Как подключиться к чужой камере видеонаблюдения?

Взлом камеры видеонаблюдения.

Немного теории, потом практика.

Практически все современные цифровые IP камеры видеонаблюдения построены на операционной системе linux, которая сильно урезана и имеет только самое необходимое для работы. Сама по себе операционная система linux бесплатная, очень надежная и устойчивая к внешним воздействиям и взломам, поэтому производитель и строит на ее базе видеорегистраторы, видеосервера, камеры видеонаблюдения, NAS и прочии умные гаджеты.

Под «взломом камеры видеонаблюдения» будем понимать получение доступа под администратором.

Доступ может быть получен к:

— графическому веб интерфейсу камеры. Получив такой доступ злоумышленник может просматривать видео, при наличии микрофона — слышать происходящее, а при наличии двухстороней аудиосвязи (микрофон и динамик) еще и вести диалог с жертвой. Так же становятся доступны все настройки, которыми обладает устройство.

— операционной системе по SSH или иному другому протоколу. Получив доступ, вы получаете в распоряжение командную строку. Такая уязвимость использовалась при масштабных DDoS атаках хакерами со взломанных камер, а также использовались вычислительные мощности видеонаблюдения для майнинга криптовалют.

Рассмотрим слабые стороны подобных устройств.

— Человеческий фактор. Устройство имеет стандартные настройки: стандартный логин и пароль. После установки оборудования нужно ОБЯЗАТЕЛЬНО его сменить.

— Некомпетентность специалистов, которые занимались установкой и настройкой видеокамер. Нужно понимать как построена система, при использовании внешнего ip адреса требуется надежно защитить девайс, который смотрит во вне (интернет). Должное внимание уделить защите Wi-fi роутера, который используется практически везде где есть интернет.

— Использование стандартных или слабых (менее 8 символов паролей). Для взлома как правило используются брутфорс атаки по словарю (метод перебора), который содержит все стандартные пароли: admin, 888888, 123456, 12345 и.т.д

Чтобы защитить владельцев производитель вводит дополнительные меры безопасности, например для Hikvision на всех новых устройствах требуется активация, которая заставляет владельца задать пароль, в соответствии с требованием к безопасности: ЗАГЛАВНЫЕ и строчные буквы, цифры и ограничивает минимальную длину.

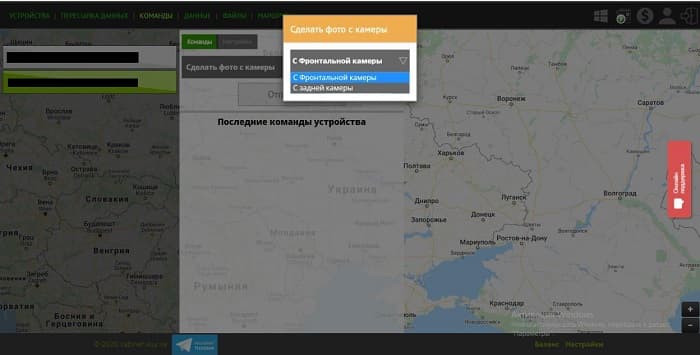

Способов взлома много, рассмотрим один из самых простых, с помощью поисковой системы Шодан. Поисковик постоянно сканирует интернет и собирает базу по устройствам, которые откликнулись на его запросы: это регистраторы, камеры видеонаблюдения, роутеры, фаерволлы, то есть все сетевые девайсы, которые смотрят во всемирную сеть.

Попробуем получить доступ, к тем устройствам, которые имеют дефолтные (стандартные) пароли.

Переходим к практике.

Взлом! Заходим на сайт: https://www.shodan.io

Без регистрации мы будем ограничены количеством запросов. Поэтому лучше пройти несложную процедуру регистрации на сайте.

Далее в строку поиска нам нужно ввести, то что мы хотим найти.

Примеры запросов для несанкционированного доступа, взлома:

default password port:80 (где default password — устройства со стандартными паролями, port:80 — Служит для приема и передачи данных по HTTP, в нашем случае мы ищем все устройства с веб интерфейсом).

port:80 nvr country:»it» (ищем устройства nvr — Network Video Recorder, то бишь видеорегистраторы; country:»it» — будет произведен поиск только по Италии).

port:80 dvr country:»ru» (ищем устройства dvr — Digital Video Recorder (цифровые видеорегистраторы) по России).

port:80 country:»ru» asus (ищем оборудование с вэб интерфейсом в России производителя ASUS, самая большая выдача скорее всего будет по роутерам этого производителя).

230 Anonymous access granted (получим доступ к FTP серверам с возможностью анонимного доступа).

Android Webcam (гаджеты на android, которые с помощью ПО используются как веб камеры).

Server: SQ-WEBCAM (данный запрос выдаст перечень оборудования с серверами, на которых обнаружил веб-камеры).

Полный перечень команд можно найти на сайте поисковика Шодан.

И не забывайте — при взломе вся ответственность будет на вас!

В качестве примера по первому запросу: default password port:80 в базе поиска обнаружено 3278 результатов. По второй и третьей выдаче как видно из рис.1 мы видим, что login: admin, а пароль для доступа через веб интерфейс: 1234.

Переходим по ссылке. Попадаем на страницу авторизации. Заходим используя полученные данные и вуаля, мы попадаем на чужую точку доступа Edimax. У нас админские права и мы можем сделать абсолютно все: поменять язык, заменить пароль, перенастроить оборудование или убрав галочку «Скрыть» подглядеть чужой пароль.

Таким же способом можно взломать и получить доступ к чужим камерам видеонаблюдения, Сетевым накопителям (NAS), принтерам, вэб камерам и любому другому сетевому оборудованию.

А теперь представьте, к чему это может привести, если злоумышленник — профессионал своего дела. Все полученные результаты с помощью ботов можно занести в свою базу и уже далее с помощью ПО начать перебор по словарю. Поверьте результат успешных атак будет в десятки раз выше!

Чтобы этого не произошло с вами, и вашу систему видеонаблюдения не взломали — начните разбираться в данном вопросе, отнеситесь ответственно и обеспечьте должную безопасность всего вашего сетевого оборудования!

Автор: Дмитрий Самохвалов, технический редактор компании Rucam-Video.

Подробный гайд по взлому камер наблюдения. Как взломать камеру видеонаблюдения?

На сегодняшний день больше миллиона IP-камер и IP-видеорегистраторов разных производителей позволяют удаленно получить доступ к их настройкам безо всякой авторизации.

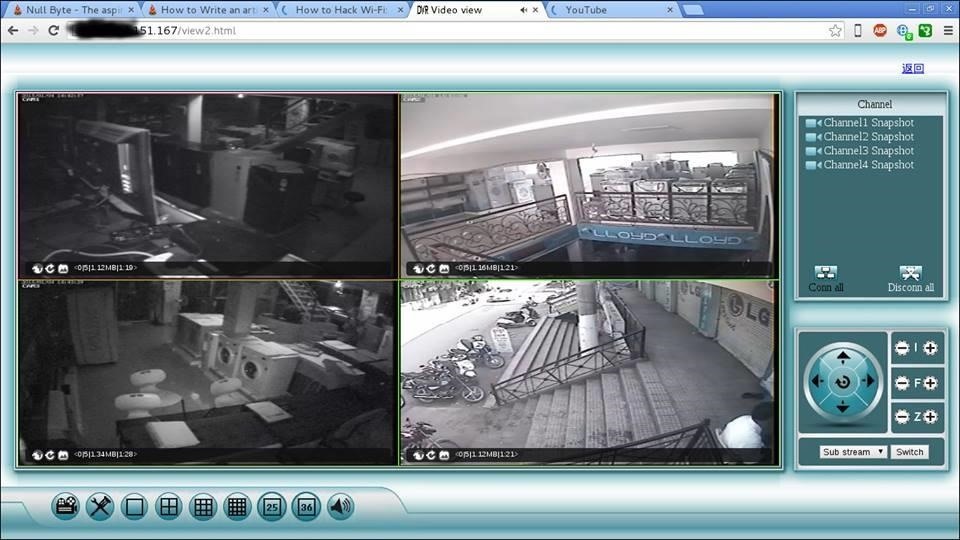

Удаленный доступ к веб-камерам и камерам наблюдения — самая наглядная практика взлома. Она иногда вообще не требует спец. софта, позволяя обойтись только браузером и нехитрыми манипуляциями. Тысячи цифровых глаз по всему миру станут доступны, если ты умеешь находить их IP-адреса и уязвимости.

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA.

Сразу необходимо отметить, что это противозаконно и статья написана исключительно в информационных целях, чтобы владельцы систем видеонаблюдения знали об опасности.

Немного теории, потом практика….

Практически все современные цифровые IP камеры видеонаблюдения построены на операционной системе linux, которая сильно урезана и имеет только самое необходимое для работы. Сама по себе операционная система linux бесплатная, очень надежная и устойчивая к внешним воздействиям и взломам, поэтому производитель и строит на ее базе видеорегистраторы, видеосервера, камеры видеонаблюдения, NAS и прочии умные гаджеты. Под “взломом камеры видеонаблюдения” будем понимать получение доступа под администратором.

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, — самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства — хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

А теперь о взломе камер

Прежде чем начать, нам нужно подготовить свою программную базу, с чем мы будем иметь дело.

Cписок необходимого ПО, ссылки на загрузку:

1. KPortScan (пароль от архива: lamerland )

Приступим:

Итак, для начала нам нужны диапазоны ip нужного нам города. Переходим на сайт https://4it.me/getlistip , вводим название города.

После чего, получаем большой список IP диапазонов

Копируем его(для быстроты, можно фрагмент), запускаем KPortScan, и вставляем наши диапазоны в левый столбец. Так же нужно выставить порт 8000, и после этого нажимаем “Start”:

Ждём, пока наберётся приличное кол-во “гудов”:

После завершения проверки, открываем из папки с программой текстовик “results.txt”.

И копируем все IP адреса.

Открываем папку с программой Yoba Parser.

Из папки с программой открываем текстовик ip.txt – и вставляем сюда все наши IP.

Запускаем программу – Она без интерфейса, так что просто нужно подождать, пока она закроется:

После завершения программы открываем текстовый документ “out.txt” и видим наши результаты!

IP адресс камеры – (1)

Логин от камеры – (2)

Пароль от камеры – (3)

Запускаем программу iVMS-4200:

• Нажимаем Device Management

• Нажимаем кнопку “Add”

• В поле “Nickname” – вводим любое называние

• В поле “Adress” -вводим IP адрес камеры

• В поле “Login” – вводим Логин камеры (admin)

• В поле “Password” – вводим Папроль камеры (12345)

• И нажимаем кнопку “Add”:

Способ через дорки в Shodan

К слову, есть ещё один способ проверки веб камер. Через всеми нами любимый Shodan.

Мы будем делать поиск по данному запросу:

(порт можно выбрать 81,8080).

Копируем IP адрес, с указанием порта, вставляем в новую вкладку.И приписываем следующее:

Получится как-то так:

После этого у вас должен был скачаться файл system.ini, его нужно открыть. Среди лишних символов тут содержится логин и пароль от камеры.

Если вдруг не скачивается файл, переходите к другому IP. После чего, переходите на тот самый IP с портом, должно вылезти окошко авторизации

Вводим туда логин/пароль с файла system.ini, пробуем варианты.

Входить можно как и через браузер, так и через клиент iVMS 4200.

Часто бывает, что производитель оставляет в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько известных уязвимостей , которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns

Смотрите ниже синтаксис

-s 88 – номер порта на IP-камере

-l admin – имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt – файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Заключительные слова

Существуют различные способы взлома камеры видеонаблюдения, и все они включают в себя, по крайней мере, некоторые базовые навыки злоумышленника, которые должны быть в состоянии хотя бы немного понять интернет и то, как использовать компьютер и программное обеспечение.

Помните, что любое IP-устройство, подключенное к Интернету, находится под угрозой, и нет никакой гарантии, что оно 100% и не может быть взломано кем-либо. Идея этой статьи – помочь людям понять, как можно взломать камеру видеонаблюдения и как минимизировать шансы злоумышленника.

Взлом IP камеры видеонаблюдения

IP камера в большинстве случаев является частью видео наблюдения за определённой территорией относящейся к собственности. Кроме того, организации часто используют iP камеры на своей территории. Возможность взломать камеру видео наблюдения, а именно iP, подробно описана ниже.

- Взлом iP камеры с помощью программ

- Сбор iP адресов камер

- Обработка iP адресов

- Взлом iP адресов камер

- IP камера – подключение и просмотр

Взлом iP камеры с помощью программ

Чтобы найти и подключится к онлайн камере необходим софт. Архив с необходимыми программами можете скачать с облака, здесь. В архиве содержаться 3 программы:

Сбор iP адресов камер

Для доступа к камере видеонаблюдения требуется iP адрес камеры, логин и пароль. Вот основные данные для того, чтобы iP камера отобразилась на мониторе.

Добыть нужные нам: адрес iP камеры, логин и пароль начинаем с поиска диапазонов. Переходим на сайт: https://4it.me/getlistip и вводим название города, в котором хотим найти все ай пи адреса камер видеонаблюдения. Жмём «Поиск», ниже кликаем по своему городу. Внизу будут диапазоны iP адресов которые нужно скопировать.

Выбираем город и жмём “Поиск”

Выбираем город и жмём “Поиск”

Кликаем ещё раз по названию города

Кликаем ещё раз по названию города

Ниже копируем все диапазоны ip адресов

Ниже копируем все диапазоны ip адресов

Обработка iP адресов

Запускаем программу KPortScan и проводим такие манипуляции:

- Вставляем в окно программы скопированные диапазоны iP адресов камер;

- Порт выставляем 8000;

- В выпадающей вкладке выбираем Российскую Федерацию;

- Кликаем по кнопке: «Load ranges»;

- Запускаем операцию по очистки iP адресов камер кликая на кнопку: «Start».

Пойдёт процесс обработки. Проделанную работу можно наблюдать на полосе прогресса. По мере выполнения зелёная полоса будет расти вправо. Время, за которое выполняется очистка ай пи адресов примерно составляет минут 30 – 40.

Как только операция закончится, полоса прогресса станет пустой. Теперь закрываем программу KPortScan, так как она нам больше не понадобится.

Взлом iP адресов камер

Заходим в папку с программой KPortScan, открываем с помощью блокнота текстовый файл: «results», копируем все айпишники и закрываем блокнот. Пришло время к запуску второй программки для взлома iP адресов камер – RouterScan.

В интерфейсе программы RouterScan очищаем забитые адреса iP, для этого просто кликаем по кнопке: «Х» в пункте: «Enter IP ranges to scan». Следующим шагом нужно добавить наши обработанные iP адреса в программу. Кликаем по кнопке: «Е» всё в том же пункте Enter IP ranges to scan.

В открывшееся небольшое окно вставляем обработанные адреса, скопированные с текстового файла «result». Нажимаем на кнопку: «Start scan», тем самым запуская сканирование.

Завершится процесс, когда зелёная полоса внизу дойдёт до крайне правого положения.

Открываем в папке с программой KPortScan текстовый файл “result” с помощью блокнота и копируем готовые ip адреса. Закрываем блокнот.

Открываем в папке с программой KPortScan текстовый файл “result” с помощью блокнота и копируем готовые ip адреса. Закрываем блокнот.

Запускаем из скачанного архива программу RouterScan

Запускаем из скачанного архива программу RouterScan

Очищаем вбитые ip адреса

Очищаем вбитые ip адреса

Вставляем скопированные, из файла “result”, ip адреса

Вставляем скопированные, из файла “result”, ip адреса

Запускаем сканирование ip адресов

Запускаем сканирование ip адресов

Полоса прогресса программы RouterScan

Полоса прогресса программы RouterScan

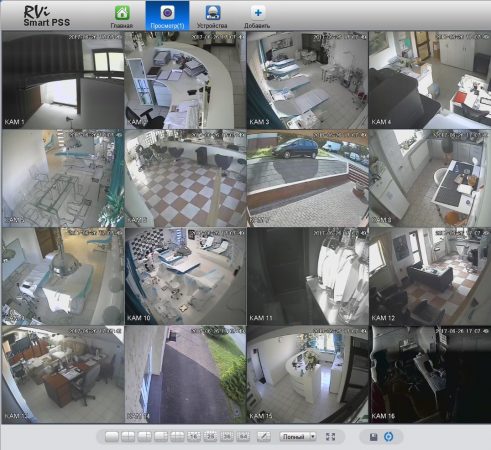

IP камера – подключение и просмотр

Последняя программа из архива iVMS-4200(v2.8.2.2_ML) служит для просмотра веб камер. Далее следует установить её на компьютер и запустить.

После запуска перейти на вкладку «Панель управления» – «Управление устройством» – «Добавить». Теперь, чтобы iP камера работала, корректно заполняем:

- Псевдоним – любое имя;

- Адрес – IP адрес камеры;

- Порт – оставляем без изменении: 8000;

- Пользователь – логин от iP камеры

- Пароль – пароль от iP камеры

Где брать адрес, логин и пароль смотрите на фотографии ниже. После, как вставили, кликаем по кнопочке: «Добавить». Переходим на вкладку «Панель управления» – «Основной ракурс».

Если всё сделали правильно, то взломанная iP камера отобразится в интерфейсе программы iVMS-4200. В случае, когда на экране ничего нет, попробуйте следующий адрес ip камеры из программы Router Scan.

Запускаем программу iVMS-4200(v2.8.2.2_ML). Кликаем: “Панель управления”. Выбираем: “Управление устройством”

Запускаем программу iVMS-4200(v2.8.2.2_ML). Кликаем: “Панель управления”. Выбираем: “Управление устройством”

Кликаем по кнопке: “Добавить” для добавления взломанной ip камеры

Кликаем по кнопке: “Добавить” для добавления взломанной ip камеры

В открывшемся окне прописываем адрес, логин и пароль, псевдоним пишем любой

В открывшемся окне прописываем адрес, логин и пароль, псевдоним пишем любой

После заплнения всех необходимых данных кликаем: “Добавить”

После заплнения всех необходимых данных кликаем: “Добавить”

Для просмотра добавленной взломанной камеры переходим на вкладку: “Панель управления” и далее выбираем: “Основной ракурс”

Для просмотра добавленной взломанной камеры переходим на вкладку: “Панель управления” и далее выбираем: “Основной ракурс”

Камера взломана и подключена!

Камера взломана и подключена!

Это один из способов взлома ip камеры, если у Вас есть свой метод то пожалуйста поделитесь им в комментариях ниже!

Я тебя вижу, и теперь тоже. Насколько просто взломать веб-камеру и как от этого защититься

Неужели взломать камеру на вашем ноутбуке так просто? Автор Medialeaks, начитавшись последних новостей о взломах миллионов видеокамер, приложениях для взлома и сайтах, на которых стрим со взломанных камер со всего мира стал аналогом реалити-шоу, решил изучить программы для взлома вебок, а также попытался найти способы, которыми вы можете защитить себя от подглядываний анонимов и других онлайн-вуайеристов.

Тролль. Джеймс Тролль. Кто подглядывает за владельцами вебок

Разговоры о взломе видеокамер в наше время перестали быть чем-то удивительным. Это стало настолько распространённым явлением, что одни взломщики (крэкеры) содержат сайт, на котором показывают трансляции с незапароленных камер наблюдения и вебок со всего мира, а другие стали продавать в китайских соцсетях программу, которая позволяет получить удалённый доступ к различным видеокамерам, подключённым к интернету.

В большинстве случаев взлом устройств происходит из-за того, что их владельцы не меняют заводской пароль камер, подключив их к общественной сети, но обычные вебки на ноутбуках в эту категорию не попадают. Чтобы получить к ним доступ, взломщикам нужно что-то посерьёзнее пароля «admin admin», да и вбивать его некуда.

Вопреки распространённому мнению о том, что вебки взламывают спецслужбы, гораздо чаще можно наткнуться на истории о взломах, совершённых не людьми в униформе, а простыми смертными. Причём в комментариях на тематических сайтах чаще сидят даже не излишне любопытные личности, пытающиеся подсмотреть за своими близкими, а хакеры-тролли. Для них нет особой разницы, за кем наблюдать, но они могут принести гораздо больше вреда своим жертвам, потому что наблюдением могут не ограничиться. Иногда они берут чужой компьютер под свой контроль, уничтожая или изменяя данные пользователей ради шутки.

Взломать камеру на ноутбуке может даже школьник, не достигший пубертата: на YouTube есть масса роликов о взломах, авторы которых троллят ничего не подозревающих юзеров, подключаясь к их вебкам. Авторов таких видео много, но суть в роликах одна: получить доступ к веб-камере, а затем стримить выражение лица жертвы, пока она пытается разобраться, почему на десктопе вдруг поменялись обои или включилось порно со звуком. Чаще всего подобные ролики снимают подростки, а в названии встречаются слова «прикол», «троллим», «угораем» и т. п.

Школьники настолько освоились в программах взлома, что дают полноценные уроки о том, как настраивать программы взлома на своих каналах, где между роликами о взломе чужих компьютеров рассказывают о своих детских увлечениях а-ля «выращиваем кактус» и «вот моя любимая кукла».

Тренд на взломы вебок обрёл большую популярность. Взломщики (крэкеры) создали несколько специализированных сайтов, на которых рассказывают о различных методах взлома компьютеров, делятся своими открытиями и успехами на поле троллинга в соответствующих ветках на форумах и создают собственные сборки взломщиков, которые позволят желающим начать глумиться над неизвестными в сети без лишних заморочек с установкой программ.

Глаза повсюду. Бизнес для вуайеристов

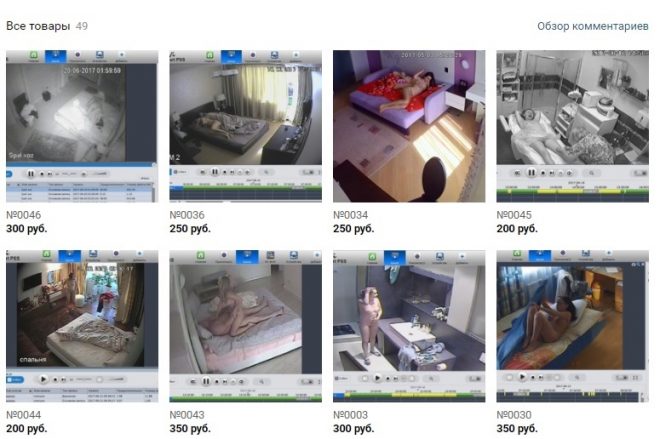

Кроме троллей к камерам подключаются и те, кто пытается делать на подглядывании за посторонними реальные деньги. Во «ВКонтакте» есть сообщества, в которых продают доступ к различным камерам. Чаще всего это камеры наблюдения, установленные в съёмных квартирах и общественных местах. Подключиться к ним легко: владельцы часто не изменяют заводские пароли, включая камеру в сеть, и единственной проблемой для крэкера становится поиск устройства в нужной локации — а если он работает установщиком или настройщиком подобных камер, задача становится ещё проще.

К примеру, администрация сообщества «IVMS раздаём продаём меняем / IP Camera» продаёт во встроенном магазине группы во «ВКонтакте» трансляции с камер из квартир, ранжируя их по стоимости. Чем симпатичнее жертва трансляции (в подавляющем большинстве случаев это женщины), тем дороже стоит подглядывание за ней. Потолок цены не превышает 400 рублей — за эти деньги админ предлагает любому желающему подключиться к камере в комнате молодой девушки.

Для затравки админы предлагают подписчикам бесплатно понаблюдать за жизнью в некоторых домах, где системы наблюдения установлены почти в каждой комнате. Трансляции ведутся круглосуточно, в отдельных случаях админы подписывают их комментариями в стиле «тут кое-что годненькое». Также в группах предлагают установку заранее настроенных камер наблюдения и даже услуги сервиса, замены и гарантию на продукцию.

Почти легально. Как взламывают веб-камеры

Чаще всего компьютеры взламывают с помощью совершенно легальных утилит, которые обычно используются как средство оптимизации работы сисадминов и прочих сотрудников IT-отделов в различных крупных организациях — TeamViewer, RMS, LuminosityLink, Radmin и подобные. Принцип их работы предполагает, что один из компьютеров сети может управляться другим удалённо и внутри корпоративных сетей это вряд ли может стать проблемой: каждый компьютер в сети связан с «ведущим» общими настройками, их соединение часто запаролено.

Такими программами могут пользоваться и обычные пользователи сети. Нужно всего лишь установить на два или более компьютера оборудование, связанное между собой одинаковыми заранее обозначенными настройками — утилиты «клиентов» на компьютеры, находящиеся в управлении, и утилиту-сервер на устройство, которое будет ведущим.

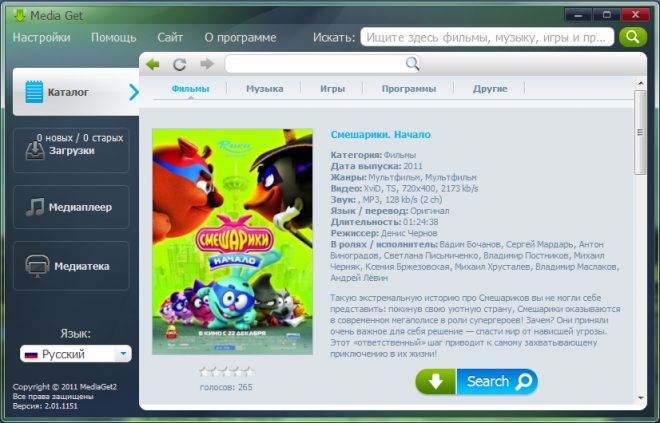

Вряд ли многие жертвы взломов сознательно устанавливают себе клиенты программ, которые позволят наблюдать за ними. В большинстве случаев клиент устанавливается на компьютер как сопутствующая утилита во время установки какой-либо заранее модифицированной программы (чаще всего это что-то бесплатное и скачанное с непонятного ресурса). С помощью такого трояна, установленного в торрент-поисковик MediaGet, в апреле 2016 года один из пользователей «Двача» несколько дней подряд вёл стрим с веб-камер с различных компьютеров.

Кроме официальных программ, призванных облегчить жизнь сисадминам, существуют и утилиты, заточенные именно на тайное наблюдение за компьютерами. К ним относятся, к примеру, RemCam и DarkComet. Последний внезапно оказался связан с сирийским конфликтом: как пишет Wired, правительство использовало DarkComet для шпионажа за оппозиционными активистами, присылая им скрытую ссылку на его установку, замаскированную под всплывающее окошко с сообщением. После того как информация о действиях сирийского правительства появилась в СМИ, разработчик приложения официально прекратил его поддержку, заявив, что никогда не хотел, чтобы этим пользовались власти.

Крэкеры считают, что во взломе компьютеров виноваты только их владельцы: никто не заставляет их ставить нелегальный и не проверенный софт на свои устройства. При этом они рады поделиться своим собственным нелегальным и непроверенным софтом с окружающими, чтобы облегчить им жизнь. Однако в этом и кроется ловушка для многих будущих жертв: так как они скачивают заранее настроенный кем-то клиент, то априори становятся потенциальной целью для атаки. Получается своего рода сетевой маркетинг, только вместо товара участники передают друг другу трояны.

Иронично, что создатели приложений для взломов, рассказывающие на своём сайте о том, как взламывать чужие компьютеры, одновременно с этим связаны с сообществами во «ВКонтакте», в которых сообщают об информационной безопасности и защите компьютера от различных методов взлома.

По тому же принципу работают приложения для Android, но пользователей мобильников в какой-то мере защищает лицензия. К примеру, приложение GPP Remote Viewer позволяет получать данные с компьютера так же, как и TeamViewer, но пока вы качаете его из Play Market, можете чуть больше верить, что с ним не установятся трояны.

С продукцией от Apple ситуация обстоит проще в управлении и сложнее в моменте взлома: современные утилиты удалённого доступа на iOS часто требуют синхронизации через Apple ID, и это оставляет ещё меньше возможностей для быстрого взлома компьютеров или установки на них вредной утилиты, которая передаст управление третьему лицу.

Medialeaks следит за тобой. Пробуем взломать вебки друг друга

Редакция Medialeaks потестила две распространённые программы для наблюдения через вебку и удалённое управление данными — легальный RMS и «серенький» RemCam2. Столик попытался взломать компьютер Татьяны, закидывая её личку в пока ещё не заблокированном Telegram всякими непонятными файликами, которые должны были установить на её компьютер соответствующий софт. Всё на Windows, для наблюдения использовался софт без модификаций пользователей.

RMS при запуске попросил много всяких-разных разрешений, которые должны игнорироваться, если вы запускаете преднастроенную кем-то (или вами, если вы Хакермэн) версию. Кроме того, для соединения с компьютером жертвы программа запросила пароль, который Таня вбила при установке. Тихий взлом не удался, к тому же когда мы подключили удалённое управление камерой, на экране жертвы высветилось соответствующее уведомление. Мамкин вуайерист потерпел поражение, но лишь потому что использовал легально скачанную и не изменённую утилиту.

RemCam2 оказался в этом плане гораздо полезнее — это полноценный троянчик, об установке которого не догадается даже сам пользователь: никаких экранов, приложение незаметно установилось, когда Таня щёлкнула по иконке файла с глупым названием в чатике. Узнав её IP, коварный Столик начал наблюдать за работавшим в это время редактором, вместо того чтобы работать самому.

Удалить программы полностью удалось только после чистки реестра. Не повторяйте это в домашних условиях.

Тонкая и липкая защита. Как пытаются огородиться от вуайеристов

К сожалению, если вы активно пользуетесь интернетом, то стопроцентно защитить себя от подглядываний через вебку и удалённого доступа к данным сегодня попросту невозможно. Это не значит, что у вас на компьютере прямо сейчас установлена вредоносная программа, но чем больше вы качаете непонятных приложений из разных сомнительных источников (или переходите по ссылкам в письмах от незнакомцев), тем больше вероятность, что вы наткнётесь на один из таких троянов.

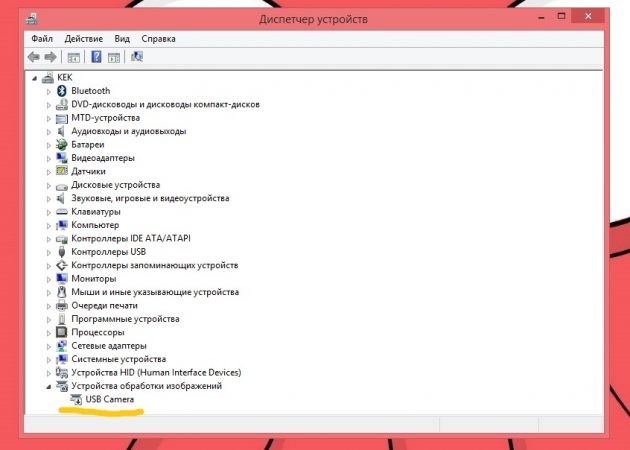

Одним из самых логичных методов защиты от взлома камеры кажется её полное отключение — это можно сделать через диспетчер устройств Windows. Камера будет находиться в разделе «Устройства обработки изображений». Двойной клик на камере, раздел «Драйвер», кнопка «Отключить». Включить назад можно так же.

Но даже если камера отключена, некоторые трояны могут попытаться включить её обратно, поэтому тем, кто переживает из-за возможных шпионов, стоит проверять компьютер банальной утилитой Program Manager — она показывает, какие процессы запущены в данный момент, и это позволит заметить, используется ли кем-то видеокамера. Про антивирусы даже писать не стоит.

Именно из-за невозможности добиться стопроцентной безопасности среди многих пользователей ПК распространена традиция заклеивать веб-камеры — как ни странно, на сегодняшний момент это самый действенный способ борьбы с подглядываниями. О пользе заклеивания видеокамер высказывались основатель Facebook Марк Цукерберг и бывший директор ФБР Джеймс Коми, а по данным производителей антивирусов ESET, видеокамеры заклеивают около 17 % пользователей ПК.

Использование изоленты как средства защиты от вуайеристов в последние годы вышло на новый уровень: энтузиасты заменяют её специальными устройствами-шторками для камер, а некоторые производители ноутбуков добавляют заслонки для камер ещё на стадии их производства. Однако даже в этом случае взломщики могут следить за жертвами — если не подглядывая, то хотя бы подслушивая с помощью встроенного микрофона. Так что заклеивая камеру, подумайте и об этом.

На самом деле незаклеенная видеокамера тоже имеет свои плюсы: она может помочь потенциальной жертве обнаружить взлом, так как индикатор её работы на корпусе ноутбука обозначит, что к компьютеру подключился посторонний. В этом случае единственно верное решение — выключить интернет сразу же, как только вы увидели хотя бы на секунду мелькнувший по неизвестной причине огонёк видеокамеры: это почти никогда не происходит случайно.

Как подключиться к камере чужого смартфона

Как подключиться к камере чужого смартфона

Хотите узнать больше информации о близком человеке? Узнать куда он ходит и с кем встречается? Как подключиться к камере телефона удаленно?

Хотите узнать больше информации о близком человеке? Узнать куда он ходит и с кем встречается? Как подключиться к камере телефона удаленно?

Вы когда-нибудь хотели узнать больше информации о каком-то человеке? Просмотреть фотографии в его телефоне, которые не были выставлены в общий доступ в социальных сетях. Ведь человек постоянно что-то или кого-то фотографирует, и с помощью фото можно получить массу полезной информации о человеке.

А если получить удаленный доступ к камере телефона, тогда можно узнать с кем человек встречается, куда ходит и чем занимается. Поэтому мы предлагаем Вам ознакомиться с программами, которые могут предоставить доступ камере телефона.

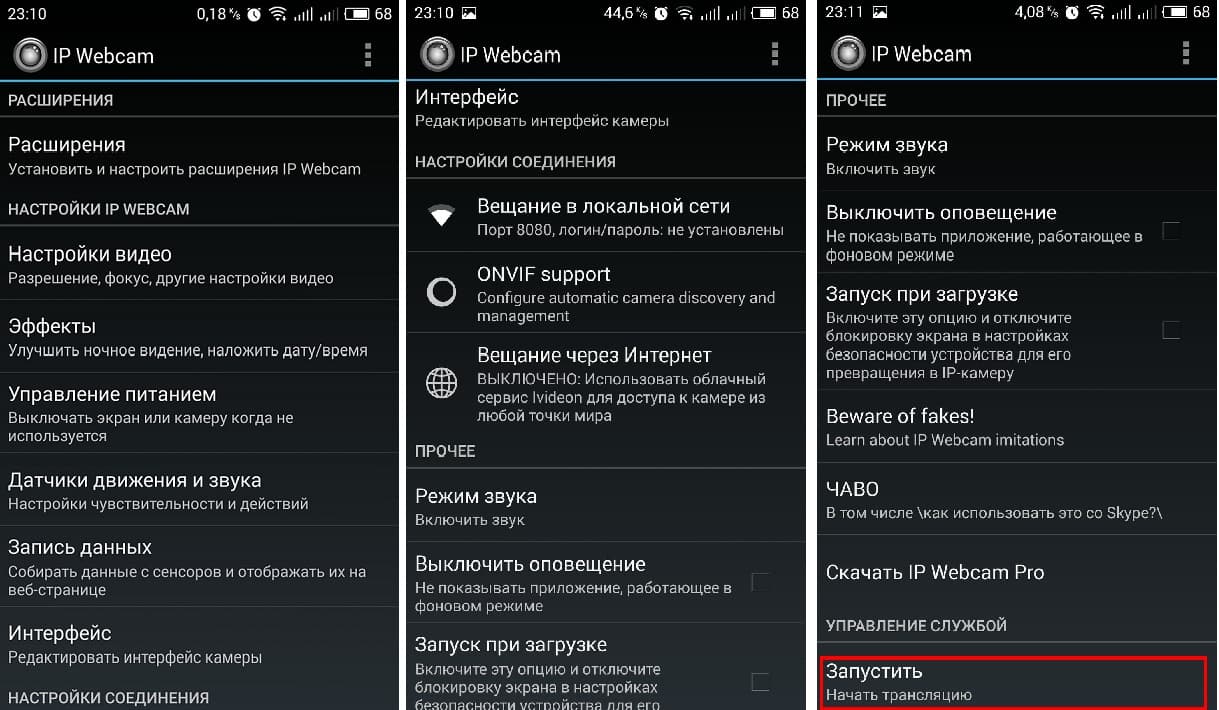

Как удаленно включить камеру на телефоне с IP Webcam?

Одно из популярных приложений, которое способно превратить любой смартфон Андроид в скрытую камеру. Достаточно установить приложение в нужный телефон и включить режим трансляции. Просматривать видео можно как в онлайн режиме, так и в записи: через браузер, через программу для видео наблюдения или через медиа плеер VLC.

Одно из популярных приложений, которое способно превратить любой смартфон Андроид в скрытую камеру. Достаточно установить приложение в нужный телефон и включить режим трансляции. Просматривать видео можно как в онлайн режиме, так и в записи: через браузер, через программу для видео наблюдения или через медиа плеер VLC.

Удаленное управление камерой смартфона через IP Webcam особенно порадует требовательных пользователей. Ведь в программе огромное количество дополнительных настроек: настройка разрешений, битрейта, формат записи, пользовательский интерфейс и даже возможность настройки датчиков звука и движений. А также удаленное управление камерой осуществляется с любого устройства при качественном подключении интернета. Вы сможете просматривать трансляцию, записывать видео и делать фото, больше возможностей открывается только после оплаты сервиса.

Как удаленно включить камеру на Андроиде с Alfred Camera?

Очень удобное и простое в использовании приложение, которое отлично подойдет для начинающих пользователей. Использовать программу можно в двух режимах: как камеру или как монитор. Если Вы решили использовать телефон как камеру, тогда обязательно нужно синхронизировать через аккаунт Google.

Очень удобное и простое в использовании приложение, которое отлично подойдет для начинающих пользователей. Использовать программу можно в двух режимах: как камеру или как монитор. Если Вы решили использовать телефон как камеру, тогда обязательно нужно синхронизировать через аккаунт Google.

Удаленное управление камерой телефона напрямую зависит от качества подключения интернета в устройстве. Но разработчики постарались на славу и предусмотрели автоматическое переключение между мобильными данными и wi-fi, программа автоматически распознает слабый сигнал и подключается к более стабильному. А также предоставляет возможность подключения нескольких устройств.

Функциональность зависит от выбранного режима съемки. При использовании режима камеры, открывается возможность активации трех уровней датчика движений и несколько режимов активации камеры. При включении режима монитора, кроме вышеперечисленных возможностей еще можно просмотреть записи, запросить информацию об устройстве, активировать запись (но не более чем на 30 секунд), переключить камеру и включить вспышку в телефоне. Но качество записи оставляет желать лучшего, чтобы увеличить качество записи придется оплатить сервис.

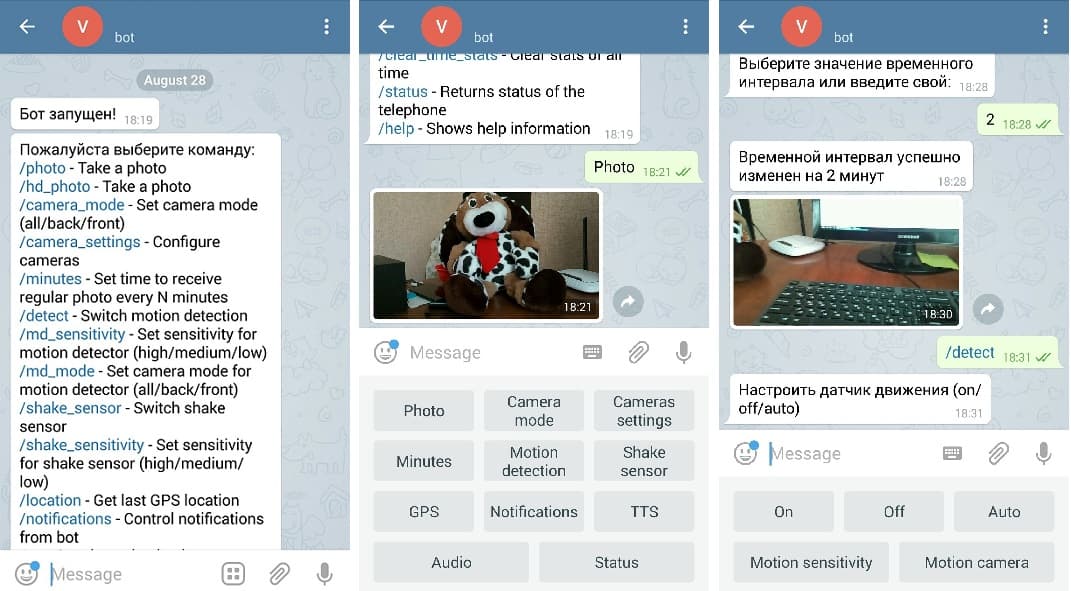

Как дистанционно включить камеру на телефоне с Telephoto?

Довольно необычная утилита, с помощью которой Вы сможете удаленно подключаться к камере телефона. А отличается она от всех тем, что работает только в паре с Telegram ботом. Работает с помощью двух смартфонов на базе Android. В нужном устройстве подключается бот, во втором нужен просто установленный мессенджер Telegram. После запуска сервиса, в созданном Вами боте (есть подробная инструкция) появляется возможность отправки команд, и Вы сможете получить фото с обеих камер телефона, получить локацию, получать уведомления о движении.

Довольно необычная утилита, с помощью которой Вы сможете удаленно подключаться к камере телефона. А отличается она от всех тем, что работает только в паре с Telegram ботом. Работает с помощью двух смартфонов на базе Android. В нужном устройстве подключается бот, во втором нужен просто установленный мессенджер Telegram. После запуска сервиса, в созданном Вами боте (есть подробная инструкция) появляется возможность отправки команд, и Вы сможете получить фото с обеих камер телефона, получить локацию, получать уведомления о движении.

Дистанционное включение камеры телефона с Telephoto имеет как ряд преимуществ, так и недостатки. При заданной настройки определения движения, камера начинает автоматически делать серию фотографий, которые в конечном итоге загружаются как GIF-анимация. Но они настолько некачественны, что невозможно просто разглядеть лицо, да и вообще обстановку. А для улучшения качества и возможности автоматического переключения камеры нужно оплатить Pro-версию.

Как подключиться к камере смартфона с VkurSe?

Одно из популярных приложений на просторах Интернета. А его популярность вполне обоснована своей функциональностью. Программа является полноценным шпионом для Android. При установке ее в телефон, который необходимо контролировать, Вы автоматически сможете получить:

Одно из популярных приложений на просторах Интернета. А его популярность вполне обоснована своей функциональностью. Программа является полноценным шпионом для Android. При установке ее в телефон, который необходимо контролировать, Вы автоматически сможете получить:

- Удаленный доступ к камере телефона;

- Записи звонков с телефона и детализация звонка;

- Записи окружающего звука телефон;

- Входящие/исходящие СМС;

- Полноценный родительский контроль;

- Удаленный доступ к системным файлам в телефоне;

- Снимки экрана;

- Перехваченный символы с клавиатуры;

- И многое другое.

Удаленный доступ к камере Андроид от VkurSe можно использовать в нескольких вариациях. Можно включить снимки с фронтальной камеры при разблокировке экрана и всегда быть в курсе того, кто пытается влезть в телефон. Можно командой сделать фото с любой удобной камеры – сможете просмотреть рядом сидящих людей или обстановку. К тому же есть бесплатный период для тестирования программы и проверки ее возможностей. От оплаты нет зависимости качества получаемых данных или каких-то дополнительных функций.

Теперь Вы знаете, что удаленное подключение к камере смартфона стало реальностью. Используйте удобное приложение и получайте всю нужную информацию о человеке!

Остались вопросы? Пишите нашим консультантам!

Взлом беспроводной камеры наблюдения

Тактики электронного противостояния основаны на блокировании, прерывании или отключении объектов от той технологии, на основе которой они работают. И объекты IoT («Интернет Вещей») особенно уязвимы к такого рода атакам. Беспроводные камеры безопасности, такие как Nest Cam, часто используются для обеспечения мер безопасности в различных местах. Хакер может просто отключить такую веб-камеру или другое устройство от Wi-Fi сети, тем самым выведя камеру из строя, но не нарушая при этом работоспособность остальной сети.

IoT-устройства известны тем, что у них есть открытые порты, они используют пароли по умолчанию (и часто эти пароли захардкожены), а также у них могут быть и другие серьезные недостатки безопасности, которые потенциально может использовать любой человек, подключенный к той же Wi-Fi сети. Если вы подключены к той же сети Wi-Fi, что и камера безопасности, или такая камера подключена к сети без пароля, то можно сделать гораздо больше, чем просто отключить устройство. Можно даже попытаться подключиться к самой камере.

Несмотря на риски безопасности использования IoT-устройств, камер или других подключаемых к Wi-Fi сетям сенсоров и датчиков, все эти устройства позиционируются на рынке, как способные обеспечить безопасность или мониторинг многих важных вещей, что делает Wi-Fi-сети, к которым они подключены, лакомым кусочком для любого хакера.

И хотя мы уже обсуждали, как использовать Airgeddon для блокировки Wi-Fi сетей, но полномасштабные DdoS-атаки довольно заметное явление, которое оказывает очень сильное влияние на работоспособность всей сети целиком, и привлекает повышенное внимание к тому, что вы делаете. В некоторых случаях лучше сосредоточиться на какой-то одной цели в конкретной сети, например, на Wi-Fi-камере безопасности, не трогая при этом всю сеть.

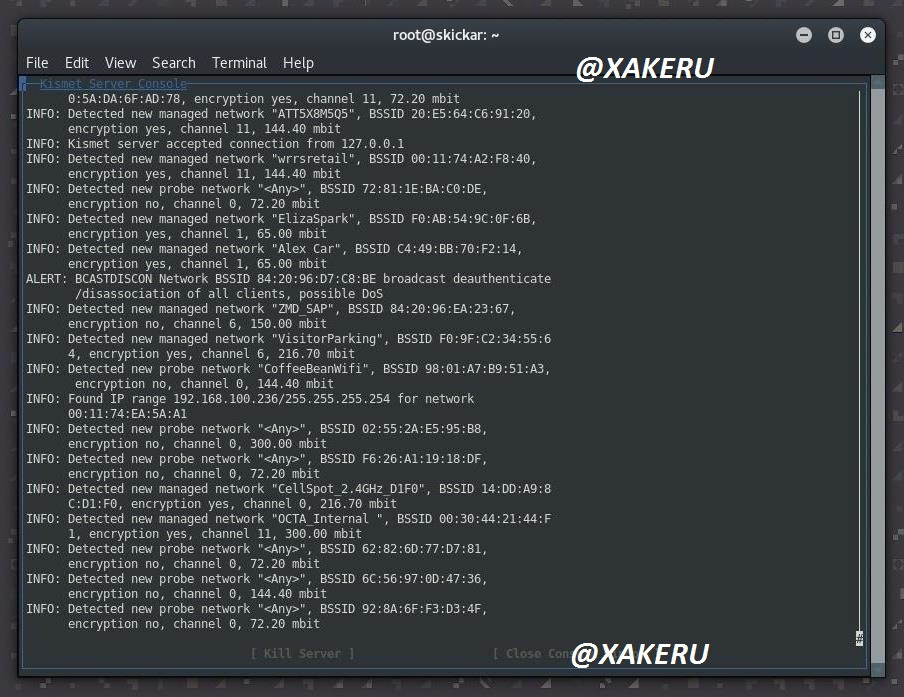

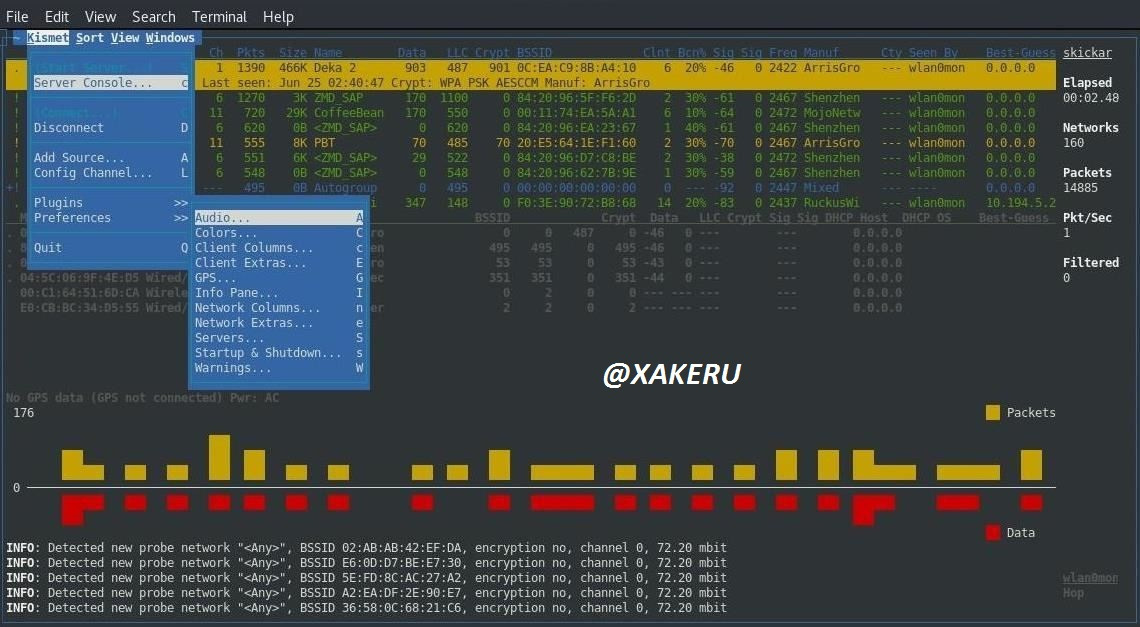

Хакеры или пентестеры во время предварительной разведки могут собрать информацию, которая покажет наличие интересных устройств, подключенных к целевой сети. Используя утилиты Kismet или Airodump-ng, средства для проведения пассивного анализа Wi-Fi сетей, они могут идентифицировать те точки доступа, которые активно обмениваются данными, считывают пакеты из эфира и могут отобразить информацию об источнике этих данных. Затем целевую сеть они могут разделить на ее составляющие для того, чтобы увидеть те источники, которые обмениваются между собой пакетами данных, другими словами, могут просмотреть каждое подключенное устройство.

Такой «прогулки» по целевому объекту будет достаточно, чтобы получить данные о каждом беспроводном устройстве, используемом в сети, даже без знания пароля от этой сети. Имея на руках такой список, можно идентифицировать устройства по их MAC-адресу, а также собрать другие сведения о конфигурации Wi-Fi, например, о дефолтных именах точек доступа.

На самом деле к Wi-Fi сетям могут подключаться не только те вещи, о которых всем известно, вроде камер безопасности, термостатов, музыкальных плееров, телевизоров, принтеров, пультов дистанционного управления. Вы можете обнаружить там и менее распространенные устройства. Она использует Wi-Fi либо для управления через приложение, либо, что еще ужаснее, для стрима потокового видео с камеры.

Прием, который мы сегодня обсудим, позволит отключить от сети любое из этих устройств, при условии, что у них нет запасного соединения через Ethernet. Опережая ваши вопросы — да, это означает, что теоретически вы можете написать скрипт, который заморозит все секс-игрушки, контролируемые по Wi-Fi, в определенном радиусе, везде, куда бы вы ни отправились. Зачем кому-то может понадобиться делать такое оружие, мы не знаем, но в нашем примере мы сосредоточимся на более известной вещи — на Wi-Fi камере безопасности.

Что вам понадобится

Для начала вам понадобится Kali Linux или другой Linux дистрибутив, такой как Parrot Security или BlackArch, который может запускать Aireplay-ng. Вы можете запустить их с виртуальной машины, с помощью USB-флешки или с жесткого диска.

Затем вам понадобится Wi-Fi адаптер, поддерживающий инъекции пакетов, у которого есть режим мониторинга. Вам нужно будет сканировать область вокруг вас, чтобы найти устройство, которое можно отключить от сети, чтобы иметь возможность отправлять пакеты, притворяющиеся пакетами, отправленными с той точки доступа, к которой подключено это устройство.

Шаг 1. Обновите Kali

Прежде чем начать, убедитесь, что ваша система полностью обновлена. В Kali команда, с помощью которой можно это сделать, выглядит вот так:

Убедитесь, что у вас есть цель и права доступа к ней с помощью инструмента Aireplay-ng. Вы конечно можете сканировать любую сеть, какую захотите, с помощью Kismet, но Aireplay-ng непосредственно будет выполнять атаку типа «отказа от обслуживания» (DdoS), которая будет противозаконным действием, если она будет выполнена в той сети, в которой у вас нет разрешения на аудит.

Шаг 2. Выберите оружие

Первым шагом в выборе беспроводных целей является проведение пассивной разведки в определенной Wi-Fi сети. Для этого можно использовать программу под названием Kismet, которая выполняет умный анализ Wi-Fi сигналов пассивно и незаметно. Преимущество этого способа заключается в том, что просто находясь рядом с вашей целью, вы можете отслеживать беспроводной трафик в этой области, а затем спарсить нужную информацию для того, чтобы найти интересное устройство.

Альтернативой Kismet является Arp-scan, который можно настроить несколькими способами для фильтрации информации об обнаруженных сетях. И хотя этот инструмент хорошо работает, иногда на выходе может потребоваться больше работы по расшифровке полученных данных. Сегодня в нашей статье мы будем использовать Kismet.

Шаг 3. Переключите Wi-Fi адаптер в режиме мониторинга

Чтобы начать сканирование сети при помощи любого инструмента, нам нужно включить наш беспроводной сетевой адаптер в режим мониторинга. Мы можем сделать это, набрав следующую команду, при условии, что wlan0 — это имя вашей беспроводной карты. Вы можете узнать имя вашей беспроводной карты, запустив команды ifconfig или ip a, которые выведут на экран доступные сетевые интерфейсы.

После запуска этой команды вы можете снова запустить ifconfig или ip a, чтобы убедиться, что ваша карта находится в режиме мониторинга. Теперь ее название будет чем-то вроде wlan0mon.

Шаг 4. Натравите Kismet на сеть

После того, как вы включите режим мониторинга, мы можем запустить Kismet, набрав следующую команду:

В этой команде мы указываем, какой сетевой адаптер должен использовать Kismet, это делается через флаг -c (от слова client). Мы должны увидеть что-то вроде того, что представлено на скриншоте ниже. Вы можете нажать Tab, затем Enter, чтобы закрыть окно консоли и показать главный экран.

Шаг 5. При помощи Kismet найдите беспроводные камеры безопасности

Теперь мы можем прокрутиться в списке по всем устройствам в сети и попытаться найти что-нибудь интересное. Если вы не можете этого сделать, то попробуйте включить дополнительные параметры в меню «Preferences», чтобы увидеть источник пакетов. Вы можете получить доступ к нему через меню «Kismet», как показано на скриншоте ниже.

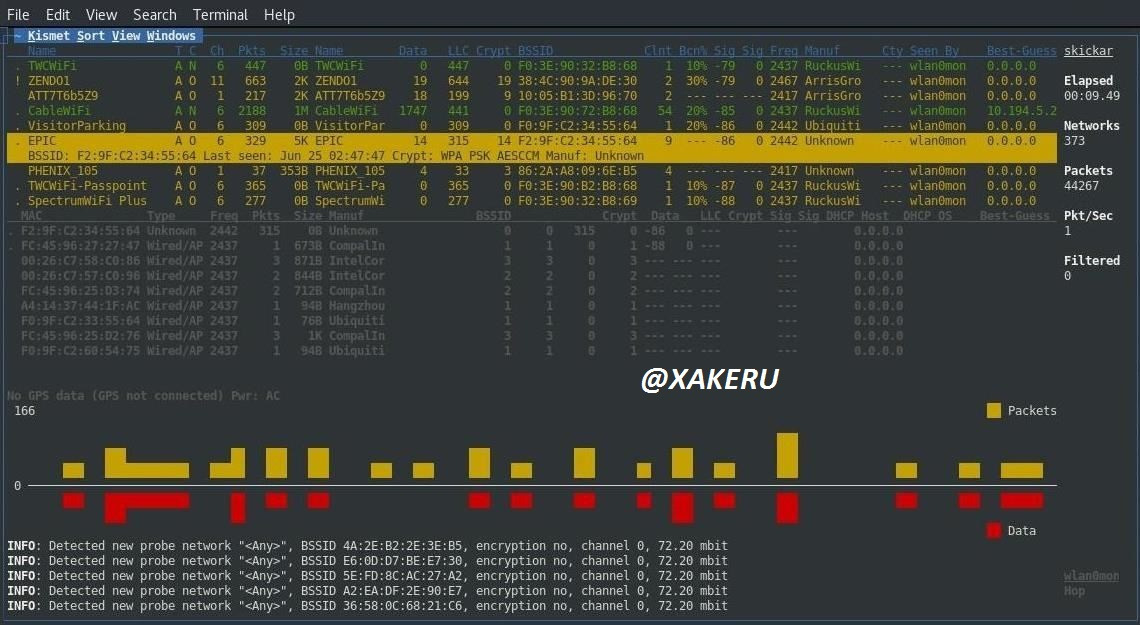

Как только Kismet заработает, вы сможете увидеть название производителя любых устройств, и по этому названию определить, что из перечисленных устройств может быть камерой безопасности. Здесь мы нашли устройство, которое, по словам Kismet, сделано компанией «Hangzhou». Вы можете увидеть, что его MAC-адрес — A4:14:37:44:1F:AC.

Мы остановимся более подробно на том моменте, каким образом назначаются MAC-адреса. Поскольку первые шесть цифр и букв присваиваются определенной организации, то мы можем быстро найти название компании, которая делает такие устройства по номеру «A41437».

Взяв полное название компании (в этом случае Hangzhou Hikvision Digital Technology), и вбив его в поиск Google, мы узнаем линейку ее продуктов. Нам повезло, эта компания как раз делает камеры беспроводного видеонаблюдения.

Теперь у нас есть три части нашей мозаики: имя и BSSID точки доступа Wi-Fi, на которой установлена камера, канал, в который транслирует свой сигнал сеть, и адреса BSSID самой камеры. Вы можете нажать Ctrl-C, чтобы закрыть Kismet.

Стоит отметить, что если камера начинает записывать или отправлять данные только когда видит движение, то и хакер не увидит трафик от нее до тех пор, пока камера не начнет передачу.

Можно предположить, что стриминговая камера, подключенная к DVR, перестанет функционировать, если ее отключить от сети. Имея в своем распоряжении всю эту информацию, можно использовать Aireplay-ng для разрыва соединения.

Шаг 6. Выполните атаку деаутентификации

Чтобы разорвать соединение с устройством, на которое мы нацелились, нам нужно закрепить беспроводную сеть на том канале, где мы видим идущий трафик. Можно сделать это, набрав следующую команду, предположив, что мы хотим заблокировать сетевой адаптер на 6-м канале:

Теперь, когда наша карта настроена на правильный канал, мы можем отправить команду, которая отключит обнаруженное нами устройство. Команда, которую мы будем использовать для этого, форматируется следующим образом:

Вот разбивка ее составных частей:

- -0 задает опцию атаки в 0, атаки деаутентификации, которая отправит устройству пакеты аутентификации, идущие как будто бы от точки доступа. Следующий 0 указывает на отправку непрерывного потока пакетов деаутентификации, но вы также можете выбрать фиксированное число.

- -a установит BSSID точки доступа Wi-Fi сети, к которой подключено устройство.

- -c установит BSSID устройства, которое мы хотим убрать из сети.

Итоговый вид нашей команды будет следующим:

Как только эта команда будет запущена, она будет блокировать Wi-Fi соединение между двумя устройствами до тех пор, пока вы ее не прекратите, нажав комбинацию клавиш Ctrl-C.

Защита от такого типа атак

Чтобы предотвратить отключение ваших устройств от беспроводных сетей, лучшим решением является использование Ethernet. Это менее удобно, чем Wi-Fi, но с другой стороны это не позволяет манипулировать соединением, и камера не отключится в критические моменты по чужой воле и удаленно.

Некоторые пользователи применяют различные приемы маскировки, скрывая сеть. Но на самом деле обнаружение «скрытой» сети вызывает больше любопытства и привлекает к себе внимание, чем фактически защищает сеть. Любая камера или устройство, активно использующее Wi-Fi, передает детали своего подключения инструментам, подобным Kismet, что означает, что лучшим решением является простое использование Wi-Fi всегда, когда это возможно.

Еще одно необходимое действие, которое нужно предпринять — снизить мощность точки доступа Wi-Fi сети, чтобы предотвратить передачу сигнала на большее, чем нужно, расстояние, откуда этот сигнал может быть перехвачен. У большинства устройств IoT эта функция не включена.

У Интернета вещей есть серьезные недостатки

Благодаря возможности выборочного отключения любого устройства, зависящего от Wi-Fi, хакеры могут эксплуатировать эту возможность в тех ситуациях, когда обеспечение безопасности зависит от работоспособности этих устройств. Обновление и усовершенствование этих устройств зависит от людей, использующих и устанавливающих эти устройства, которые должны выполнять только роли, соответствующие их возможностям. В этом случае ясно, что на камеру, зависящую от Wi-Fi, нельзя полагаться для обеспечения непрерывного потокового освещения в важных областях.

Надеемся, что вам понравилась эта статья по отключению с помощью Aireplay-ng IoT-устройств, таких как Wi-Fi-камеры.