Атака нулевого дня что это?

Что такое уязвимость нулевого дня и как от неё защититься?

Cетевые СМИ часто пишут о новых и опасных, так называемых, уязвимостях нулевого дня или “Zero-Day” Exploit. Но что это за уязвимости? Что на самом деле делает их настолько опасным? Как можно защититься от них? Давайте попробуем разобраться со всеми этими вопросами.

Уязвимость нулевого дня, что это?

Данный термин применяют чтобы определить не устранённые уязвимости, не найденные разработчиками «дырки» в программном коде на стадии тестирования. А также вредоносные программы, вирусы, сетевые черви, боты и трояны против которых ещё не разработана какая-либо защита.

Из самого названия понятно, что у разработчиков не было ни дня, то есть, не было никакой возможности исправить ошибки и просчеты в коде, они про них просто не знали. Об уязвимости становится общеизвестно известно до того момента, когда производитель программного обеспечения выпустит обновление с исправлением, или новую версию программы. То есть до этого момента, все компьютеры, работающие с этим ПО подвергаются опасности.

Атака с нулевым днем – это опасность от которой нереально защититься, потому что невозможно огородиться от того, что не знаешь…

Уязвимости в программном обеспечении

В каждой программе можно найти недочёты. Браузер, в котором вы читаете эту статью, будь то Google Chrome, Firefox, Internet Explorer или любой другой, гарантированно содержит ошибки. Такое сложное программное обеспечение написано людьми и содержит уязвимости, о которых мы пока еще не знаем. Многие из этих ошибок не очень опасны – возможно, они вызывают просто сбои в отображении и работе веб-сайтов, или отказ какого-либо модуля вашего браузера. Однако некоторые ошибки – это «дыры» в безопасности. Злоумышленник, который знает об ошибке, может воспользоваться ею для получения доступа к вашей системе.

Конечно, некоторые программы более уязвимы, чем другие. Например, у Java был бесконечный поток уязвимостей. Веб-сайты, использующие подключаемый модуль Java, могли выйти из изолированной программной среды ПО и получить полный доступ к вашему компьютеру. Ошибки, которые скомпрометировали технологию песочницы Google Chrome, случались намного реже. Хотя, даже у Google Chrome уже находили уязвимости нулевого дня.

Обнаружение уязвимостей

Иногда уязвимость обнаруживают «хорошие парни». Хакеры находят ошибку и, не желая ею пользоваться, раскрывают ее разработчикам через службу поддержки, разнообразные форумы, Pwn2Own или программы Google Chrome bugy. Которая, в свою очередь, вознаграждает хакеров за качественное обнаружение «бага» в работе программы. Но чаще всего, разработчики сами обнаруживают опасное несоответствие в коде при тестировании ПО. И выпускают новую версию программы или обновление к существующей.

Впоследствии злоумышленники все-таки могут использовать данную уязвимость после ее раскрытия и исправления, но пользователи уже успеют подготовиться.

Некоторые компании не исправляют свое ПО своевременно после выявления «бага», поэтому, для них атаки могут быть опасными. Однако, если атака нацелена на программу с использованием уже известной уязвимости, для которой выпустили обновление, то это уже не уязвимость нулевого дня.

Атаки уязвимостей с нулевым днём

Иногда уязвимость обнаруживают «плохие парни». Те же хакеры, которые нашли «баг», могут продать ее другим людям и организациям, или использовать ее сами. Сейчас это большой бизнес! Это не просто подростки в подвалах, которые пытаются как-то вам напакостить, такими делами занимается организованная преступность.

Уязвимость, возможно, уже была известна разработчику, но он не смог или не захотел ее исправить. В этом случае разработчик часто не предупреждает о том, что их программное обеспечение уязвимо. И пользователи узнают, что программа имеет изъян только, когда она уже атакована. Как раз исследуя атаку и узнавая, что именно привело к сбою.

Когда происходит атака с нулевым днем – это означает, что у разработчиков не было времени, чтобы справиться с этой проблемой, прежде чем ее начали использовать. Однако «плохие парни» знали об этом «баге» достаточно долго, чтобы создать вирус и начать вредить. Программное обеспечение остается уязвимым для атаки до тех пор, пока не будет выпущено обновление. К тому же пользователям тоже необходимо время для обновления ПО, а это может занять несколько дней.

Как защитить свою систему

Атаки с уязвимостью нулевого дня страшны тем, что мы о них не имеем никакого представления. Не можем предотвратить их даже если постоянно обновляем все ПО на компьютере. По определению для такой атаки не может быть панацеи.

Так что же мы можем сделать, чтобы защитить себя от таких атак?

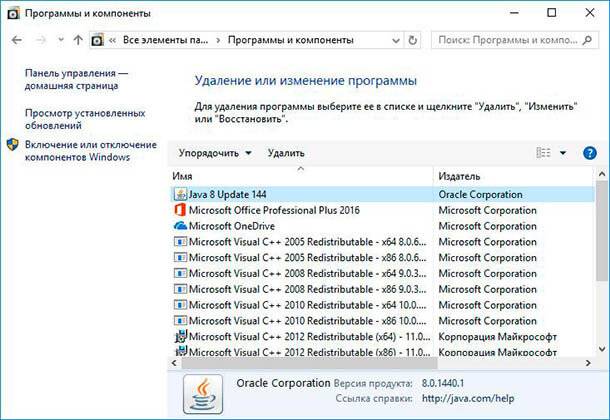

- Можем избегать программного обеспечения где были угрозы ранее: мы не знаем наверняка, будет ли в будущем в Java еще одна уязвимость с нулевым днем. Но довольно продолжительная история таких атак в Java означает, что, вероятнее всего, будет. На данный момент, Java уязвим для нескольких атак с нулевым днем, которые еще не были исправлены. Удалите Java (или отключите подключаемый модуль, если вам нужно это ПО), и ваш компьютер будет менее подвержен риску. Adobe PDF Reader и Flash Player также исторически подвергались довольно многому количеству атак, хотя с несколькими последними обновлениями ситуация улучшилась.

- Можем сократить объекты нападения: то есть чем меньше программ, которые могут иметь уязвимости с нулевым днем, тем лучше. Поэтому также правильно удалить подключаемые модули браузера, которые вам не нужны. Не используйте серверное программное обеспечение непосредственно через Интернет. Это очень удобно, но может хранить опасность в будущем. Даже если серверное ПО полностью защищено, в конечном итоге может произойти атака нулевого дня.

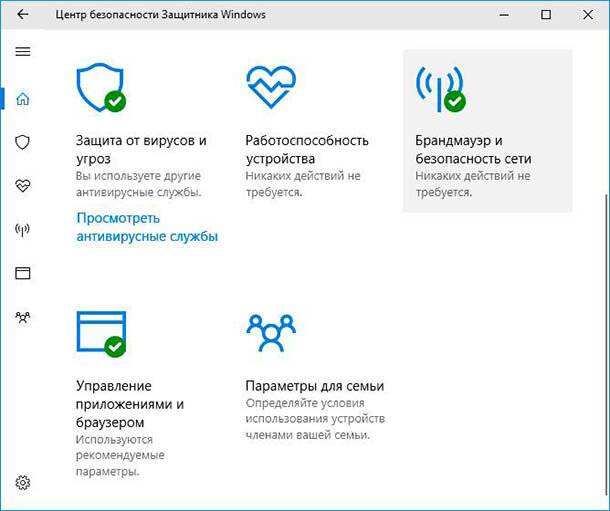

- Установить антивирус и постоянно его обновлять: Они могут помочь в атаках с нулевым днем. Угроза, которая пытается установить вредоносное ПО на ваш компьютер, обнаружит себя, и антивирус запретит установку и защитить ваш ПК. Эвристический анализ антивируса может обнаружить подозрительную активность, и также заблокировать атаку. Антивирусные базы обновляются почти каждый день. Поэтому, вероятность того, что ваш антивирус «будет знать» об угрозе раньше, чем вы наткнётесь на вирус, крайне высока. Вот почему нужно использовать антивирусное ПО, независимо от того, насколько вы осторожны.

- Постоянно обновлять свое программное обеспечение: Когда вы регулярно обновляете все установленное программное обеспечение, то вы, по сути, постоянно исправляете все «баги», «дырки» и недочёты в коде ПО. Это не защитит вас от атаки нулевого дня, но обеспечит максимально быстрое исправление этой угрозы, при её обнаружении разработчиками. Именно поэтому важно уменьшить количество ПО, которое обновляется не регулярно, или не обновляется вообще.

Надеюсь, я смог объяснить, что такое уязвимость с нулевым днем, а также попытался дать рекомендации как минимизировать риск атаки. Разнообразные новые вредоносные программы, вирусы, сетевые черви, боты и трояны, которые используют все больше и больше уязвимостей появляются каждый день. Теперь им будет намного сложнее нанести неповторимый вред вашему ПК.

Автор: Vladimir Mareev, Технический писатель

Владимир Мареев — автор и переводчик технических текстов в компании Hetman Software. Имеет тринадцатилетний опыт в области разработки программного обеспечения для восстановления данных, который помогает ему создавать понятные статьи для блога компании. Спектр публикаций довольно широк и не ограничивается только лишь темой программирования. Статьи включают также разнообразные обзоры новинок рынка компьютерных устройств, популярных операционных систем, руководства по использованию распространенных и специфических программ, примеры решений возникающих системных или аппаратных проблем и многие другие виды публикаций. Подробнее

Угроза нулевого дня

Когда разработчик программного обеспечения выпускает решение с брешью, о которой еще не известно ни ему самому, ни производителям антивирусных решений, ее называют уязвимостью или мишенью для атаки нулевого дня.

- Главная

- Вредоносное ПО

- Шпионская программа

- Рекламная программа

- Фишинг

- Компьютерные вирусы

- Троянцы

- Компьютерный червь

- Спам

- Руткит

- Программы-вымогатели

- Угонщики браузера

- Кейлоггер

- Хакер

- Мошенничество

- Социальная инженерия

- Кража личности

- Киберпреступление

- Взлом

- Отказ в обслуживании

- Ботнет

- Кибербуллинг

- Снифферы

- Межсайтовый скриптинг

- Угроза нулевого дня

- Эксплойты

- Внедрение SQL-кода

- Спуфинг

- Фарминг

Что такое угроза нулевого дня?

«Нулевой день» обозначает время с момента обнаружения уязвимости разработчиками ПО. Существует два типа угроз нулевого дня. Уязвимость нулевого дня представляет собой дефект в безопасности программы, который может быть воспроизведен в браузере или приложении. Атака нулевого дня представляет собой попытку установить на компьютер жертвы вредоносное ПО посредством эксплуатации существующей в программе уязвимости нулевого дня.

Как возникают угрозы нулевого дня?

Согласно самому названию, уязвимость нулевого дня еще не известна ни самому разработчику, ни антивирусным компаниям, ни широкой публике — атаки нулевого дня совершаются киберпреступниками, которым удалось обнаружить данную уязвимость быстрее всех и воспользоваться ею до ее устранения. Помимо прочего, особенно часто при атаках нулевого дня эксплуатируются уязвимости в браузерах и клиентах электронной почты вследствие их широкого распространения среди пользователей.

Как распознать атаку нулевого дня?

Плохая новость заключается в том, что невозможно распознать ни саму уязвимость, ни атаку нулевого дня — после обнаружения пользователями и разработчиками это уже не угрозы нулевого дня! Именно поэтому атаки нулевого дня являются на сегодняшний день одними из самых сложных типов угроз с наиболее разрушительными последствиями, однако и против них можно бороться. Например, некоторые антивирусы способны обнаруживать атаки нулевого дня с помощью встроенных поведенческих анализаторов, способных определить действия вредоносного характера.

Как устранить уязвимость нулевого дня?

Устранение уязвимости нулевого дня, как правило, входит в обязанности разработчика программного обеспечения, который должен выпустить обновление, содержащее исправления обнаруженных ошибок. Однако именно от пользователя зависит своевременная установка обновлений установленных на компьютере программ. Самый простой способ своевременной установки обновлений — воспользоваться приложением, которое автоматически сделает это за вас.

Другие рекомендации:

- Всегда проверяйте наличие и своевременно устанавливайте обновления безопасности используемых программ

- Следуйте базовым правилам безопасной работы в Интернете, чтобы максимально ограничить риск проникновения на компьютер вредоносного ПО посредством уязвимости нулевого дня

- Установите приложение, которое будет автоматически проверять наличие и проводить установку обновлений сторонних программ, например, Avast Premier

Обезопасьте себя от угроз нулевого дня

Атаки, в рамках которых эксплуатируются уязвимости нулевого дня, чрезвычайно эффективны даже в случае надежно защищенных сетей, поэтому пользователям необходимо полагаться на здравый смысл и следовать базовым правилам при работе онлайн, например, не открывать вложения из подозрительных сообщений, не загружать файлы из незнакомых источников, поддерживать установленные программы обновленными. Кроме этого, обеспечить защиту от различных типов вирусов, вредоносного и шпионского ПО, программ-вымогателей, которые могут проникнуть на компьютер посредством уязвимости нулевого дня, поможет высокоэффективное антивирусное решение, такое как антивирус Avast.

Что означает атака, эксплойт или уязвимость Zero Day

Мы часто слышим о атаках нулевого дня, уязвимостях или эксплойтах . Мы также слышали о патчах с нулевым днем . Эта статья поможет вам узнать, что такое атака, эксплойт или уязвимость нулевого дня. Атаки с нулевым днем, как правило, относятся к атакам на уязвимости, где разрыв между найденной уязвимостью и осуществляемой атакой равен нулю.

Атаки нулевого дня

Уязвимость нулевого дня – это дыра в программном обеспечении, встроенном программном обеспечении или оборудовании, которая еще не известна пользователю, поставщику или разработчику и используется хакерами до выпуска патча для нее. Такие атаки называются эксплойтами нулевого дня . Таким образом, атака Zero Day – это эксплойт, совершенный до того, как разработчик программного обеспечения или производитель оборудования сможет исправить уязвимость Zero Day. Таким образом, «уязвимость» ожидает исправления или исправления поставщика, в то время как происходит «атака» для использования уязвимости.

Может быть много типов атак нулевого дня. Это включает в себя атаку на систему для получения доступа к ней, внедрение вредоносного, шпионского или рекламного ПО. Эта атака выполняется еще до того, как производитель узнает об этой уязвимости, и, следовательно, возникает необходимость срочно ее исправить.

После того, как исправление становится доступным, эта уязвимость больше не является «уязвимостью нулевого дня».

Уязвимость «нулевого дня» обычно выявляется либо хакерами, либо сторонними охранными фирмами. В случае хакеров, они эффективно используют уязвимость, пока она не будет исправлена. В случае, если сторонняя фирма по обеспечению безопасности обнаружит уязвимость Zero Day или уязвимость Zero Day, они сообщают производителям программного или аппаратного обеспечения о том, что они могут спешить работать над исправлением, обычно известным как исправление Zero Day, и выдают его некоторое время, чтобы исправить это.

Как Microsoft справляется с уязвимостями

Обычно в Microsoft существует вторник исправлений . Microsoft использует различные термины для описания обновлений программного обеспечения и выпущенных им исправлений. Каждый второй вторник месяца Microsoft выпускает набор исправлений или исправлений, которые применяются к ее ряду продуктов, включая операционную систему Windows. Патчи, как правило, предназначены для уязвимостей или проблем, обнаруженных в случае обычного обслуживания жизненного цикла программного обеспечения.

Обновление безопасности – это широко распространенное исправление для уязвимости, связанной с безопасностью для конкретного продукта. Уязвимости безопасности оцениваются в зависимости от их серьезности. Оценка серьезности указывается в бюллетене по безопасности Microsoft как критическая, важная, средняя или низкая.

Тогда есть Критические выпуски патчей , которые выходят из очереди. Если что-то очень критичное и не может дождаться следующего исправления во вторник, Microsoft выпускает консультативное пособие по безопасности вместе с исправлением, которое обычно направлено на исправление уязвимостей Zero Day, на которые ссылаются сторонние фирмы по обеспечению безопасности.

Иногда существуют другие типы критических уязвимостей, которые обнаруживаются при проверке программного обеспечения и которые требуют немедленного внимания. В таких случаях Microsoft также будет выпускать рекомендации, но технически это нельзя отнести к категории Zero Day, поскольку это уязвимость Zero Day, только если производитель не знает об этой уязвимости, пока об этом не сообщат какие-либо сторонние хакеры или сторонние фирмы по обеспечению безопасности.

Читать . Рекомендации и рекомендации по исправлению ошибок в Windows

Как бороться с атаками и уязвимостями нулевого дня

В случае уязвимости Zero Day вы ничего не можете сделать, кроме как ждать исправления, выпущенного производителем соответствующего программного или аппаратного обеспечения. Возможно, вы заметили, что уязвимости нулевого дня часто встречаются в таких программах, как Adobe Flash и Java. Как только патч выпущен и вы проинформированы, как можно скорее примените патч.

Это также помогает обновлять такие вещи, как операционные системы, установленное программное обеспечение и браузеры . В большинстве случаев существуют популярные программы, такие как браузеры и операционные системы, которые сканируются на наличие уязвимостей Zero Day и используются злоумышленниками киберпреступниками. Хотя это и не полная защита, вы в некоторой степени защищены, если ваше программное и микропрограммное обеспечение (аппаратное обеспечение) обновлено со всеми обновлениями, выпущенными для продуктов – по крайней мере, вы не будете эксплуатироваться с помощью известных уязвимостей, если вы в курсе. В этом может помочь развертывание ПО для обнаружения вторжений Anti-Exploit Tool или Брандмауэр , которое может обнаруживать такие атаки.

Что такое уязвимость нулевого дня (0day)?

То самое чувство, когда уязвимость уже есть и вероятнее всего эксплуатируется хакерами, а решения для ее исправления и защитных механизмов еще нет — простое, но доступное объяснение уязвимости нулевого дня. Уязвимость 0day представляется собой «дыру» или ошибку в программном обеспечение для которой разработчики еще не выпустили исправление, в силу того, что они не знают о существовании данной проблемы. Т.е. понятие подразумевает, что у производителей есть ноль дней с момента обнаружения уязвимости для защиты от потенциальных кибератак.

Что может сделать хакер при обнаружении уязвимости нулевого дня?

Хакер типа «белая шляпа», вероятнее всего сообщит об ошибке в компанию, что бы они внесли соответствующие изменения. В качестве поощрения от представителей организации может быть финансовое вознаграждение или судебный иск, как уж повезет.

Злоумышленники, которые не особо заинтересованы быть честными, могут продать полученную информацию на сером рынке, где подобные уязвимости могут стоить сотни тысяч долларов.

В случае, если киберпреступник является специалистом в своей области, он самостоятельно будет использовать эксплойты, с целью получения личной выгоды.

В чем заключается угроза 0day?

В тот момент, когда разработчикам становится известно об уязвимости 0day, они пытаются исправить ошибку и выпустить необходимое обновление для ее устранения. Если проблема используется хакерами до того момента, как она была исправлена программистами, в этот момент осуществляется атака нулевого дня (эксплойт нулевого дня).

Хакерам очень импонирует уязвимость 0day, поскольку, без патча безопасности, нет возможности их остановить. Уязвимости нулевого дня, как правило, очень трудно обнаружить. Системы защиты (антивирусы, файрволлы) могут просто на просто их не обнажить в силу того, что может применяться шифрование или обфускация программного кода, т.е. вредоносное ПО (код) может восприниматься, как необходимый элемент системы, тем самым не вызывая никаких подозрений. В это время злоумышленники могут осуществлять удаленное управления системой или компьютером, кражу персональных данных, промышленный шпионаж и т.п.

В мае 2017 года, была обнаружена программа-вымогатель WannaCry, которая, на сегодняшний день, является примером одной из самых масштабных атак использующих уязвимость нулевого дня в ПО. В то время от действия данного «червя» пострадало более 500 тысяч компьютеров, как персональных, так и коммерческих, в более чем 100 странах мира.

Как можно обнаружить уязвимость нулевого дня?

Один из самых действующий и эффективных методов для обнаружения — анализ поведенческого фактора пользователей. Статистика позволяет проанализировать буквально каждый шаг человека в системе. И есть определенные шаблоны, которые можно считать нормой поведения человека. Если имеются отклонения от нормы — это уже является одним из факторов, которые могут косвенно или напрямую указывать на наличие уязвимостей 0day.

Так же, в системе или ПО можно:

- выполнить обратную разработку (т.е. исследовать «объект» с целью понять принцип его работы, проанализировать механизмы и процессы, создать интерпретацию с изменениями и т.п.);

- использовать дизассемблер (для подробного анализа программы, с целью выявления уязвимостей, изменения, поиска багов, взлома);

- осуществить фаззинг (тестирование ПО или системы путем подачи на вход ложных или случайных данных, впоследствии выполняется анализ возникших нарущений, ошибок и т.п.).

Защита от атак нулевого дня (0day)

Обеспечить полноценную защиту от эксплойтов 0day трудная задача, поскольку их трудно обнаружить. Антивирусы, которые обеспечивают сканирование ПО или системы на наличие уязвимостей применяют проверку вредоносного ПО или подозрительного кода с уже существующими и ранее зафиксированными эксплойтами.

Соответственно, антивирусные технологии защиты, в силу того, что уязвимость нулевого дня не известна заранее, не смогут ее заблокировать — нет способа или метода, чтобы обеспечить защиту от эксплойта, прежде, чем он станет общедоступным.

Однако, есть рекомендации, которые могут применять компании для снижения риска воздействия 0-day уязвимостей:

- разделите сеть на сегменты (физические или виртуальные), тем самым можно будет изолировать конфиденциальную информацию (трафик) между серверами;

- организуйте систему управления и контроля доступа к сети, для ограничения возможностей корпоративных компьютеров;

- используйте протокол IPsec, для шифрования и проверки подлинности сетевого трафика;

- в случае с беспроводными точками доступа применяйте схему безопасности;

- выполняйте регулярное сканирование системы на выявление ошибок и эксплойтов;

- используйте проактивные технологии антивирусной защиты;

- проводите своевременное обновления;

Атаки нулевого дня: кибер-эквивалент коронавируса COVID-19

Информационная безопасность заметно изменилась за последние несколько лет. Первая вредоносная программа относится к 1970-м годам и привела к созданию первого антивируса Reaper, предназначенного для обнаружения компьютеров, зараженных вредоносной программой Creeper, для ее удаления. С тех пор кибер-безопасность приобретает все большее значение и в настоящее время является важным фактором для любой организации.

Этот эволюционный процесс привел нас от программного обеспечения на основе черных списков вирусов, предназначенного для противодействия известным угрозам, через создание периметров безопасности и эвристических стратегий, которые использовали поведенческий анализ, до поворотного момента в виде Stuxnet в 2010 году, что стало первым известным примером оружия, предназначенного для кибер-войны. Развитие угроз привело к тому, что вредоносные программы стали намного более сложными, использующими методы скрытности и становящиеся практически незаметными, проложив путь для первых атак нулевого дня.

Теперь злоумышленники стали так быстро обнаруживать уязвимости нулевого дня в программном обеспечении, что, согласно отчету об Интернет-безопасности от компании WatchGuard Technologies, в первом квартале 2020 года 67% вредоносных программ были зашифрованы, то есть они были доставлены по протоколам HTTPS. И, кроме того, 72% зашифрованных вредоносных программ были классифицированы как угроза нулевого дня, а это значит, что на тот момент не было никаких антивирусных сигнатур, способных замедлить их распространение, а сами угрозы стали все более незаметными для организаций. Эти данные согласуются с прогнозами компании Gartner, которая сообщила, что в течение 2020 года 70% вредоносных атак будут использовать шифрование.

Атаки нулевого дня – кибер-пандемия

Эти статистические данные, несомненно, были усугублены пандемией коронавируса COVID-19 и последующим увеличением числа сотрудников, работающих удаленно. По мере того как эта тенденция усиливалась, увеличивалась и поверхность атаки, что вынуждало компании усиливать меры информационной безопасности, чтобы не стать жертвами преступников.

Если бы мы искали кибер-эквивалент пандемии коронавируса COVID-19, это могла бы быть атака, которая распространяется автоматически с использованием одного или нескольких эксплойтов нулевого дня. Поскольку атаки нулевого дня редко обнаруживаются сразу, потребуется время, чтобы идентифицировать вирус и предотвратить его распространение. Следовательно, если вирус распространится в социальной сети, насчитывающей, скажем, 2 миллиарда пользователей, ему потребуется не более пяти дней, чтобы заразить более миллиарда устройств. Но самое тревожное, что до сих пор нет патчей или антивирусов, которые могли бы противостоять этому типу атак.

Чтобы минимизировать и смягчить угрозу от зашифрованных вредоносных программ нулевого дня, существует ряд стратегий, которые ИТ-команды и аналитики должны учитывать при планировании защиты информационной безопасности организации:

- Организации должны иметь передовые поведенческие решения для обнаружения и реагирования, поскольку традиционные антивирусные решения обычно не могут справиться с такими атаками. Также важно включить проверку протокола HTTPS в качестве обязательного требования для любой стратегии

- Эти стратегии должны включать многоуровневую службу безопасности, которая охватывает все конечные устройства. Кроме того, службы и решения должны базироваться или выполняться в облаке, чтобы процессы сортировки, анализа и реагирования были немедленными и эффективными

- Чтобы остановить этот тип вредоносных программ, инструменты защиты должны использовать методы искусственного интеллекта, машинного обучения и анализа угроз для выявления подозрительных моделей поведения. В результате они должны иметь возможность генерации оповещений, которые имеют приоритет в соответствии с серьезностью угрозы и содержат всю информацию, необходимую для быстрого и эффективного реагирования

Решение Adaptive Defense 360 обеспечивает непрерывный мониторинг, протоколирование и контроль всех процессов на конечных устройствах, блокируя ненадежное программное обеспечение, обнаруживая сложные угрозы в режиме реального времени, реагируя в считанные секунды и облегчая мгновенное восстановление. Все это позволяет предотвращать использование злоумышленниками неизвестных дыр в системе безопасности и останавливать эксплойты уязвимостей атаками нулевого дня.