Ддос атака что это такое?

DDoS-атака — что это такое?

DDoS-атака (Distributed Denial of Service attack) — комплекс действий, способный полностью или частично вывести из строя интернет-ресурс. В качестве жертвы может выступать практически любой интернет-ресурс, например веб-сайт, игровой сервер или государственный ресурс. На данный момент практически невозможна ситуация, когда хакер в одиночку организует DDoS-атаку. В большинстве случаев злоумышленник использует сеть из компьютеров, зараженных вирусом. Вирус позволяет получать необходимый и достаточный удаленный доступ к зараженному компьютеру. Сеть из таких компьютеров называется ботнет. Как правило, в ботнетах присутствует координирующий сервер. Решив реализовать атаку, злоумышленник отправляет команду координирующему серверу, который в свою очередь дает сигнал каждому боту начать выполнение вредоносных сетевых запросов.

Причины DDoS-атак

Мотивы для осуществления DDoS-атак могут быть самыми разнообразными: от конкуренции до личной неприязни. Мы собрали основные причины DDoS-атак и решили поделиться с Вами этой информацией:

Эта причина встречается довольно часто. Некоторое время назад независимый журналист-исследователь Брайан Кребс раскрыл деятельность крупнейшего сервиса по осуществлению заказных DDoS-атак — vDOS. Информация была представлена в полных подробностях, что вызвало арест организаторов данного сервиса. В ответ хакеры организовали атаку на блог журналиста, мощность которой достигла 1 Тбит/с. Эта атака стала самой мощной в мире за все годы.

В настоящее время становится все проще организовать примитивную DDoS-атаку своими силами. Такая атака будет крайне не совершенна и не анонимна. К сожалению, большинство из тех, кто решил ощутить себя в роли «хакера», не догадываются ни о первом, ни о втором. Тем не менее, многие школьники часто практикуют DDoS-атаки. Итог таких случаев бывает самым разнообразным.

- Политический протест (хактивизм)

Одной из первых атак, имеющих социальную почву является DDoS-атака, реализованная в 1996 году хакером Omega. Omega являлся членом хакерской коалиции «Cult of the Dead Crew» (cDc). Термин хактивизм стал популярным в СМИ в связи с участившимися кибератаками, имеющим социальную почву. Типичными представителями хактивистов являются группы Anonymous и LulzSec.

- Недобросовестная конкуренция

Такие мотивы часто бывают в индустрии игровых серверов, но и в отрасли торговли такие случаи встречаются довольно нередко. Достаточно действенный способ недобросовестной конкуренции, способный разрушить репутацию торговой площадки, если её владельцы вовремя не обратятся за помощью к специалистам. Такой мотив можно выделить среди остальных, как наиболее встречающийся.

- Вымогательство или шантаж

В этом случае злоумышленник требует с потенциальной жертвы денежную сумму за несовершение атаки. Либо за её прекращение. Часто жертвами таких атак становятся крупные организации, например в течение 2014 были атакованы банк «Тинькофф» и IT-ресурс Хабрахабр, крупнейший торрент-трекер Rutracker.org (как это было?).

Последствия DDoS-атак

Последствия DDoS-атак могут быть самыми разнообразными, от отключения датацентром Вашего сервера до полной потери репутации ресурса и клиентопотока. Многие организации с целью экономии неосознанно выбирают недобросовестных провайдеров защиты, что часто не приносит никакой пользы. Во избежание подобных проблем мы рекомендуем обратиться к профессионалам в своей отрасли.

Атаки, вошедшие в историю Интернет

Технический прогресс идет семимильными шагами и злоумышленники, в свою очередь, прикладывают все усилия, чтобы не стоять на месте и реализовывать все более сложные и мощные атаки. Мы собрали краткое описание наиболее интересных случаев, которые вошли в историю DDoS-атак. Часть из них может показаться обычными по современным меркам, но во время, когда они происходили, это были очень масштабные атаки.

Пинг смерти (Ping Of Dead). Способ атаки, базирующийся на использовании команды ping. Эта атака получила популярность в 1990-х годах, благодаря несовершенству сетевого оборудования. Суть атаки заключается в отправке на сетевой узел одного запроса ping, при этом в тело пакета включаются не стандартные 64 байта данных, а 65535 байт. При получении такого пакета у оборудования переполнялся сетевой стэк и что вызывало отказ в обслуживании.

Атака, повлиявшая на стабильность работы Интернет. В 2013 году компания Spamhaus стала жертвой атаки мощностью более 280 Гбит/с. Самое интересное то, что для атаки хакеры использовали DNS-сервера из сети интернет, которые в свою очередь были очень загружены большим количеством запросов. В те сутки миллионы пользователей жаловались на медленно загружающиеся страницы в связи с перегруженности службы DNS.

Рекордная атака с трафиком более 1 Тбит/с. В 2016 году хакеры пытались атаковать нас пакетной атакой со скоростью 360 Mpps и 1 Тбит/с. Эта цифра стала рекордной за время существования Интернет. Но и под такой атакой мы устояли и нагрузка на сеть лишь незначительно ограничила свободные ресурсы сетевого оборудования.

Характеристика атак сегодня

Исключая пиковые атаки можно сказать, что мощность атак с каждым годом растет более, чем в 3-4 раза. География атакующих от года к году изменяется лишь частично, ведь это обусловлено максимальным количеством компьютеров в определенной стране. Как видно из квартального отчета за 2016 год, подготовленного нашими специалистами, странами-рекордсменами по количеству ботов выступают Россия, США и Китай.

Какие бывают DDoS-атаки?

На данный момент типы атак можно разделить на 3 класса:

Атаки, направленные на переполнение канала

Атаки, использующие уязвимости стека сетевых протоколов

Наиболее популярными и интересными атаками этого типа являются ACK/PUSH ACK флуд, SYN флуд, TCP null/IP null атака, Пинг смерти (Ping of death);

Атаки на уровень приложений

С более полным перечнем атак и их описанием Вы можете ознакомиться в нашей базе знаний.

Способы защиты от DDoS-атак

Наиболее верным способом по защите от DDoS-атак будет обратиться к нашим специалистам. Они предложат несколько вариантов. Один из самых популярных — это удаленная защита по технологии reverse proxy. Для подключения защиты не надо менять хостинг-провайдера, поэтому сам процесс занимает не более 10 минут.

Почему стоит выбрать именно нас? Наше оборудование расположено в ключевых дата-центрах мира и способно отражать атаки до 300 Гбит/с или 360 миллионов пакетов в секунду. Также у нас организована сеть доставки контента (CDN) и имеется штат дежурных инженеров на случай нестандартной атаки или нештатных ситуаций. Поэтому, встав под защиту к нам, Вы можете быть уверены в доступности своего ресурса 24/7. Нам доверяют: REG.RU, Аргументы и Факты, WebMoney, российский радиохолдинг ГПМ и другие корпорации.

Лишь от небольшого количества атак Вы можете реализовать защиту самостоятельно, с помощью анализа трафика или же настройки правил маршрутизации. Способы защиты от некоторых атак приведены в базе знаний.

DDoS атака: что это такое и как защитить свой сайт

DDoS – (от англ. Distributed Denial of Service «отказ в обслуживании») чаще всего атака направлена на то, чтобы ресурс жертвы был недоступен.

DDoS-атака на сайт сродни нажатию красной кнопки, только бахнуть может уже сейчас, а не потом. Сервера жертвы атакуются множественными запросами, и ресурс становится недоступен. Время действия варьируется от одного часа до месяца.

Способ появился ещё в начале 1990-х и не подразумевал ничего серьезного, а лишь использовался в целях шутки.

Но в середине 90-х была произведена атака на провайдере Нью-Йорка – Panix Networks. И она была совсем не шуточной, а скорее мстящей. Провайдер не давал рассылать спам пользователям. В 1996 году был опубликован гайд по противодействию DDoS-атакам. Именно тогда проблему и признали.

Обычно для атаки используют ботнет-сети.

Ботнет-сети – это компьютерная сеть из нескольких хостов, на которых запущены боты (автономное ПО). Служат злоумышленнику для добычи личной информации, рассылки спама и DDoS-атак. Ботнет-сети организовываются из зараженных компьютеров, на которые отправляется спам на почтовый ящик или в социальную сеть с опасным ПО. Чтобы этого не произошло с вами, проверяйте свой ПК на вирусы, не открывайте потенциально странные письма и чистите папку «Спам» в почтовом ящике.

Хоть это называется «сетью», устройства не объединены между собой.

Ботнет-сети генерируют большой объем трафика (направление запросов на сайт или имитация посещения оного), который в свою очередь и перегружает систему. Ведь не все оборудование может справляться с большими нагрузками.

Внимание, ожидается DDoS-атака: как понять, что сайт хотят положить?

Достаточно просто. Скорее всего, вы знаете, как сайт «ведет» себя в мирное время. При признаках атаки у сайта и сервера возникают проблемы.

ПО начинает тормозить, неадекватно возрастает входящий трафик, логи резко набирают в весе.

Любое отклонение в работе сайта может навести подозрение именно на ддос-атаку.

Кому и зачем нужны DDoS-атаки?

Атаки могут устраивать от мала до велика: от старшеклассника, решившего попробовать свои силы, до профессионального хакера, который не то денег хочет шантажом заработать, не то выполняет заказ какого-либо лица. Все зависит от целей нападения на ресурс.

Например, фирма А (В, Г, Д и т.д.) перед праздниками хочет получить большую прибыль, но их конкуренты, фирма Б, пользуется большей популярностью у клиентов. Поэтому фирма А заказывает атаку на фирму Б, и пока сайт вторых не работает, первые хапают заказы за двоих =)

В общем, DDoS атаками может заниматься как профессионал, так и дилетант, умеющий применять информацию из поисковика, т.к. найти инструкцию, которая поможет совершить DDoS-атаку (хоть и совсем простейшую) несложно.

Какие ресурсы страдают от DDoS-атак чаще всего

В основном жертвами нападений становятся:

- Казино

- Букмекерские конторы

- Интернет-магазины

- Образовательные учреждения

- СМИ

- Игровые сервисы

- Государственные учреждения

- Онлайн-кассы

Также не стоит путать DDoS-атаку со взломом сайта – это абсолютно разные вещи. DDoS-атака никак не внедряется в код сайта, а лишь направляет на него огромное количество обращений, из-за чего сайт не справляется с ними и становится недоступен.

Самая известная DDoS-атака: дело Аэрофлота

В России наиболее известна атака на платежную систему Assist, которая проводила платежи на сайте Аэрофлота. В 2010 году с помощью DDoS-атаки хакерам удалось положить сервера платежной системы Assist. В результате в течение недели было невозможно бронировать билеты на сайте Аэрофлота. За эту неделю компания потеряла как минимум 146 млн рублей. Впечатляет? Меня вот очень.

По версии следствия исполнителями атаки являлись братья Дмитрий и Игорь Артимовичи.

Заказчик этого дела (владелец платежной системы ChronoPay) как раз хотел добиться разрыва отношений между Аэрофлотом и Assist и занять место последних.

Братья Артимовичи получили по 2,5 года общего режима. На фото Дмитрий Артимович, который непосредственно занимался атакой на платежную систему Assist.

Основные типы DDoS-атак

HTTP-флуд. В этом случае производится отправка серверу пакета, в ответ на который отправляется пакет гораздо большего размера. В заранее специально сформированном запросе к серверу хакер заменяет свой IP-адрес на IP устройства внутри сети жертвы.

ICMP-флуд. А если конкретнее, то Пинг смерти (Ping of Death).

Ping (время ответа сервера) как челночный бег, замеряется время отправки пакетов с ПК до сервера и обратно.

Низкий пинг – хорошо (сервер отвечает быстрее), высокий – уже не очень (медленный ответ сервера).

Так вот, проверяя доступность сервера через командную строку путем ping к ya.ru, например, мы можем видеть время ответа серверов Яндекса.

Для его проверки на сервер отправляются пакеты весом в 32 байта (при максимальном размере в 65 536 байт). И если размер пакета превысит эти 65 536 байт, то у сервера могут начаться проблемы.

А достигается это путем фрагментации этих пакетов. Грубо говоря, пакет размером выше 64 кб делится на несколько частей и отправляется путем запроса на сервер жертвы.

Как только фрагменты оказываются на компьютере атакуемого, он их пытается восстановить и, как правило, устройство жертвы зависает (включая органы управления), а сервер становится недоступен.

На данный момент с высокой степенью защиты способ неактуален.

«Тяжелые пакеты». Злоумышленник с помощью ботнета посылает серверу тяжелые для обработки пакеты данных, которые не переполняют канал связи, но изрядно отнимают ресурсы процессора, что может привести к его перегреву или перегрузке.

Переполнение накопителя. Жертве отправляются неограниченное число логов, которые займут все свободное пространство на накопителях.

И немного об «умной» технике. В век современных технологий уже набрали популярность «умные» приборы. Это может быть колонка, розетка, лампочка, видеокамера, чайник, холодильник и т.д.

Дело в том, что у каждого умного устройства есть ip-адрес, а это значит, что с него можно также отправлять запросы на сервер. Казалось бы, восстание машин ещё 10 лет назад можно было отнести к фантастике, а теперь оно все ближе к реальности.

Можно ли заказать ДДОС-атаку на конкурентов?

Конечно! Найти сервисы по организации этого процесса совсем несложно, но важно помнить, что это незаконно и в качестве наказания может использоваться уголовная ответственность.

Цены разные: кто-то за поддержание сайта в нерабочем состоянии хочет 3 тысячи рублей, а кто-то и все 30 тысяч. Все зависит от степени защищенности ресурса.

Конечно, все сайты по предоставлению таких услуг выглядят сомнительно и есть большая вероятность нарваться на обычных мошенников.

Также такие услуги можно найти на специализированных форумах. Цены не сильно разнятся с сайтами выше.

Так что любой ваш конкурент может поступить, как ChronoPay с Аэрофлотом, не так уж это и дорого. И надо уметь защищаться.

6 способов защиты от DDOS-атак

Фильтрация трафика

При установке фильтров можно задать специальные параметры, которые помогут защитить сервер и фильтровать трафик с определенными правилами.

Система мониторинга

Если кто-то попытается атаковать ресурс, то система мониторинга вовремя отреагирует и даст понять, что сайт начинает принимать атаку. Нет никаких гарантий, что этот способ поможет отбиться, но он точно поможет выиграть время, которое стоит использовать на защиту.

Разделение ресурсов

Зачастую атаки направлены на внешние ресурсы. Внутренние (админка, рабочая структура) попадают, что называется, под горячую руку. Чтобы такого не произошло, внутренние ресурсы следует перенести на другое оборудование или другие дата-центры. Таким образом, если основной ресурс атакован, внутренний продолжит свою работу в штатном режиме.

Актуальное ПО

Необходимо всегда обновлять ПО, если этого требует система. Разработчики постоянно залатывают старые дыры (и открывают новые), повышают безопасность и стабильность программного обеспечения. Зачастую пользователи именно устаревшего ПО становятся жертвами злоумышленников.

Сервисы

В наше время появилось много сервисов по защите от DDoS атак. Они снижают нагрузки на сайт, фильтруют и оптимизируют трафик. Также в такие сервисы включена система мониторинга. Таким образом, на сервер клиента приходит только чистый клиентский трафик. Цены варьируются от 3-х до 30 тысяч рублей в месяц.

Показательная «порка»

Дело Аэрофлота показало, что найти можно кого угодно. Если сайт оказался атакован, и жертва потеряла ресурсы, то нельзя оставлять это безнаказанным. Необходимо добиваться деанонимизации и наказания злоумышленников.

Так другие будут видеть, что подобные действия не останутся безнаказанными.

В заключении

Стоит понимать, что DDoS-атаки микрошажками начинают уходить в прошлое. С середины прошлого десятилетия таких атак стало меньше, как раз благодаря уголовным делам и усилению защиты сайтов. Однако это не значит, что стоит расслабляться – всегда нужно быть во всеоружии.

В любом случае стоит проверить ваш сайт на вирусы, ведь зараженный ресурс – опасный ресурс.

Защита от DDoS-атак. Что нужно знать

Содержание

Содержание

Каждые сутки хакеры проводят около 2000 атак по всему миру. Представители малого и среднего бизнеса теряют в среднем 50 000$ за одну атаку, крупные компании — до 500 000$ и больше. Uber выплатил 149 миллионов долларов клиентам, чьи данные были украдены, Facebook заплатил штраф в размере 5 миллиардов долларов. Цели большинства атак: похищение конфиденциальных данных, вымогательство, желание сделать бяку конкуренту.

Что такое DDoS?

DDoS — Distributed Denial Of Service Attack или, по-русски говоря, — «доведение сервера до обморока». Множественные запросы посылаются на главный компьютер, снижая пропускную способность канала связи.

Когда пользователь заходит на сайт, браузер отправляет запрос на сервер, в ответ получая пакет с данными — на экране появляются текст и мультимедийный контент. Если сервер загружен, приходится долго ждать отрисовки картинок. DDoS-атака может замедлить работу сервера или «положить» его, то есть сделать сайт недоступным для пользователя.

Кого и зачем атакуют

Хакеры в основном совершают «налеты» на банкиров, IT-сектор, государственные сайты, образовательные платформы, киберспортивные состязания, онлайн-кинотеатры, реже на ритейлеров и новостные агентства.

Школьники учатся программированию и хакингу, тренируясь на «кошках». Профессиональные хакеры делают то же самое, но на более качественном уровне, с целью вымогательства и похищения данных. Частные и государственные структуры используют дудос, чтобы повлиять на ход выборов в других странах. Иногда заказчиками являются конкуренты по бизнесу — личная обида или желание «завалить» товарища в период активных продаж.

Знай врага в лицо

Последние годы наблюдается тренд на организованные совместные атаки — профессиональные взломщики сбиваются в стайки и называют себя RedDoor, Lizard Squad, ezBTC. Пока вы мирно смотрите очередной блокбастер, ваш компьютер атакует Пентагон. Сеть из множества ПК, в едином порыве занимающихся коллективным дудосом, называют «ботнетом».

IoT-боты стали бичом современности. Хакерская атакующая когорта может состоять из бытовых приборов «умного дома» — у каждого такого устройства есть персональный IP-адрес, с которого отправляются запросы на сервер.

Кроме настольного друга, DDoS-атакой в вашем доме может заниматься холодильник, электрочайник, видеокамера и даже умная лампочка.

Что нужно для DDoS-атаки и сколько это стоит

Самый простой способ сделать подножку ненавистному сайту — заказать стресс-тест у сервиса, предлагающего защиту от атак. Это работает только с самыми простенькими сайтами на бесплатных CMS и дешевых виртуальных хостингах. Тест длится от 2 до 20 минут. Более серьезную атаку можно организовать с помощью автоматических инструментов.

Цена DDos-атаки стартует с 50$, конечная стоимость будет зависеть от количества задействованных ресурсов. Сервисы, предоставляющие услуги, предлагают анонимную консультацию, «манибэк», отчет о выполненных работах и даже дают почитать отзывы довольных клиентов.

Если у жертвы есть надежная защита, «налет» обойдется намного дороже. Атака на VDS-сервер стоит 75–100 долларов за 5 минут, если сайт использует услуги anti-DDoS, стоимость начинается уже с 250 долларов. Блокировка домена на уровне регистратора — от 1000 долларов. Взлом Skype — 75 долларов.

Как вычисляют жертву?

У каждого сайта есть свой персональный адрес. Мы видим только название ресурса, программы, его IP-адрес. Нападению может подвергнуться не только сайт, но и конкретный пользователь. Приличный хакер перед атакой проведет «пентест». Военные назвали бы этот метод «разведка боем». Суть пентеста в небольшой контролируемой атаке, с помощью которой можно узнать уровень защиты сайта.

Частный случай

Проникнуть в любую сеть можно через Wi-Fi. Хакеры удаленно перезагружают устройство с помощью программы типа Websploit. Роутер возвращается к базовым настройкам и стандартному паролю. Злоумышленник получает доступ ко всему трафику организации.

Выявить адрес жертвы можно с помощью Skype или другого мессенджера. Делается это с помощью хакерского ПО на Linux. На полученный адрес посылается множество пакетов данных. Бонусом можно поставить программку автодозвона на определенный номер.

На рабочей панели отображается адрес, статус, вид операции. Подготовка пакета с ложными данными займет пару минут и в дело вступит автоматика, — но это вариант для «ламеров».

Настоящие «кулхацкеры» собирают собственную команду, заражая десятки тысяч компьютеров и утюгов. Иногда мелкие сети объединяются в более крупные, но тут не обойтись без рисков. Часто злоумышленники крадут друг у друга ключи доступа к «армиям», чтобы потом перепродать «войско».

Можно обойтись и без армии компьютеров, как говорится: «Не имей 100 рублей, а имей 100 друзей». Правда друзей потребуется 100 000, а лучше пару миллионов. Такой флэшмоб организовывается очень просто — через социальные сети.

Виды DDoS-атак

«Пинг смерти» — слишком большой пакет размером более 65535 байт. Такой вид хаккинга был популярен в 90-х годах, он приводил к ошибкам или отключению сервера.

HTTP(S) GET-флуд — на сервер отправляется ничего не значащая информация, забивающая канал передачи данных и расходующая ресурсы сервера.

Smurf-атака — взломщик отправляет операционной системе запрос с подменным mac-адресом. Все ответы с сервера пересылаются на пинг-запрос хаккера, а жертва бесконечно долго ждет пакеты, который у нее умыкнул воришка.

HTTP(S) POST-запрос — передача больших объемов данных, помещенных в тело запроса.

UDP-флуд — в данном типе атаки превышается время ожидания ответа от сервера, соответственно, пользователь получает отказ в обработке запроса.

SYN-флуд — одновременно запускается целый рой TCP-соединений, упакованных в SYN-пакеты с недействующим или несуществующим обратным адресом — «посылка на деревню дедушке».

POST-флуд — по аналогии с GET-флуд передает большое количество запросов, что приводит к подвисанию сервера. Если используется протокол с автоматическим шифрованием данных HTTPS, дополнительные ресурсы расходуются на дешифровку, что только облегчает задачу хакера «положить»

Программы-эксплоиты — используются более продвинутыми взломщиками, цель которых — коммерческие организации. Программное обеспечение выискивает ошибки кода, бэкдоры, уязвимости.

Layer 7 HTTP-флуд — на виртуальном сервере нагружает только отдельные площадки. Такой вид DDos трудно определить, потому что трафик похож на обычный пользовательский. Основная цель — повышенная нагрузка сервера.

Переполнение HDD — если на сайте настроена ротация лог-файлов, жертве отправляются все новые логи, которые займут все свободное пространство на винчестерах. Очень примитивный способ — закидать мусором, эффективен и опасен. Скорость «закидывания» мусорных файлов очень высокая, уже через 5 минут сайт будет недоступен клиентам.

Атака на VoIP и SIP устройства связи — осуществляется через специальное ПО, для организации необходимо узнать IP-адрес пользователя.

Атаки на уровне приложения DNS-сервера. В большинстве случаев жертвами становятся владельцы площадок на CMS Drupal, WordPress, Joomla, Magento. Выделенный Amazon VPS-сервер может справиться с 180 000 пакетов в секунду, обычный сервер обрабатывает в среднем 500 запросов за то же время.

Что делать во время DDoS-атаки

Можно провести обратную DDoS-атаку, перенаправив присланную бяку, атакующему. Если повезет, выведите из строя его оборудование. Для этого надо знать адрес сервера хакера и обладать хорошими навыками программирования. Без специалиста в этой области не обойтись — они редки и очень дорого стоят.

Активные методы защиты

Построение распределенных систем — целое искусство, позволяющее раскидывать запросы по разным узлам единой системы, если какие-то сервера стали не доступными. Вся информация дублируется, физически сервера находятся в Data-центрах разных стран. Такой подход имеет смысл использовать только для крупных проектов с большим количеством пользователей или высокими требованиями к бесперебойному доступу — банки, социальные сети.

Если у сервера нет надежной защиты или принятые меры не дали результатов — руби канаты.

Весь DDoS-трафик поступает от одного провайдера и магистрального маршрутизатора, поэтому можно заблокировать все, подключившись к резервной линии Интернет-соединения. Метод действенный, пока вас снова не обнаружат.

Самый надежный способ защититься — поставить на сайт заглушку, заварить чаек, усесться в позу «ждуна» и наслаждаться представлением. Рано или поздно атака прекратится по причине исчерпания бюджета.

«Заглушка» — контрольно-пропускной пункт, специальная страница весом около 2 килобайт с кодом фильтра и текстовым сообщением об атаке. Фильтр отделяет данные, отсылаемые атакующими от реальных пользователей, автоматически присваивает юзерам «куки» и перенаправляет на искомую страницу сайта. Но этот вариант не подходит банкам, крупным торговым сетям, организаторам киберспортивных состязаний. Для установки заглушки потребуется программист.

«Дальше действовать будем мы»

Конечно, в идеале сделать это до того, как сисадмин начнет бегать по офису с криками «Все пропало!», но и во время атаки не поздно обратиться в сервис по комплексной защите от DDoS-атак. На рынке представлено несколько десятков программно-аппаратных комплексов для защиты от хакеров: Juniper, F5, Cisco, Arbor Networks, Qrator, Selectel, CloudFlare и другие.

Как защищают сервисы

Весь интернет-трафик, поступающий на сайт, перенаправляется на сервера программно-аппаратных комплексов защиты, клиент получает только очищенный входящий трафик. Исходящий проходит через другие сервера.

Как правило, стоимость таких услуг довольна высока. Эти же сервисы предлагают постоянный мониторинг и выделенный IP, чтобы скрыть реальный адрес. Деньги берут в зависимости от объема трафика, поступающего на сервер. Расходы на защиту колеблются от 250 до нескольких тысяч долларов год.

Выбор стратегии зависит от серьезности угрозы и важности бесперебойной работы ресурса. Для большинства сайтов достаточно превентивных мер:межсетевые экраны, фильтрация запросов по ACL-списку, установка программ пассивного мониторинга, создание резервной линии Интернет-соеденения. Если доход от сайта исчисляется сотнями тысяч в день, стоит подумать о надежной защите на постоянной основе.

Количество атак увеличивается каждый год на 200%. Видеокамеры объединяются «в группы по интересам», атакуя финансовые организации, холодильники «названивают» в Uber, а на Amazon ополчились кофемолки. В следующий раз, смотря на свой «умный» чайник, приглядитесь повнимательней, может именно в этот момент он тащит пароли от ВК или пытается похитить данные банковской карточки.

DDOS атака . Объяснение и пример.

DDOS атака . Объяснение и пример.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака ?

Взлом WiFi применяется для забора пароля беспроводной сети. Атаки в форме “человек-посередине” позволят слушать интернет-трафик. Анализ уязвимостей с последующей подгрузкой конкретного эксплойта даёт возможность захвата целевого компьютера. А что же делает DDOS атака ? Её цель в конечном итоге – отбор прав на владение ресурсом у законного хозяина. Я не имею ввиду, что сайт или блог вам не будет принадлежать. Это в том смысле, что в случае удачно проведённой атаки на ваш сайт, вы потеряете возможность им управления. По крайней мере, на некоторое время.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение “сайт недоступен”, однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

Почему это вообще возможно?

База данных, она же БД, любого веб приложения сконфигурирована таким образом, что сервер просто обязан что-то ответить на запрос удалённого хоста. Ну представьте, что вы вводите пароль и логин на какой-то из социальных страниц, а в ответ – тишина. Не хочу, мол, отвечать. И вы знаете, что сервер вам по любому вернёт либо подтверждение входа либо запрет на его посещение. Нам с вами, чтобы “спровоцировать” сервер на какое-то действие стоит лишь кнопкой мыши по заранее подготовленной веб-форме нажать . А в это время на стороне сервера запускаются порой сложнейшие механизмы аутентификации, подбора и выдачи SQL операторов, идёт подгрузка дополнительного гипертекста и т.д. и т.п. И вот что могут хакеры дальше…

DDOS атака – варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака ?

Кликая по ссылке сайта, ваш браузер отсылает запрос серверу на отображение искомой страницы. Этот запрос выражается в виде пакета данных. И не одного даже, а целого пакета пакетов! В любом случае объём передаваемых данных на канал всегда ограничен определённой шириной. А объём данных, возвращаемых сервером, несоизмеримо больше тех, что содержаться в вашем запросе. У сервера это отнимает силы и средства. Чем более сильный сервер, тем дороже он стоит для владельца и тем дороже предоставляемые им услуги. Современные серверы легко справляются с резко возросшим наплывом посетителей. Но для любого из серверов всё равно существует критическая величина пользователей, которые хотят ознакомиться с содержанием сайта. Тем яснее ситуация с сервером, который предоставляет услуги по хостингу сайтов. Чуть что, и сайт-потерпевший отключается от обслуживания, дабы не перегрузить процессоры, которые обслуживают тысячи других сайтов, находящиеся на том же хостинге. Работа сайта прекращается до момента, когда прекратится сама DDOS атака . Ну, представьте, что вы начинаете перезагружать любую из страниц сайта тысячу раз в секунду (DOS). И тысячи ваших друзей делают на своих компьютерах тоже самое (distributed DOS или DDOS)… Крупные серверы научились распознавать, что началась DDOS атака , и противодействуют этому. Однако хакеры тоже совершенствуют свои подходы. Так что в рамках этой статьи, что такое DDOS атака более развёрнуто, я уже объяснить не смогу.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

ВНИМАНИЕ. Если вы решитесь попробовать, все несохранённые данные будут утеряны, для возвращения компьютера в рабочее состояние потребуется кнопка RESET . Но вы сможете узнать, что конкретно “чувствует” сервер, на который напали. Развёрнутый пример абзацем ниже, а сейчас – простые команды на перегрузку системы.

- Для Линукс в терминале наберите команду:

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

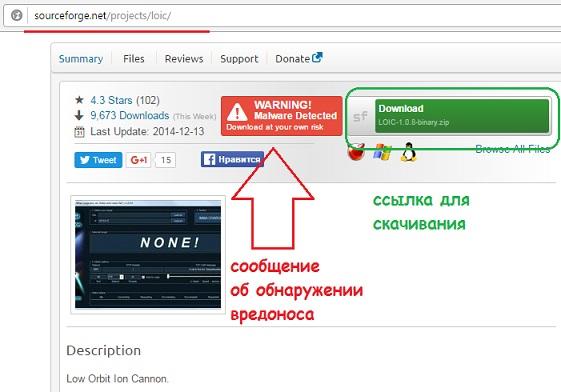

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

ВНИМАНИЕ ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете. В базе сигнатур он помечен как генератор флуда – в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через Tor .

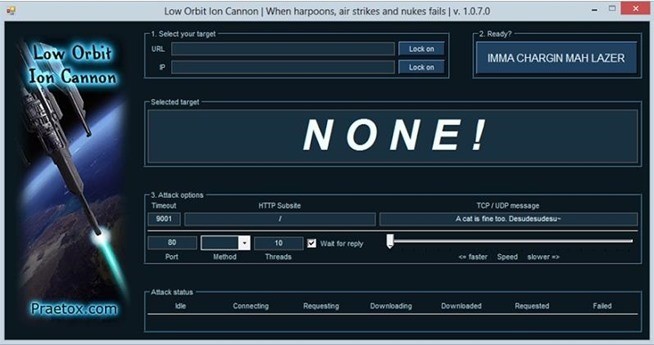

Окно программы выглядит вот так:

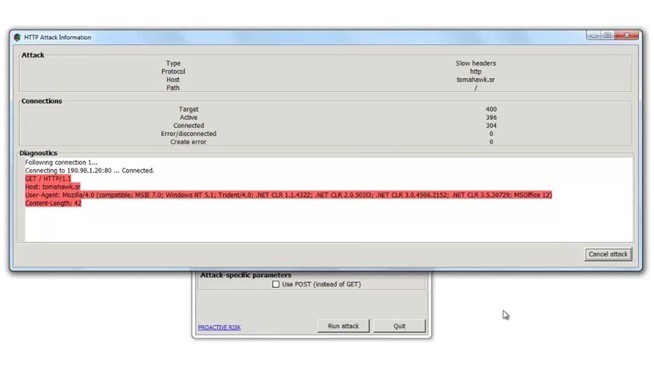

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс–мема; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

- против чужих сайтов это противозаконно, и за это на Западе уже реально сидят (а значит, будут скоро сажать и здесь)

- адрес, с которого идёт флуд, вычислят быстро, пожалуются провайдеру, а тот вынесет вам предупреждение и напомнит про первый пункт

- в сетях с низким пропускным каналом (то есть во всех домашних) вещица не сработает. С сетью TOR всё тоже самое.

- если её настроить должным образом, вы быстрее забьёте именно СВОЙ канал связи, чем навредите кому-то. Так что это именно тот вариант, когда груша бьёт боксёра, а не наоборот. И вариант с прокси будет проходить по тому же принципу: флуд с вашей стороны не понравится никому.

DDoS-атаки

DDoS-атаки – это одновременное, массированное направление сетевых пакетов с данными, что не несут никакой полезной информации, через множество устройств в сети на одно-единственное, выступающее в роли жертвы. Цели атак довольно просты – забить канал «мусорными пакетами данных», не позволить пользовательскому трафику дойти до адресата. Это позволяет привести «жертву» во временное неработоспособное состояние, что само по себе подрывает авторитет этого веб-ресурса, а также есть шанс перехватить пользовательский трафик и использовать его в корыстных целях.

- Происхождение DDoS-атак

- Виды DDoS-атак

- HTTP GET

- HTTP POST

- Smurf-атака

- Атака Fraggle

- SYN-флуд

- Тяжелые пакеты

- Заполнение пространства лог-файлами

- Ошибки программного кода

- Механизмы запуска DDoS-атак

- Средства защиты от DDoS-атак

- Цели DDoS-атак

- Правовой аспект

- Заключение

Происхождение DDoS-атак

Такое странное название DDoS имеет расшифровку Distributed Denial of Service, что в дословном переводе значит «распределенный отказ в обслуживании». Самое интересное то, что DDoS не был придуман изначально как инструмент, а модифицировался из DoS, в силу его скорой неэффективности.

DoS – это основа современных атак на вычислительные системы, что представляет собой генерацию «мусорного» трафика с одного устройства (зарегистрированного в сети с одного IP-адреса) на ресурс, находящийся в сети (на сайт, атака на телефон или распределительный узел в сети). Такие атаки были успешными и приводили к блокировке работы жертвы, пока не стали слишком слабыми, из-за стремительного роста вычислительной техники.

Чтобы использовать успешные наработки по блокированию мощностей, хакеры пошли по пути наименьшего сопротивления и стали «распределять» обязанности атаки между несколькими машинами. То есть, в атаке стали принимать участие не одна, а несколько сетевых машин. Этот факт позволил DoS атакам переименоваться в DDoS.

Самое интересное в том, что впервые DDoS-атака применялась в 1996 году, но только в 1999 смогла привлечь к себе внимание после инцидента, в котором были выведены из строя мощности таких корпораций, как Amazon, eBay, E-Trade, CNN, Yahoo. Все были обеспокоены тем, что случилось, но надеялись, что такое больше не повторится. Но повторная атака в 2000 году вынудила корпорации искать защиту от этой напасти.

И эта гонка между модернизацией DDoS и защитой от них привела к развитию множеств видов хакерских атак, которые имеются у нас сегодня.

Виды DDoS-атак

Если видов распределительных атак достаточно много, то методов выполнения есть как минимум три:

- По полосе пропускания – посылаются по протоколам TCP, UDP и ICMP запросы на веб-сайт (или другой ресурс сети), которые забивают его пропускную способность. При этом, сайт «не справляется с нагрузкой» и просто падает, выдавая окно заглушки 503 Timeout или 404.

- По протоколу сервера – посылаются по протоколам TCP, UDP и ICMP и направлены на конкретные сервисы сервера. Смысл в том, чтобы отправлять на сервер запросы, на которые он должен ответить. Из-за наводнения сервера такими запросами, он попросту не справляется и отказывает в обслуживании.

- Через выявленные ошибки на конкретном веб-ресурсе – если на сайте обнаружена брешь, ею можно воспользоваться для проведения атаки. С помощью эксплоита уязвимости, создается нагрузка на сервер, из-за которой он «падает».

Атака может основываться на одном или нескольких методах с применением одного или нескольких видов ДДос атак на сервер.

Чаще всего хакеры используют комбинированные атаки с применение протоколов 3/4 уровня, с использованием протоколов 7 уровня OSI с целью дестабилизации сетевого ресурса и кражи данных.

HTTP GET

Так называемый запрос по http протоколу. В своей основе использует http заголовок с присвоенными свойствами. Посылать их можно сколько угодно, и они трудно вычислимы, так как изменять их можно бесконечное количество раз. Подразделяется на:

- HTTP(S) GET-запрос – запрашиваются данные на сервере. То есть с помощью запроса можно дать команду серверу переслать файлы, изображения, страницы или скрипт, чтобы это отобразилось в веб-браузере.

- HTTP(S) GET-flood – использование протоколов 7 уровня (прикладного) для посылания мощного потока информации, чтобы переполнить используемые им ресурсы и вывести его из строя.

HTTP POST

Во втором случае используются запросы с используемой информацией в теле, которую сервер должен обрабатывать. Также есть два направления:

- HTTP(S) POST-запрос – кодирует информацию, находящуюся в теле запроса, и отправляет на сервер для дальнейшей обработки с его стороны. Применяется для передачи огромных данных.

- HTTP(S) POST-флуд – полностью заваливает сервер подобными данными до состояния, когда мощностей попросту не хватает для ответа всем. Из-за этого сервер попросту выводится из строя и перестает работать в штатном режиме.

Протокол с шифрованием https может сыграть на руку злоумышленникам. Передача данных через него создаст дополнительную нагрузку на сервер, так как каждый запрос перед обработкой нужно будет расшифровать.

Smurf-атака

Или ICMP-флуд, считается опасным типом хакерской атаки. С помощью поддельного ICMP-пакета IP-адрес атакующего меняется на айпишник атакованного. Задействованные в атаке сетевые узлы отвечают на посланные на них ping-запросы и перенаправляются на адрес жертвы. Если задействована огромная сеть, то у атакованного нулевые шансы без защиты.

Атака Fraggle

Или UDP флуд. Этот вид сродни смурфу с тем лишь различием, что применяются UDP пакеты. Ими насыщается полоса (или полосы) пропускания трафика и дестабилизируется работа адресата.

SYN-флуд

Посылается поддельный SYN-пакет без обратного адреса с запуском множества одновременных TCP-соединений. Предельная нагрузка + сервер = отказ.

Тяжелые пакеты

Чтобы «положить» сервер, не обязательно заполнять мусором полосу пропускания до отказа. Можно попросту отправить тяжелые пакеты, которые будут тратить процессорное время впустую.

Заполнение пространства лог-файлами

Отказать система может и при полном заполнении пространства в памяти компьютера при ДДос атаке. Заполнить ее можно объемными пакетами данных, если хакер найдет лазейку в системе ротации лог-файлов и поставит некорректное генерирование на поток.

Ошибки программного кода

Излюбленная часть атаки хакеров, когда по программе Bug Bounty от корпораций они не получают вознаграждение за поиск уязвимости на конкретном сайте. Эту информацию применяют сами или продают третьим лицам.

Уязвимости или бреши в сайтах позволяют создавать эксплоиты, атакующие сложные системы корпораций и фирм. Уязвимости выявляются при тщательном анализе стрессоустойчивости кода. В основном, необходима уязвимость, приводящая к завершению работы системы.

Механизмы запуска DDoS-атак

Если ранее для проведения подобной атаки требовались отличные знания и понимания всего процесса, то сегодня достаточно нажать несколько кнопок, для проведения кибератаки. Более того, в интернете широко распространились сервисы по предоставлению проверки сайтов и других веб-ресурсов на «стрессоустойчивость» от DDoS атак. При этом эти ресурсы не требовали подтверждения того, вы владеете этим ресурсом или нет.

В конце 2018 года правоохранительные органы США и ряда других стран прикрыли 15 крупных сервисов по оказанию услуг DDoS по найму, чем сократили проведение кибернападений на 85%.

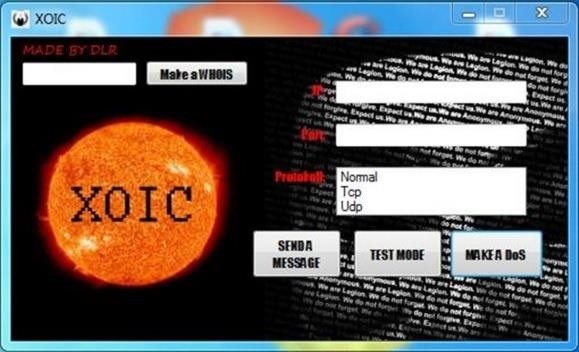

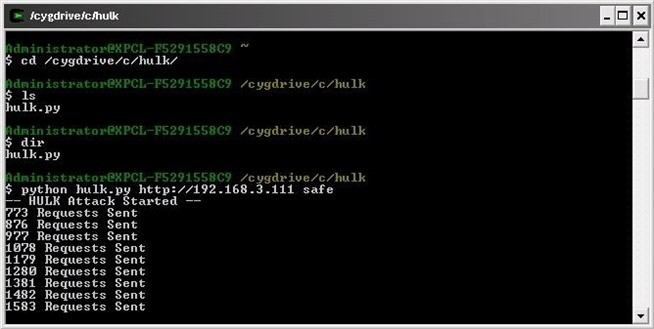

Также, в интернете существует ряд программ (даже с графическим интерфейсом), позволяющих после прочтения инструкции совершить данные действия. Среди них можно выделить несколько популярных:

- Kali Linux – дистрибутив линукс с огромным арсеналом инструментов, для DDoS.

- LOIC (The Low Orbit Ion Cannon) – конкурент первому ПО по популярности. Работает по протоколам ICMP, UDP, забивая канал потенциальной жертвы. В 2009 году группа хакеров Anonymous совершила кибератаку с ее помощью на сервисы PayPal, Visa, MasterCard из-за того, что те перед этим отключили сайт WikiLeaks от сбора пожертвований.

- HOIC – аналог LOIC лишь с тем отличием, что вместо низкоуровневых протоколов используются для ДДос атак на сайт через http GET и POST.

- XOIC – в этом случае утилита упрощает взаимодействие пользователя с проведением «нападения», позволяя выбрать протокол (HTTP, UDP, ICMP, TCP), указать IP-адрес и жать на запуск.

- HULK – в программе применяются различные методики обхода защиты от DDoS, что дополнительно создает провайдерам головную боль.

- OWASP Switchblade – тест приложений на стрессоустойчивость перед ДДос. Работает в трех режимах:SSL Half-Open, HTTP Post и Slowloris.

Программ на самом деле очень много. С каждым годом они модернизируются, появляется все больше новых, с соответствующим функционалом. Чтобы как-то выкрутиться из такого нашествия, используют соответствующую защиту.

Средства защиты от DDoS-атак

Их на самом деле очень много, разработаны целые алгоритмы для защиты данных, как в маленьких фирмах, так и в целых корпорациях. Также, методы защиты можно поделить на активные и пассивные (предотвращение). Детальнее об этом читайте в статье «Защита от DDoS-атак».

Вкратце можно указать несколько основных способов информационной безопасности:

- Пропускание трафика через фильтр – позволяет снизить или вовсе устранить нападение.

- Обратный DDoS – если в вашем распоряжении большие серверные мощности, можно поразить хакера его же оружием, перенаправив атаку по насыщению канала связи обратно, адресату.

- Устранение ошибок и уязвимостей кода – тестирование системного программного обеспечения, выявление неисправностей и их устранение.

- Покупка (аренда) сервиса по защите от хакерских нападений – разработаны целые комплексы оборудований, направленных на защиту своих клиентов от DDoS. У них можно арендовать услуги по защите или купить это дорогостоящее оборудование, настроить и с помощью технических специалистов обслуживать самостоятельно.

Цели DDoS-атак

Массированная, хорошо спланированная и подготовленная DDoS-атака всегда преследует какую-то цель. Она может быть:

- С политическим контекстом.

- В качестве шантажа или вымогательства.

- Вызвана личной неприязнью.

- Недобросовестной конкуренцией.

Иногда ее проводят чисто ради забавы, а после возвращаются на «место преступления», чтобы увидеть «плоды своих стараний». Но у всех действий есть последствия, и об этом нужно думать в первую очередь, чтобы не лишиться свободы.

Правовой аспект

В России давно применяется практика наказания ушлых ДДосеров. Например:

- По статье 272 УК РФ – неправомерный доступ к охраняемой законом компьютерной информации – лишение свободы на 7 лет или выплата штрафа в размере 500 тысяч рублей, если злоумышленник провел DDoS-атаку, в ходе которой украл персональные данные и продавал их третьим лицам (коллекторы, банкиры и т.д.).

- По статье 273 УК РФ – создание, использование и распространение вредоносных компьютерных программ – лишение свободы на 7 лет плюс штраф 200 тысяч рублей. Был прецедент со студентом из Тольятти, получившим 2,5 года условного срока и штраф на 12 миллионов рублей за кибератаку на структуры банков с последующим вымоганием денег.

- По статье 274 УК РФ – нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации –лишение свободы на 5 лет или штраф до 500 тысяч рублей. Статья применяется: если с помощью DDoS был получен доступ к данным, не принадлежащим хакерам; если был получен доступ к данным о деньгах, и они были похищены, подсудимый может пойти по статье 159.6 УК РФ.

- За кибернападение на СМИ можно получить до 6 лет лишения свободы или штраф в 800 тысяч рублей по статье 144 УК РФ.

Заключение

DDoS атака – это неправомерные действия, если они направлены на порчу имущества или кражу информации и использование краденного в корыстных целях. Хакеры применяют современные методы нападения, обычно комбинируя способы DDoS, используя несколько видов нападения одновременно.