Фильтрация Mac адресов что это?

Делает ли фильтрация по MAC адресу вашу сеть безопаснее?

Фильтрация MAC-адресов позволяет вам определять список устройств и разрешать только эти устройства в сети Wi-Fi. Во всяком случае, это теория. На практике эта защита является утомительной для создания и легкому нарушению.

Это одна из функций маршрутизатора Wi-Fi, которая даст вам ложное ощущение безопасности . Просто использовать шифрование WPA2 достаточно. Некоторым людям нравится использовать фильтрацию MAC-адресов, но это не функция безопасности.

Как работает фильтрация MAC-адресов

Каждое ваше устройство имеет уникальный адрес управления доступом к среде передачи (MAC-адрес), который идентифицирует его в сети. Как правило, маршрутизатор позволяет любому устройству подключаться — если он знает соответствующую кодовую фразу. При фильтрации MAC-адресов маршрутизатор сначала сравнивает MAC-адрес устройства с утвержденным списком MAC-адресов и разрешает только устройство в сети Wi-Fi, если его MAC-адрес был специально одобрен.

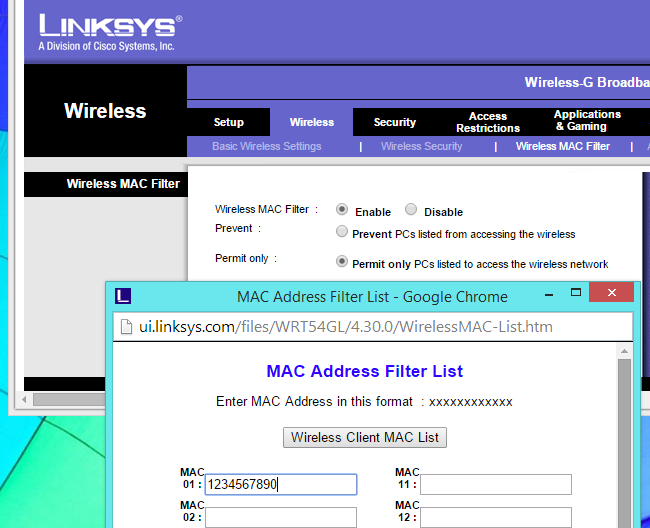

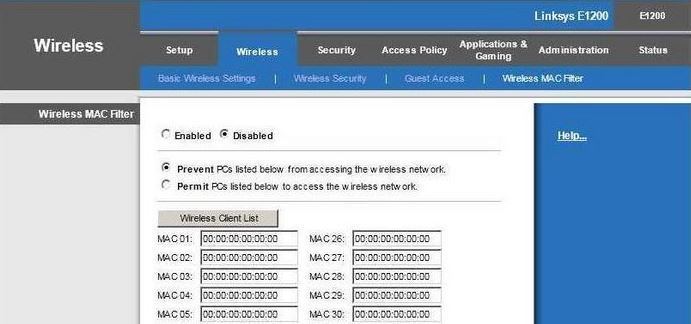

Возможно, ваш маршрутизатор позволяет вам настроить список разрешенных MAC-адресов в своем веб-интерфейсе, позволяя вам выбирать, какие устройства могут подключаться к вашей сети.

Фильтрация MAC-адресов не обеспечивает безопасность

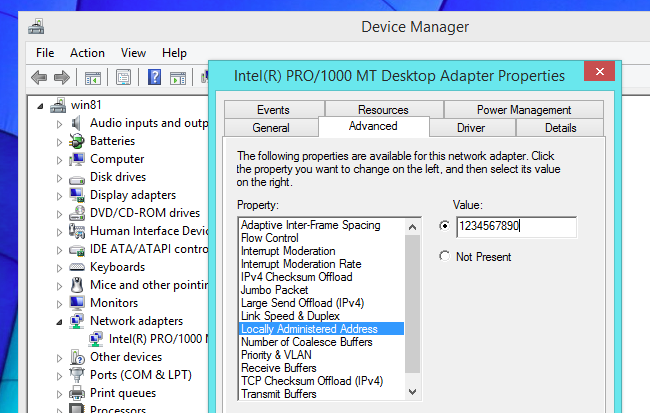

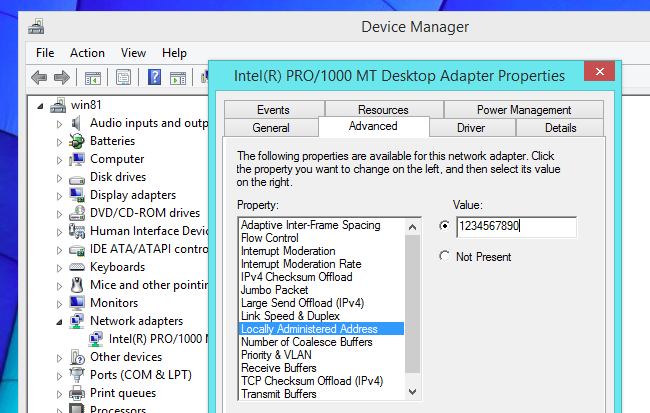

MAC-адреса можно легко подделать во многих операционных системах , поэтому любое устройство может притворяться одним из тех разрешенных уникальных MAC-адресов.

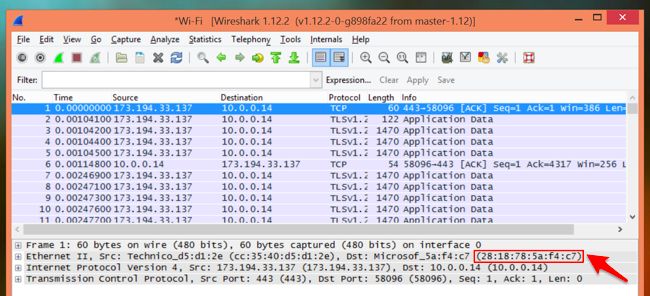

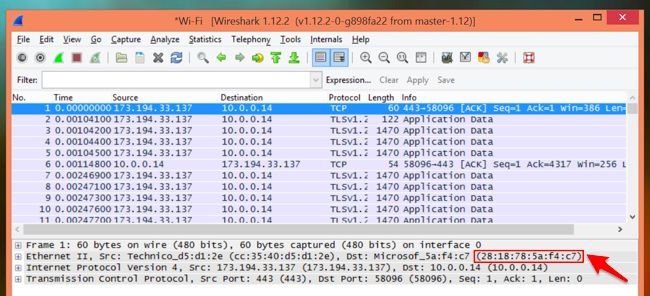

MAC-адреса также легко получить. Они отправляются в эфир с каждым пакетом, идущим на устройство и с устройства, поскольку MAC-адрес используется для обеспечения того, чтобы каждый пакет попадал на нужное устройство.

Все злоумышленники должны следить за трафиком Wi-Fi на секунду или два, изучить пакет, чтобы найти MAC-адрес разрешенного устройства, изменить MAC-адрес своего устройства на этот разрешенный MAC-адрес и подключиться к нему на этом устройстве. Возможно, вы думаете, что это будет невозможно, потому что устройство уже подключено, но атака «deauth» или «deassoc», которая принудительно отключает устройство от сети Wi-Fi, позволит злоумышленнику восстановить соединение на своем месте.

Мы здесь не увлекаемся. Злоумышленник с набором инструментов, например, Kali Linux, может использовать Wireshark для подслушивания пакета, запускать оперативную команду для изменения своего MAC-адреса, использовать aireplay-ng для отправки пакетов деассоциации на этот клиент, а затем подключаться на своем месте. Весь этот процесс может занять менее 30 секунд. И это всего лишь ручной метод, который включает в себя выполнение каждого шага вручную — не обращайте внимания на автоматизированные инструменты или сценарии оболочки, которые могут сделать это быстрее.

Шифрование WPA2 достаточно

На данный момент вы можете думать, что фильтрация MAC-адресов не является надежной, но обеспечивает некоторую дополнительную защиту только при использовании шифрования. Это похоже на истину, но не на самом деле.

В принципе, до тех пор, пока у вас есть сильная парольная фраза с шифрованием WPA2, это шифрование будет самым трудным для взлома. Если злоумышленник может взломать шифрование WPA2 , для них будет тривиально обмануть фильтрацию MAC-адресов. Если злоумышленник будет блокирован фильтрацией MAC-адресов, они, безусловно, не смогут сломать ваше шифрование в первую очередь.

Подумайте, как добавить велосипедный замок в дверь банковского хранилища. Любые грабители банков, которые могут пройти через дверь банковского хранилища, не будут иметь проблемы с блокировкой велосипедного замка. Вы не добавили никакой реальной дополнительной безопасности, но каждый раз, когда сотрудник банка должен получить доступ к хранилищу, им приходится тратить время на блокировку велосипеда.

Это утомительно и отнимает время

Время, затрачиваемое на управление этим, является основной причиной, по которой вам не следует беспокоиться. Когда вы сначала настраиваете фильтрацию MAC-адресов, вам нужно получить MAC-адрес от каждого устройства в домашнем хозяйстве и разрешить его в веб-интерфейсе вашего маршрутизатора. Это займет некоторое время, если у вас много устройств с поддержкой Wi-Fi, как это делают большинство людей.

Всякий раз, когда вы получаете новое устройство — или приходит гость, и вам нужно использовать Wi-Fi на своих устройствах, вам нужно будет войти в веб-интерфейс своего маршрутизатора и добавить новые MAC-адреса. Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это просто добавляет дополнительную работу в вашу жизнь. Это усилие должно окупиться лучшей защитой, но минимальное-несуществование в безопасности, которое вы получаете, делает это нецелесообразным.

Это функция сетевого администрирования

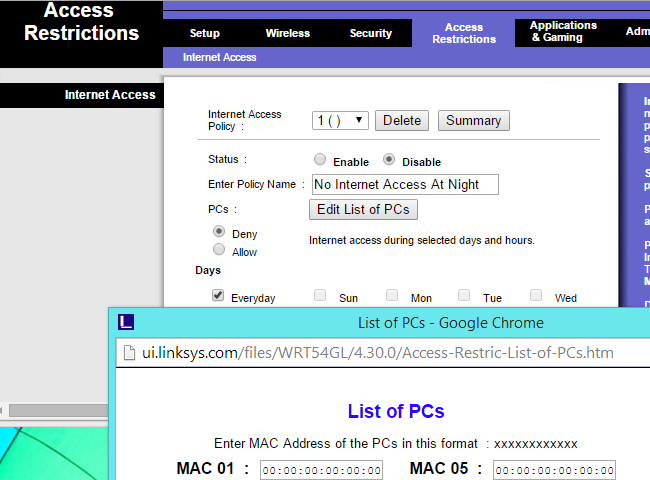

Фильтрация MAC-адресов, правильно используемая, скорее является функцией сетевого администрирования, чем функцией безопасности. Это не защитит вас от посторонних, пытающихся активно взломать ваше шифрование и попасть в вашу сеть. Тем не менее, это позволит вам выбрать, какие устройства разрешены в Интернете.

Например, если у вас есть дети, вы можете использовать фильтрацию MAC-адресов, чтобы запретить доступ к сети Wi-Fi своим ноутбуком или смартфоном, если вам нужно их заземлить и убрать доступ к Интернету. Дети могли обойти эти родительские элементы управления с помощью простых инструментов, но они этого не знают.

Вот почему многие маршрутизаторы также имеют другие функции, которые зависят от MAC-адреса устройства. Например, они могут позволить вам включить веб-фильтрацию на определенных MAC-адресах. Кроме того, вы можете запретить доступ к веб-узлам со специальными MAC-адресами в школьные часы. На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

Если вы действительно хотите использовать фильтрацию MAC-адресов для определения списка устройств и их MAC-адресов и администрирования списка устройств, разрешенных в вашей сети, не стесняйтесь. Некоторые люди на самом деле пользуются таким управлением на определенном уровне. Но фильтрация MAC-адресов не обеспечивает реального повышения безопасности Wi-Fi, поэтому вы не должны его использовать. Большинство людей не должны беспокоиться о фильтрации MAC-адресов и, если они это делают, должны знать, что это не функция безопасности.

Действительно ли фильтрация MAC-адресов защищает ваш WiFi?

Фильтрация MAC-адресов – одна из тех противоречивых функций, которыми ругаются некоторые люди, тогда как другие говорят, что это пустая трата времени и ресурсов. Так что это? На мой взгляд, оба варианта зависят от того, чего вы пытаетесь достичь, используя его.

К сожалению, эта функция продается как улучшение безопасности, которое вы можете использовать, если вы технически подкованы и готовы приложить усилия. Реальный факт в том, что он действительно не обеспечивает дополнительной безопасности и может сделать вашу сеть WiFi менее безопасной! Не волнуйтесь, я объясню больше об этом ниже.

Тем не менее, это не совсем бесполезно. Есть несколько законных случаев, когда вы можете использовать MAC-адрес фильтрация в вашей сети, но это не добавит дополнительной безопасности. Вместо этого это скорее инструмент администрирования, который вы можете использовать, чтобы контролировать, могут ли ваши дети выходить в Интернет в определенное время в течение дня или хотите ли вы вручную добавлять устройства в свою сеть, которые вы можете отслеживать.

Почему это не делает вашу сеть более безопасной

Основная причина, по которой она не делает вашу сеть более безопасной, заключается в том, что подделать MAC-адрес, Сетевой хакер, которым в буквальном смысле может быть кто угодно, поскольку инструменты настолько просты в использовании, может легко определить MAC-адреса в вашей сети и затем подделать этот адрес на своем компьютере.

Итак, вы можете спросить, как они могут получить ваш MAC-адрес, если они не могут подключиться к вашей сети? Ну, это слабость, присущая WiFi. Даже в зашифрованной сети WPA2 MAC-адреса этих пакетов не шифруются. Это означает, что любой, у кого установлено программное обеспечение для прослушивания сети и беспроводная карта в зоне действия вашей сети, может легко получить все MAC-адреса, которые обмениваются данными с вашим маршрутизатором.

Они не могут видеть данные или что-то в этом роде, но им не нужно нарушать шифрование для доступа к вашей сети. Почему? Поскольку теперь, когда у них есть ваш MAC-адрес, они могут подделать его, а затем отправить специальные пакеты на маршрутизатор, которые называются пакетами диссоциации, которые отключат ваше устройство от беспроводной сети.

Затем устройство хакера попытается подключиться к маршрутизатору и будет принято, поскольку теперь оно использует ваш действительный MAC-адрес. Вот почему я говорил ранее, что эта функция может сделать вашу сеть менее защищенной, потому что теперь хакеру не нужно даже пытаться взломать ваш зашифрованный пароль WPA2! Они просто должны притворяться доверенным компьютером.

Опять же, это может сделать тот, кто мало или совсем не разбирается в компьютерах. Если вы просто взломаете Google с помощью Kali Linux, то через несколько минут вы получите множество уроков о том, как взломать WiFi вашего соседа. Так работают ли эти инструменты всегда?

Лучший способ оставаться в безопасности

Эти инструменты будут работать, но не в том случае, если вы используете шифрование WPA2 вместе с довольно длинным паролем WiFi. Очень важно, чтобы вы не использовали простой и короткий WiFi-пароль, потому что все, что делает хакер при использовании этих инструментов, – это атака грубой силой.

При атаке грубой силой они захватят зашифрованный пароль и попытаются взломать его, используя самую быструю машину и самый большой словарь паролей, который они могут найти. Если ваш пароль безопасен, взлом пароля может занять годы. Всегда старайтесь использовать WPA2 только с AES. Вы должны избегать WPA [TKIP] + WPA2 [AES] вариант, так как это гораздо менее безопасно.

Однако, если у вас включена фильтрация по MAC-адресам, хакер может обойти все эти проблемы и просто захватить ваш MAC-адрес, подделать его, отключить вас или другое устройство в вашей сети от маршрутизатора и свободно подключиться. Как только они войдут, они могут нанести все виды повреждений и получить доступ ко всему в вашей сети.

Другие решения проблемы

Но некоторые люди все еще говорят, что очень полезно контролировать, кто может войти в мою сеть, тем более что все не знают, как использовать инструменты, которые я упомянул выше. Хорошо, это главное, но лучшим решением для контроля посторонних, которые хотят подключиться к вашей сети, является использование гостевой сети Wi-Fi.

Практически все современные маршрутизаторы имеют функцию гостевого WiFi, которая позволяет другим подключаться к вашей сети, но не позволяет им видеть что-либо в вашей домашней сети. Если ваш маршрутизатор не поддерживает его, вы можете просто купить дешевый маршрутизатор и подключить его к своей сети с отдельным паролем и отдельным диапазоном IP-адресов.

Стоит также отметить, что другие «улучшения» безопасности WiFi, такие как отключение SSID трансляции также сделает вашу сеть менее безопасной, а не более безопасной. Еще один человек сказал мне, что они пытаются использовать статическую IP-адресацию. Опять же, если хакер может определить диапазон IP-адресов вашей сети, он также может использовать любой адрес в этом диапазоне на своей машине, независимо от того, назначен этот IP-адрес или нет.

Надеемся, что это дает вам четкое представление о том, для чего вы можете использовать фильтрацию MAC-адресации и какие ожидания ожидать. Если вы чувствуете по-другому, не стесняйтесь сообщить нам в комментариях. Наслаждайтесь!

Контроль доступа по MAC-адресам для беспроводной сети Wi-Fi (для версий NDMS 2.11 и более ранних)

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье «Контроль доступа Wi-Fi».

Интернет-центры серии Keenetic поддерживают создание списка доступа по MAC-адресам. Можно составить «белый» или «черный» список клиентов точки доступа Wi-Fi. В режиме «Белый список» доступ к домашней беспроводной сети будет заблокирован для всех клиентов, не вошедших в список. В режиме «Черный список» доступ к домашней беспроводной сети будет заблокирован только для клиентов из списка.

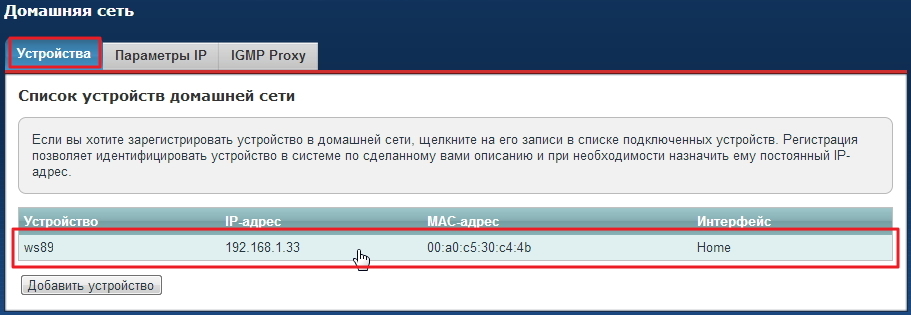

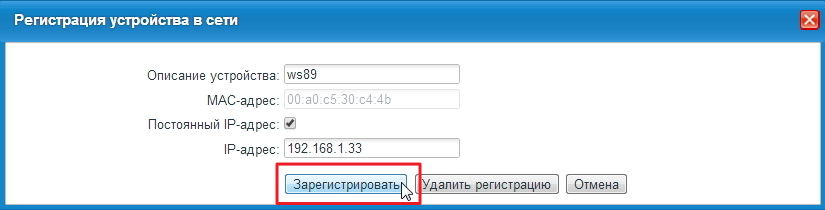

1. Перед началом настройки списков доступа по MAC-адресам нужно выполнить регистрацию соответствующего устройства в домашней сети. Для этого подключитесь к веб-конфигуратору интернет-центра и зайдите в меню Домашняя сеть > Устройства.

На этом экране вы увидите список подключенных в данный момент сетевых устройств (как по кабелю Ethernet, так и по Wi-Fi). Щелкните мышкой по записи нужного устройства. В появившемся окне Регистрация устройства в сети рекомендуем поставить галочку в поле Постоянный IP-адрес, чтобы данному сетевому устройству назначался постоянный IP-адрес, а затем нажмите кнопку Зарегистрировать.

Кроме того, вы можете самостоятельно добавить устройство в список устройств домашней сети, когда оно не подключено к интернет-центру. Для этого нажмите кнопку Добавить устройство в меню Домашняя сеть > Устройства и самостоятельно заполните поля в окне Регистрация устройства в сети.

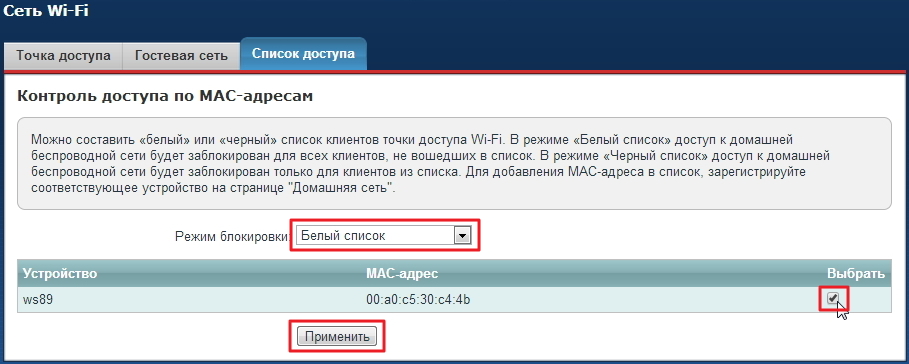

2. После регистрации устройства в домашней сети можно перейти к созданию списков доступа. Перейдите в меню Сеть Wi-Fi > Список доступа. В поле Режим блокировки можно выбрать один из трех режимов: Не блокировать, Белый список или Черный список.

После выбора режима блокировки (в нашем примере создан Белый список) напротив нужного устройства установите галочку в поле Выбрать и нажмите кнопку Применить.

Таким образом, доступ к домашней сети Wi-Fi будет заблокирован для всех клиентов, не вошедших в список (в нашем примере доступ по Wi-Fi будет разрешен только одному устройству с указанным MAC-адресом).

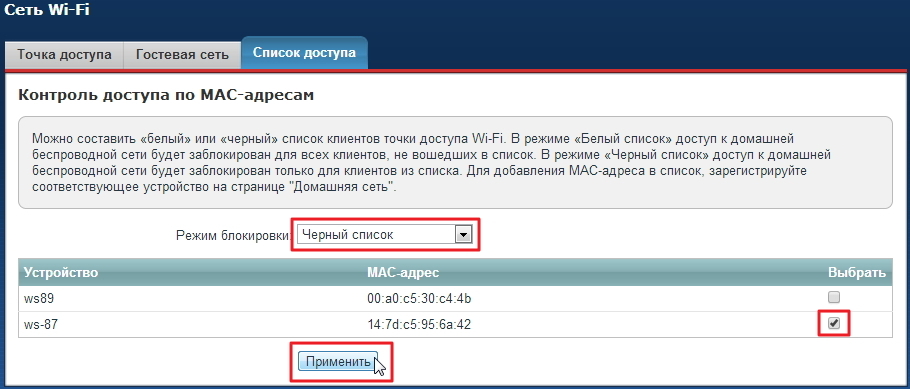

3. Для составления «черного» списка в поле Режим блокировки установите значение Черный список, напротив нужного устройства установите галочку в поле Выбрать и затем нажмите кнопку Применить.

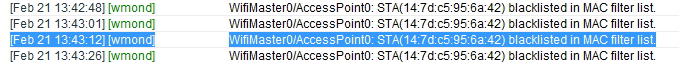

Теперь доступ к домашней сети Wi-Fi будет заблокирован только для клиентов из этого списка. В нашем примере клиент с MAC-адресом 14:7D:C5:95:6A:42 не сможет подключиться к точке доступа Wi-Fi. В логах устройства будут присутствовать следующие сообщения:

Рассмотрим вариант настройки контроля доступа по MAC-адресам через интерфейс командной строки (CLI). Выполните следующие команды:

1. Узнаем MAC-адреса устройств, которые подключены к роутеру:

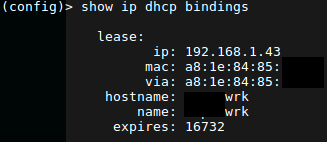

(config)> show ip dhcp bindings

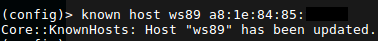

2. Регистрируем устройство в домашней сети:

(config)> known host ws89 a8:1e:84:85:xx:xx

Core::KnownHosts: Host «ws89» has been updated.

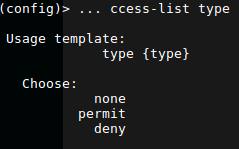

3. Варианты режимов блокировки:

none — не блокировать

permit — разрешить

deny — запретить

(config)> interface WifiMaster0/AccessPoint0

Choose:

none

permit

deny

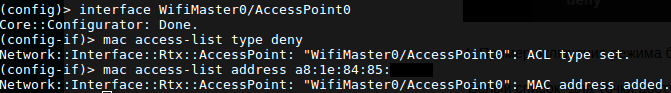

4. Пример включения режима блокировки для Точки доступа 2,4 ГГц:

«Черный список» — блокировка устройств, которые входят в список:

(config)> interface WifiMaster0/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type deny

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: ACL type set.

(config-if)> mac access-list address a8:1e:84:85:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: MAC address added.

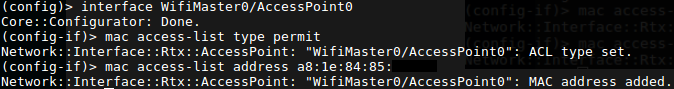

«Белый список» — блокировка всех устройств, которые не входят в список:

(config)> interface WifiMaster0/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type permit

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: ACL type set.

(config-if)> mac access-list address a8:1e:84:85:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: MAC address added.

5. Пример включения режима блокировки для Точки доступа 5 ГГц:

«Черный список» — блокировка устройств, которые входят в список:

(config)> interface WifiMaster1/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type deny

Network::Interface::Rtx::AccessPoint: «WifiMaster1/AccessPoint0»: ACL type set.

(config-if)> mac access-list address a8:1e:84:85:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster1/AccessPoint0»: MAC address added.

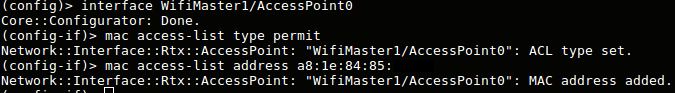

«Белый список» — блокировка всех устройств, которые не входят в список:

(config)> interface WifiMaster1/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type permit

Network::Interface::Rtx::AccessPoint: «WifiMaster1/AccessPoint0»: ACL type set.

(config-if)> mac access-list address a8:1e:84:85:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster1/AccessPoint0»: MAC address added.

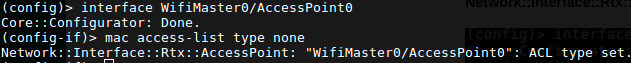

6. Пример отключения режима блокировки для Точки доступа 2,4 ГГц:

(config)> interface WifiMaster0/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type none

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: ACL type set.

7. Пример отключения режима блокировки для Точки доступа 5 ГГц:

(config)> interface WifiMaster1/AccessPoint0

Core::Configurator: Done.

(config-if)> mac access-list type none

Network::Interface::Rtx::AccessPoint: «WifiMaster1/AccessPoint0»: ACL type set.

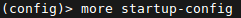

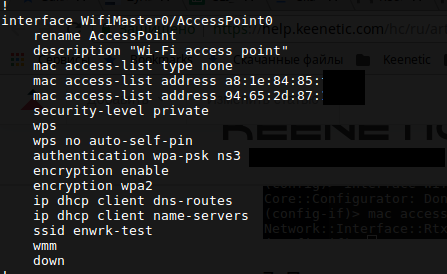

8. Чтобы посмотреть включенный режим и добавленные устройства в интерфейсах WifiMaster0/AccessPoint0 и WifiMaster1/AccessPoint0, нужно сделать вывод startup-config файла, куда записываются выше упомянутые параметры:

(config)> more startup-config

!

interface WifiMaster0/AccessPoint0

rename AccessPoint

description «Wi-Fi access point»

mac access-list type permit

mac access-list address a8:1e:84:85:xx:xx

mac access-list address 94:65:2d:87:xx:xx

security-level private

wps

wps no auto-self-pin

authentication wpa-psk ns3 Ibqxxxxxxxxxxxx

encryption enable

encryption wpa2

ip dhcp client dns-routes

ip dhcp client name-servers

ssid enwrk-test

wmm

down

!

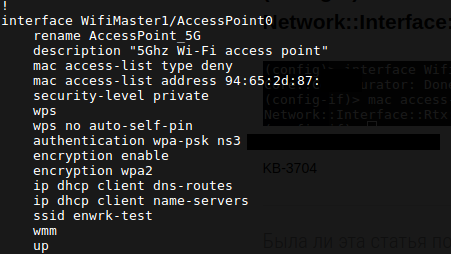

interface WifiMaster1/AccessPoint0

rename AccessPoint_5G

description «5Ghz Wi-Fi access point»

mac access-list type deny

mac access-list address 94:65:2d:87:xx:xx

security-level private

wps

wps no auto-self-pin

authentication wpa-psk ns3 Ibqq1xxxxxxxxx

encryption enable

encryption wpa2

ip dhcp client dns-routes

ip dhcp client name-servers

ssid enwrk-test

wmm

up

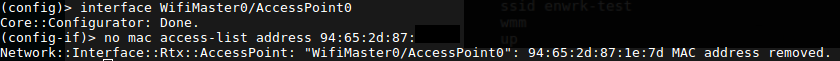

9. Пример удаления добавленного устройства из режима блокировки для Точки доступа 2,4 ГГц:

(config)> interface WifiMaster0/AccessPoint0

Core::Configurator: Done.

(config-if)> no mac access-list address 94:65:2d:87:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: 94:65:2d:87:1e:7d MAC address removed.

10. Пример удаления добавленного устройства из режима блокировки для Точки доступа 5 ГГц:

(config)> interface WifiMaster1/AccessPoint0

Core::Configurator: Done.

(config-if)> no mac access-list address 94:65:2d:87:xx:xx

Network::Interface::Rtx::AccessPoint: «WifiMaster0/AccessPoint0»: 94:65:2d:87:1e:7d MAC address removed.

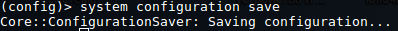

11. Сохраняем изменения в системе:

(config)> system configuration save

Core::ConfigurationSaver: Saving configuration.

Примечание

Данные настройки можно применить и к Гостевой сети 2,4 ГГц и 5 ГГц. Для этого Вам потребуется поменять название интерфейса с WifiMaster0/AccessPoint0 (2,4 ГГц), WifiMaster1/AccessPoint0 (5 ГГц) на WifiMaster0/AccessPoint1 (2,4 ГГц), WifiMaster1/AccessPoint1 (5 ГГц).

Пользователи, считающие этот материал полезным: 31 из 43

Фильтрация Mac адресов что это?

Фильтрация MAC-адресов позволяет вам определять список устройств и разрешать только эти устройства в сети Wi-Fi. Во всяком случае, это теория. На практике эта защита является утомительной для создания и легкому нарушению.

Это одна из функций маршрутизатора Wi-Fi, которая даст вам ложное ощущение безопасности . Просто использовать шифрование WPA2 достаточно. Некоторым людям нравится использовать фильтрацию MAC-адресов, но это не функция безопасности.

Как работает фильтрация MAC-адресов

Каждое ваше устройство имеет уникальный адрес управления доступом к среде передачи (MAC-адрес), который идентифицирует его в сети. Как правило, маршрутизатор позволяет любому устройству подключаться — если он знает соответствующую кодовую фразу. При фильтрации MAC-адресов маршрутизатор сначала сравнивает MAC-адрес устройства с утвержденным списком MAC-адресов и разрешает только устройство в сети Wi-Fi, если его MAC-адрес был специально одобрен.

Возможно, ваш маршрутизатор позволяет вам настроить список разрешенных MAC-адресов в своем веб-интерфейсе, позволяя вам выбирать, какие устройства могут подключаться к вашей сети.

Фильтрация MAC-адресов не обеспечивает безопасность

MAC-адреса можно легко подделать во многих операционных системах , поэтому любое устройство может притворяться одним из тех разрешенных уникальных MAC-адресов.

MAC-адреса также легко получить. Они отправляются в эфир с каждым пакетом, идущим на устройство и с устройства, поскольку MAC-адрес используется для обеспечения того, чтобы каждый пакет попадал на нужное устройство.

Все злоумышленники должны следить за трафиком Wi-Fi на секунду или два, изучить пакет, чтобы найти MAC-адрес разрешенного устройства, изменить MAC-адрес своего устройства на этот разрешенный MAC-адрес и подключиться к нему на этом устройстве. Возможно, вы думаете, что это будет невозможно, потому что устройство уже подключено, но атака «deauth» или «deassoc», которая принудительно отключает устройство от сети Wi-Fi, позволит злоумышленнику восстановить соединение на своем месте.

Мы здесь не увлекаемся. Злоумышленник с набором инструментов, например, Kali Linux, может использовать Wireshark для подслушивания пакета, запускать оперативную команду для изменения своего MAC-адреса, использовать aireplay-ng для отправки пакетов деассоциации на этот клиент, а затем подключаться на своем месте. Весь этот процесс может занять менее 30 секунд. И это всего лишь ручной метод, который включает в себя выполнение каждого шага вручную — не обращайте внимания на автоматизированные инструменты или сценарии оболочки, которые могут сделать это быстрее.

Шифрование WPA2 достаточно

На данный момент вы можете думать, что фильтрация MAC-адресов не является надежной, но обеспечивает некоторую дополнительную защиту только при использовании шифрования. Это похоже на истину, но не на самом деле.

В принципе, до тех пор, пока у вас есть сильная парольная фраза с шифрованием WPA2, это шифрование будет самым трудным для взлома. Если злоумышленник может взломать шифрование WPA2 , для них будет тривиально обмануть фильтрацию MAC-адресов. Если злоумышленник будет блокирован фильтрацией MAC-адресов, они, безусловно, не смогут сломать ваше шифрование в первую очередь.

Подумайте, как добавить велосипедный замок в дверь банковского хранилища. Любые грабители банков, которые могут пройти через дверь банковского хранилища, не будут иметь проблемы с блокировкой велосипедного замка. Вы не добавили никакой реальной дополнительной безопасности, но каждый раз, когда сотрудник банка должен получить доступ к хранилищу, им приходится тратить время на блокировку велосипеда.

Это утомительно и отнимает время

Время, затрачиваемое на управление этим, является основной причиной, по которой вам не следует беспокоиться. Когда вы сначала настраиваете фильтрацию MAC-адресов, вам нужно получить MAC-адрес от каждого устройства в домашнем хозяйстве и разрешить его в веб-интерфейсе вашего маршрутизатора. Это займет некоторое время, если у вас много устройств с поддержкой Wi-Fi, как это делают большинство людей.

Всякий раз, когда вы получаете новое устройство — или приходит гость, и вам нужно использовать Wi-Fi на своих устройствах, вам нужно будет войти в веб-интерфейс своего маршрутизатора и добавить новые MAC-адреса. Это выше обычного процесса настройки, когда вам нужно подключить кодовую фразу Wi-Fi на каждом устройстве.

Это функция сетевого администрирования

Фильтрация MAC-адресов, правильно используемая, скорее является функцией сетевого администрирования, чем функцией безопасности. Это не защитит вас от посторонних, пытающихся активно взломать ваше шифрование и попасть в вашу сеть. Тем не менее, это позволит вам выбрать, какие устройства разрешены в Интернете.

Например, если у вас есть дети, вы можете использовать фильтрацию MAC-адресов, чтобы запретить доступ к сети Wi-Fi своим ноутбуком или смартфоном, если вам нужно их заземлить и убрать доступ к Интернету. Дети могли обойти эти родительские элементы управления с помощью простых инструментов, но они этого не знают.

Вот почему многие маршрутизаторы также имеют другие функции, которые зависят от MAC-адреса устройства. Например, они могут позволить вам включить веб-фильтрацию на определенных MAC-адресах. Кроме того, вы можете запретить доступ к веб-узлам со специальными MAC-адресами в школьные часы. На самом деле это не функции безопасности, поскольку они не предназначены для того, чтобы остановить злоумышленника, который знает, что он делает.

Если вы действительно хотите использовать фильтрацию MAC-адресов для определения списка устройств и их MAC-адресов и администрирования списка устройств, разрешенных в вашей сети, не стесняйтесь. Некоторые люди на самом деле пользуются таким управлением на определенном уровне. Но фильтрация MAC-адресов не обеспечивает реального повышения безопасности Wi-Fi, поэтому вы не должны его использовать. Большинство людей не должны беспокоиться о фильтрации MAC-адресов и, если они это делают, должны знать, что это не функция безопасности.

Как защитить сеть посредством фильтрации MAC-адресов

Любой, кто знает пароль доступа, может подключиться к нашей сети по умолчанию. Однако мы можем ввести дополнительный уровень безопасности через так называемый Фильтрация MAC-адресов. Благодаря этому только пользователи определенных устройств смогут подключаться к сети.

Каждый компьютер, смартфон или планшет имеет свой собственный уникальный MAC-адрес. На самом деле, это не столько компьютер или смартфон, сколько их сетевые карты отмечены MAC-идентификатором. Это эквивалент регистрационной таблички на автомобиле. Когда устройство подключается к маршрутизатору / сети, оно представляет свой MAC-адрес, а затем назначает IP-адрес.

По умолчанию маршрутизаторы настроены на прием всех MAC-адресов. Однако мы можем обеспечить дополнительную безопасность (в дополнение к паролю доступа к сети) и сделать возможным подключение к сети только устройств с конкретными MAC-адресами. Благодаря этому аутсайдеры, MAC-адреса которых не входят в список, не будут подключаться к нашей сети, даже если они знают пароль.

Как вы проверяете свой MAC-адрес?

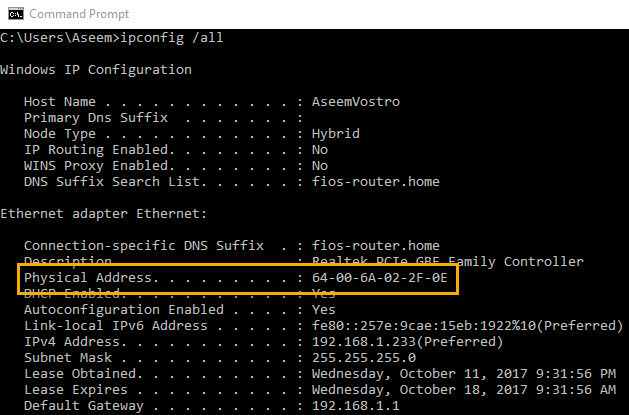

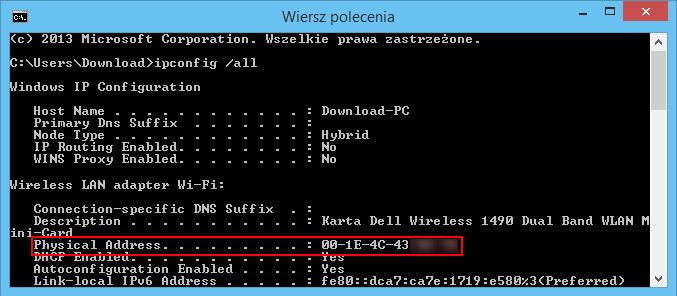

MAC-адрес можно проверить двумя способами — с использованием командной строки (только для компьютера, используемого в данный момент) или с помощью маршрутизатора (он отображает список всех устройств, подключенных к сети вместе с MAC-адресами).

Для первого метода нажмите комбинацию клавиш Windows + R и введите cmd. В новом окне введите «ipconfig / all» (без кавычек). В списке мы ищем вашу сетевую карту, которую мы связываем с нашей сетью. В поле «Физический адрес» мы найдем MAC-адрес этой карты.

В случае маршрутизатора после входа в систему перейдите на вкладку «Состояние» или «Информация» (или другую аналогичную, которая просто представляет собой список устройств, подключенных в настоящее время к сети). Подключенные компьютеры будут отображаться вместе с IP-адресами и MAC-адресами.

Мы включаем фильтрацию MAC-адресов на маршрутизаторе

1. Войдите в свой маршрутизатор через браузер.

Если вы не знаете, что такое IP-адрес вашего маршрутизатора, и вы не знаете пароль, воспользуйтесь нашим руководством — Как проверить IP-адрес маршрутизатора и найти пароль для входа в систему.

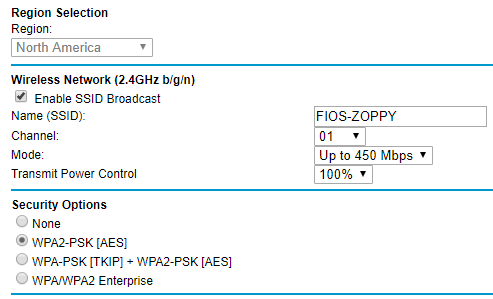

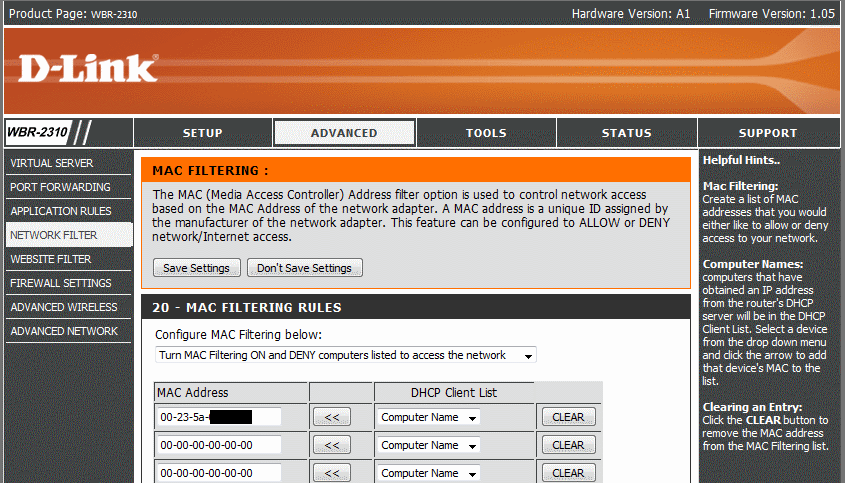

2. После входа в систему вам нужно найти вкладку, связанную с фильтрацией MAC-адресов. Он может отображаться под разными именами. Для маршрутизаторов Linksys мы найдем эту опцию в разделе «Wireless> Wireless MAC filter».

В свою очередь, некоторые модели D-Link имеют такую функцию в разделе «Расширенный> Сетевой фильтр».

3. После обнаружения функции мы должны активировать ее. Мы включаем его, выбирая кнопку «Актив» или выбрав «Включить фильтрацию MAC» в раскрывающемся меню.

4. Затем мы должны выбрать способ его работы. Обычно выделяются два режима: ALLOW (Allow — иногда это также происходит под именем PERMIT) и DENY (Deny — иногда также под именем PREVENT).

В первом случае мы создаем список разрешенных адресов. Только пользователи, MAC-адреса которых находятся в списке, могут подключаться к сети. В случае DENA мы имеем противоположную ситуацию: любой, кроме списка, может присоединиться к сети. Мы заинтересованы в настройке маршрутизатора, чтобы разрешить доступ только людям в списке, поэтому мы выбираем ALLOW / Permit.

5. Последний шаг — ввести список разрешенных MAC-адресов. Введите адреса устройств, которые должны иметь доступ к сети, и сохраните изменения.

После перезапуска маршрутизатора в сеть мы сможем подключиться только к указанным устройствам. Если в будущем мы хотим расширить операцию фильтрации с новыми компьютерами, достаточно войти в маршрутизатор и добавить новый MAC-адрес в список.