Криптографический протокол который подразумевает более безопасную связь?

Что такое протокол безопасности TLS

В основе функционирования интернета лежит работа различных протоколов (TCP, IP и других). Все они работают сообща и каждый из них выполняет конкретную функцию.

В 1995 году был внедрён SSL (англ. Secure Sockets Layer) — криптографический протокол, обеспечивающий безопасную связь между пользователем и сервером. Благодаря его работе можно было безопасно передавать информацию или обмениваться данными. Однако в 2014 году в его работе обнаружили уязвимости. И на основе SSL 3.0 был разработан новый стандарт — TLS.

Протокол TLS (англ. Transport Layer Security) — криптографический протокол, который обеспечивает защищённый обмен данными между сервером и клиентом. Протокол работает на трёх уровнях защиты:

- отвечает за конфиденциальность передаваемых от компьютера к компьютеру данных,

- проводит аутентификацию,

- следит за целостностью передаваемой информации.

При разработке были учтены и исправлены все ошибки предшественника. В отличие от SSL новый протокол регулярно обновляется и продолжает развитие. В настоящее время для защиты соединения применяется только TLS-протокол. Поэтому, когда речь идёт о протоколе SSL, на самом деле подразумевается протокол TLS.

Защита данных c SSL

Установите SSL-сертификат, и ваш сайт будет работать по протоколу безопасного соединения HTTPS

TLS-протокол лежит в основе безопасного обмена информацией, но не обеспечивает его сам по себе. Чтобы защищённое соединение состоялось, нужно настроить одно из безопасных интернет-соединений, например — FTP (для передачи и загрузки файлов), IMAP/POP3/SMTP (для почтовых протоколов) и HTTPS (для интернет-страниц).

HTTPS — самый известный протокол безопасного соединения, который защищает данные на уровне браузера.

Однако, чтобы сайт заработал по безопасному соединению HTTPS, нужно выбрать и установить для сайта SSL-сертификат. Подробнее об этом читайте в статье Что такое протокол https и принципы его работы и Что такое secure sockets layer и как работает SSL.

Параметры безопасности протокола TLS

Любое действие в сети представляет собой обмен данными между компьютером (сервером) пользователя и сервером, на котором хранится информация. При каждом вводе запроса в поисковую строку, авторизации в аккаунте или переходе с одной страницы сайта на другую, пользователь и сервер взаимодействуют друг с другом. Такие взаимодействия называются транзакциями, а их совокупность — сессией. TLS отвечает за безопасность транзакций и сессии в целом.

Протокол TLS обеспечивает защиту в три этапа:

- Handshake,

- False Start,

- Chain of trust.

На этапе TLS Handshake (рукопожатие) происходит согласование параметров соединения (версии протокола, способа шифрования и соединения) между клиентом и сервером. Для этого используется обмен ключами по алгоритму RSA:

Для каждой такой проверки требуется большое количество вычислительных ресурсов. Чтобы не устанавливать новое соединение и не проверять сертификат повторно каждую транзакцию, была разработана процедура TLS False Start.

TLS False Start (фальстарт) — процедура возобновления сессии. Если транзакции выполняются в пределах одной запущенной сессии, данный этап позволяет пропустить процедуру Handshake. Протокол повторно использует те данные, которые уже были обработаны и подтверждены в начале сессии. При этом каждая сессия имеет свой срок жизни. Как только срок сессии истекает, с помощью TLS Handshake запускается новая сессия.

Также обязательная процедура TLS-соединения — TLS Chain of trust (цепочка доверия). Она отвечает за аутентификацию между клиентом и сервером. «Цепочка доверия» работает на основе регулярной проверки подлинности — соответствия сертификатов стандартам Сертификационных центров, которые их выдают. Подлинность сертификата регулярно проверяется в течение сессии. Если обнаружится, что сертификат скомпрометирован (то есть данные под его защитой были перехвачены), данные будут отозваны, транзакция не состоится и сессия будет прервана.

Таким образом, при передаче данных сначала вызывается процедура Handshake или False Start, которая согласовывает параметры, а затем Chain of trust, которая обеспечивает аутентификацию (проверку авторства передаваемой информации). Подробнее о принципах работы TLS читайте в официальной документации Datatracker.

Влияние SSL/TLS на SEO

SEO (Search Engine Optimization, поисковая оптимизация) – это всестороннее развитие и продвижение сайта для его выхода на первые позиции в результатах выдачи поисковых систем (SERPs). Поисковая оптимизация способствует увеличению посещаемости сайта.

Использование SSL-сертификата влияет на SEO-показатели, однако это влияние является скорее косвенным. С 2015 года Google отдаёт приоритет ранжирования (то есть назначения сайту места в поисковой выдаче) тем сайтам, которые работают по протоколу HTTPS. Такой же политики придерживается компании Яндекс и Mozilla.

Браузер Google Chrome — один из самых популярных браузеров в рунете. С недавнего времени Chrome отмечает HTTP-сайты как небезопасные:

Основной риск работы по HTTP заключается в том, что часть потенциальной аудитории сайта может просто испугаться предупреждения в строке браузера. Пользователи покинут страницу сайта раньше, чем она успеет загрузиться, а значит посещаемость сайта будет низкой.

Установка SSL/TLS

В компании REG.RU вы можете приобрести SSL-сертификат, который работает по TLS версии 1.2. Для этого выберите подходящий сертификат и выполните три шага — закажите, активируйте и установите его на сайт.

Если вам не удалось создать защищенный канал SSL/TLS или у вас возникли проблемы с настройкой протокола SSL, обратитесь за помощью к нашим специалистам через заявку в службу поддержки.

Проверка сайта на SSL/TLS

Помимо быстрой проверки через поисковую строку браузера, любой сайт можно дополнительно проверить на наличие безопасного соединения через специальные сервисы. В статье Как проверить SSL-сертификат мы подробно рассказали про самые популярные сервисы проверки. С их помощью также можно точно определить, по какому протоколу работает сайт.

Рассмотрим вариант проверки сайта с помощью сервиса SSL Server Test. Для этого:

Дождитесь окончания проверки. В блоке «Configuration» вы увидите протоколы, которые поддерживает сайт:

Такой результат показывает, что сайт работает по безопасному подключению TLS версии 1.2. Если в результатах выдачи вы увидите «Yes» напротив пунктов SSL 2 или 3 — значит сайту нельзя доверять.

Защитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

TLS и SSL протоколы: все, что нужно знать о них.

Кибербезопасность может восприниматься как минное поле со всеми ее сложностями. Вы можете не знать, что такое SSL или TLS, но это важно. TLS — это то, благодаря чему хакеры не могут шпионить за вашим трафиком и красть данные вашей карты, пока вы используете интернет-банкинг. Но как это работает?

- Определение SSL и TLS

- Зачем сайтам нужен SSL/TLS?

- Как работает SSL?

- Что такое SSL handshake?

- Уровень записи SSL/TLS

- Что такое SSL-сертификат и зачем он нужен?

Определение SSL и TLS

SSL и TLS — это криптографические протоколы, которые шифруют и аутентифицируют данные, передаваемые от клиента (т. е. вашего устройства, запрашивающего веб-сайт) на сервер, компьютер или приложение.

SSL является предшественником TLS. Впервые протокол SSL был выпущен в свет в 1995 году. Однако у него было много уязвимостей, поэтому год спустя он был заменен SSL v3.0. Последнее тоже не было идеальным, поэтому TLS был введен в 1999 году. Большинство устройств и браузеров перешли на TLS v1.2. Однако многие люди настолько привыкли к термину SSL, что будут называть TLS SSLом. Большинство сейчас используют двойной термин SSL/TLS для лучшего понимания.

Зачем сайтам нужен SSL/TLS?

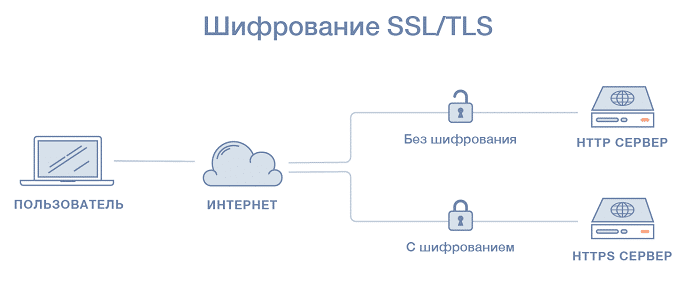

SSL/TLS взаимодействуют с HTTP и является тем, что добавляет S — HTTPS. HTTP — это прикладной протокол, который передает данные из браузера на сервер или, проще говоря, доставляет результаты поиска в ваш браузер. Однако HTTP соединения небезопасны сами по себе. Это все равно, что отправлять свои данные в открытый доступ — их может увидеть любой желающий. HTTP уязвим для атак, что означает, что любой, кто шпионит за трафиком, может украсть ваш логин или данные карты.

Вот почему был введен HTTPS. Это комбинация HTTP, которая обрабатывает механику передачи данных и SSL/TLS, который обрабатывает шифрование данных. Благодаря шифрованию SSL/TLS ваши данные безопасности — любой, кто следит за вашим трафиком, теперь может видеть только зашифрованные данные. В наши дни большинство сайтов используют HTTPS.

Как работает SSL?

SSL/TLS шифрование можно разделить на два этапа: handshake SSL/TLS и record layer SSL/TLS. Стоит углубится в них более подробно.

Что такое SSL handshake?

Это форма связи между клиентом и сервером, где оба решают, какая версия протокола будет использоваться для их дальнейшего взаимодействия. Как это работает на практике?

- Клиент посылает запрос «привет» на сервер, с которым он хочет связаться. Он включает в себя типы шифров (алгоритмы шифрования), которые может поддерживать клиент.

- Сервер отправляет’ привет ‘ обратно со своим сертификатом SSL и его открытым ключом. Клиент и сервер здесь используют асимметричную криптографию для обмена защищенными сообщениями. Это означает, что клиенту нужен открытый ключ сервера для шифрования сообщений, а серверу нужны два ключа – частный и открытый – для его расшифровки. Никто, шпионящий за трафиком, не может расшифровать их сообщения.

- Затем клиент использует открытый ключ сервера для создания предварительного pre-master и отправляет его на сервер. Это будет использоваться для создания ключей сеанса и повышения уровня связи до симметричного шифрования. Теперь оба конца будут использовать только закрытые ключи. Симметричная криптография сделает их связь намного быстрее и будет использовать меньше ресурсов.

- Сервер расшифровывает pre-master, использует его для создания симметричного ключа и обменивается им с клиентом. При установленном симметричном шифровании они теперь могут обмениваться зашифрованными сообщениями. Трафик защищен.

Уровень записи SSL/TLS

Именно здесь происходит шифрование. Данные отправляются из приложения пользователя и шифруются. В зависимости от шифра, он также может быть сжат. Затем он отправляется дальше на сетевой транспортный уровень, который определяет, как отправить данные на целевое устройство.

Что такое SSL-сертификат и зачем он нужен?

Серверы, поддерживающие протокол TLS, будут иметь сертификаты SLS, хотя правильнее было бы называть их сертификатами SSL/TLS. Они приобретаются с платформ хостинга и необходимы во время процесса handshake SSL/TLS, чтобы удостовериться, что они действительно являются провайдерами безопасного соединения.

Однако протоколы — это не то же самое, что сертификаты. Какой протокол будет использоваться при подключении, SSL или TLS, определяется вашим браузером и конфигурациями целевого сервера, а не сертификатом сайта. Можно подключиться к сайту, который имеет HTTPS, но использует устаревший протокол SSL v3.0.

Такие соединения уязвимы для атак. Большинство новых браузеров укажут это в вашем URL. Просто посмотрите на закрытые зеленые висячие замки и символы HTTPS. Если вы беспокоитесь о случайном подключении к сайту, который поддерживает только SSL v3.0, то можете вручную отключить SSL соединения. Но это может привести к обрыву связи.

На видео: SSL/TLS: история уязвимостей

Безопасность SSL все?

Специалисты по информационной безопасности ломают голову над новой проблемой. Злоумышленники нашли новые способы хакерских атак с применением протокола безопасности ssl. Это очень серьезная проблема, так как большинство пользователей слепо доверяют защищенному соединению https, и не подозревают о подстерегающей их опасности, но давайте обо всем по порядку.

Что дает SSL сертификат?

SSL (Secure Sockets Layer) — это криптографический протокол, который подразумевает более безопасную связь. Он использует асимметричную криптографию для аутентификации ключей обмена, симметричное шифрование для сохранения конфиденциальности, коды аутентификации сообщений для целостности сообщений.

На его основе разработан более безопасный протокол tls.

TLS — криптографический протокол, обеспечивающий защищённую передачу данных между узлами в сети Интернет.

TLS даёт возможность клиент-серверным приложениям осуществлять связь в сети таким образом, что нельзя производить прослушивание пакетов и осуществить несанкционированный доступ.

![]()

Далеко не каждый сайт поддерживает шифрование данных, которыми он обменивается с пользователями. Большинство из них работает на протоколе http, который не поддерживает шифрование. Сайты, поддерживающие шифрование данных, работают на протоколе https. Компания Гугл и другие технологические IT гиганты отмечают, что с 2017 года резко выросло количество зашифрованного SSL-трафика. На данный момент почти 80% трафка осуществляется по протоколу https. У людей сложилось устоявшееся мнение, что соединения с шифрованием обеспечивают наивысший уровень безопасности. Да это так, но хакеры тоже не дремлют, и совершенствуют свои инструменты взлома. То есть сайты, работающие на https, не все одинаково полезны.

Рост фишинга с использованием SSL на 300%

Ведущая компания по защите веб-трафика Zscaler сообщила, что количество атак по зашифрованному протоклу SSL/TLS растет с каждым днем. В февральском отчете они написали, что их приложение блокирует более 800 000 зашифрованных транзакций в день, так как в них содержатся «расширенные угрозы». Полгода назад эта цифра была 600 000. То есть количество атак увеличилось на 30%. В 2017 году активность фишинговых сайтов на https увеличилось на 300%. Из этого следует, что злоумышленники все чаще используют зашифрованные протоколы. Значит безопасность SSL в современном интернете под вопросом.

Ссылка на полный отчет Zscaler:

https://www.zscaler.com/blogs/research/february-2018-zscaler-ssl-threat-report

ThreatLabZ обнаружил, что шифрованный канал SSL по-прежнему используется киберпреступниками в полном цикле атаки, начиная с:

- начальные векторы доставки, такие как malvertising, взломанные сайты, фишинг-страницы и вредоносные сайты, на которых размещена начальная страница загрузки;

- приводящий к эксплойту и/или стадии доставки вредоносных программ — использование SSL для доставки полезных и/или вредоносных программ;

- а затем для вызова домашней активности — многие распространенные семейства вредоносных программ используют протокол связи на основе протокола SSL и протокол управления.

Входящий трафик SSL не является единственной проблемой, с которой сталкиваются компании, поскольку шифрование становится стандартной практикой. Исследователь угрозы Джейсон Ревешс из Fidelis Security обнаружил недостаток в способе обмена сертификатами безопасности SSL/TLS, которые могут позволить хакерам разрабатывать новые угрозы кибербезопасности.

Сертификаты обмениваются во время установления связи TLS и перед безопасным подключением. Компания Reaves обнаружила систему, которая могла отправлять и получать данные от клиентов и серверов на этом этапе и, возможно, обходить методы обнаружения, которые не проверяют значения сертификатов.

Пока что уязвимость влияет на стандарт сертификата открытого ключа X.509. Хотя пока нет никаких доказательств существования таких эксплойтов. Это открытие говорит о необходимости более строгих протоколов безопасности SSL/TLS. Только одно шифрование не гарантирует безопасный трафик.

Протоколы сетевой безопасности ssh ssl tls smtp l2f ipsec l2tp pptp socks

Протоколы защиты канального уровня

Общая черта этих протоколов видна в реализации организации защищенного многопротокольного удаленного доступа к ресурсам сети через открытую сеть. Для передачи конфиденциальной информации из одной точки в другую сначала используется протокол РРР, а затем уже протоколы шифрования.

Протокол PPTP

Протокол PPTP определяет реализацию криптозащищенного туннеля на канальном уровне OSI. В свое время операционные системы Win NT/2000 поддерживали этот протокол. Сегодня его поддерживают многие межсетевые экраны и VPN. PPTP отлично работает с протоколами Ip, IPX или NETBEUI. Пакеты, которые передаются в сессии PPTP, имеют следующую структуру (рис.1).

Рисунок — 1, структура пакета для передачи по туннелю PPTP

Рисунок — 1, структура пакета для передачи по туннелю PPTP

Универсальность этого протокола отлично подходит для локальных сетей, где реализованы протоколы IPX или NetBEUI. Для таких сетей уже невозможно использовать IPSec или SSL.

Архитектура протокола PPTP видна на рис.2. Схема туннелирования при прямом соединении компьютера удаленного пользователя к Интернету видно на рис.3.

Рисунок — 2, архитектура протокола PPTP

Рисунок — 2, архитектура протокола PPTP

Рисунок — 3, схема туннелирования при прямом подсоединении компьютера

Рисунок — 3, схема туннелирования при прямом подсоединении компьютера

Протокол L2TP и L2f

Протокол L2TP основан на протоколе L2F, который был создан компанией Cisco Systems, как альтернатива протоколу PPTP. L2F — старая версия L2TP. Протокол L2TP был создан как протокол защищенного туннелирования PPP-трафика через сети с произвольной средой. Этот протокол не привязан к протоколу IP, а поэтому может работать в сетях ATM или же в сетях с ретрансляцией кадров. Архитектура протокола видна на рис.4.

Рисунок — 4, архитектура протокола L2TP

Рисунок — 4, архитектура протокола L2TP

L2TP являет собой расширение протокола PPP с возможностью аутентификации удаленных пользователей, реализации защищенного виртуального коннекта и управления потоком информации.

Протокол L2TP использует для передачи данных UDP. На рис.5 видна структура пакета для передачи по туннелю L2TP.

Рисунок — 5, структура пакета для передачи по туннелю L2TL

Рисунок — 5, структура пакета для передачи по туннелю L2TL

Протокол L2TP использует схемы, где туннель создается между сервером удаленного доступа провайдера и маршрутизатором локальной сети. Также протокол может открывать несколько туннелей, каждый из которых может использоваться для конкретного приложения. Протокол PPTP не имеет такой возможности. В роли сервера удаленного доступа провайдера должен быть концентратор доступа LAC, который создает клиентскую часть протокола L2TL и реализует удаленному пользователю доступ к локальной сети через интернет. Схема показана на рис.6.

Рисунок — 6, схема туннелирования по протоколу L2TL

Рисунок — 6, схема туннелирования по протоколу L2TL

Соединение реализуется в 3 этапа:

- 1 этап: установка соединения с сервером удаленного доступа локальной сети. Пользователь создает PPP-соединение с провайдером ISP. Концентратор доступа LAC принимает соединение, и создает канал PPP. Также концентратор выполняет аутентификацию пользователя и конечного узла. На основе имя пользователя, провайдер ISP решает, нужно ли ему туннель на основе L2TP, если нужно — создается туннель.

- 2 этап: сервер LSN локальной сети реализует аутентификацию пользователя. Для этого может быть использован любой протокол аутентификации пользователя.

- 3 этап: при успешной аутентификации, создается защищенный туннель между концентратором доступа LAC и сервером LNS локальной сети.

Протокол L2TP работает поверх любого транспорта с коммуникацией пакетов. Также L2TP не определяет конкретные методы криптозащиты.

Протоколы защиты на сетевом уровне

протокол IPSec

Главная задача протокола IPSec это реализация безопасности передачи информации по сетям IP. IPSec гарантирует:

- целостность — при передачи данные не будут искажены, дублированы и потеряны

- конфиденциальность — предотвращает от несанкционированного просмотра

- аутентичность отправителя

Доступность — протокол не реализует, это входит в задачу протоколов транспортного уровня TCP. Реализуемая защиты на сетевом уровне делает такую защиту невидимой для приложений. Протокол работает на основе криптографических технологий:

- обмен ключами с помощью алгоритма Диффи-Хеллмана

- криптография открытых ключей для подлинности двух сторон, что бы избежать атак типа «человек по середине»

- блочное шифрование

- алгоритмы аутентификации на основе хеширования

Протокол IPSec имеет следующие компоненты:

- Компоненты ESP и АН, работают с заголовками и взаимодействуют с базами данных SAD и SPD для обозначения политики безопасности для данного пакета

- Компонент обмена ключевых данных IKE

- SPD — база данных политик безопасности

- SAD — хранит список безопасных ассоциаций SA для исходящей и входящей информации

Ядро протокола IPSec составляет 3 протокола: AH (протокол аутентифицирующего заголовка), ESP (протокол инкапсулирующей защиты) и IKE (протокол согласования параметров управления ключами и виртуального канала). Архитектура стека протоколов IPSec показана на рис.7.

Рисунок — 7, архитектура стека протоколов IPSec

Рисунок — 7, архитектура стека протоколов IPSec

Протокол АН ответственен только за реализацию аутентификации и целостности информации, в то время как протокол ESP и реализует функции АН и алгоритмы шифрования. Протоколы IKE, AH и ESP работают следующим образом.

С помощью протокола IKE создается логическое соединение между 2 точками, которое имеет название безопасная ассоциация SA. При реализации такого алгоритма, происходит аутентификация конечных точек линии, и выбираются параметры защиты информации. В рамках созданной безопасной ассоциации SA стартует протокол AH или ESP, которые реализуют нужную защиту и передачу данных.

Нижнй уровень архитектуры основан на домене интерпретации DOI. Протоколы AH и ESP основаны на модульной структуре, разрешая выбор пользователю относительно используемых алгоритмов шифрования и аутентификации. Именно DOI согласует все моменты, и адаптирует IPSec под выбор пользователя.

Формат заголовка пакета AH и ESP показаны на рис.8. Протокол АН защищает весь IP-пакет, кроме полей в Ip-заголовке и поля TTL и типа службы, которые могут модифицироваться при передаче в сети.

Рисунок — 8, формат заголовков AH и ESP

Рисунок — 8, формат заголовков AH и ESP

Протокол АН может работать в 2 режимах: транспортном и туннельном. Местоположение заголовка АН зависит от того, какой режим был задействован. В транспортном режиме заголовок исходного IP-пакета становится внешним заголовком, затем уже заголовок АН. В таком режиме IP-адрес адресата/адресанта читабелен третьим лицам. В туннельном режиме в качестве заголовка внешнего IP-пакета создается новый заголовок. Это видно на рис.9. Также на рис.10 можно увидеть 2 режима работы протокола ESP. Более подробно об этих протоколах реализации протокола IPSec можно прочитать, к примеру в работе Шаньгина В.Ф. — «Защита информации в компьютерных системах и сетях».

Рисунок — 9, режимы применения заголовка АН

Рисунок — 9, режимы применения заголовка АН

Рисунок — 10, режимы применения ESP

Рисунок — 10, режимы применения ESP

IPSec разрешает защитить сеть от множества сетевых атак, откидывая чужие пакеты до того, как они дойдут к уровню IP на узле. На узел могут войти те пакеты, которые приходят от аутентифицированных пользователей.

Протоколы защиты на сеансовом уровне

Сеансовый уровень — самый высокий уровень, на котором можно создать защищенный виртуальных канал.

Протоколы SSL и TLS

Сразу нужно отметить, что это один и тот же протокол. Сначала был SSL, но его однажды взломали. Его доработали и выпустили TLS. Конфиденциальность реализуется шифрованием данных с реализацией симметричных сессионных ключей. Сессионные ключи также шифруются, только на основе открытых ключей взятых из сертификатов абонентов. Протокол SSL предполагает следующие шали при установки соединения:

- аутентификация сторон

- согласование криптоалгоритмов для реализации

- создание общего секретного мастер-ключа

- генерация сеансовых ключей на основе мастер-ключа

Процесс аутентификации клиента сервером с помощью протокола SSL виден на рис.11.

Рисунок — 11

Рисунок — 11

К недостаткам TLS и SSL относят то, что они работают только с одним протоколом сетевого уровня — IP.

Протокол SOCKS

Протокол SOCKS реализует алгоритмы работы клиент/серверных связей на сеансовом уровне через сервер-посредник или прокси-сервер. Изначально этот протокол создавался для перенаправления запросов к серверам от клиентских приложений, и возврата ответа. Такой алгоритм уже разрешает создавать функцию трансляции сетевых IP-адресов NAT. Замена у исходящих пакетов внутренних IP-адресов отправителей разрешает скрыть топологию сети от 3 лиц, тем самым услажняя задачу несанкционированного доступа.

С помощью этого протокола межсетевые экраны и VPN могут реализовывать безопасное соединение между разными сетями. Также с помощью этого протокола, можно управлять этими системами на основе унифицированной стратегии. Относительно спецификации протокола SOCKS разделяют SOCKS-сервер, который ставят на шлюзы сети, и SOCKS-клиент, который ставят на конечные узлы.

Схема создания соединения по протоколу SOCKS v5 описана следующими шагами:

- Запрос клиента перехватывает SOCKS-клиент на компьютере

- После соединения с SOCKS-сервером, SOCKS-клиент отправляет все идентификаторы всех методов аутентификации, которые он может поддержать

- SOCKS-сервер выбирает один метод. Если сервер не поддерживает ни один метод, соединение разрывается

- Происходит процесс аутентификации

- После успешной аутентификации SOCKS-клиент отправляет SOCKS-серверу IP или ВТЫ нужного узла в сети.

- Далее сервер выступает в роли ретранслятора между узлом сети и клиентом

Схема работы по протоколу SOCKS показана на рис.12. Также SOCKS-серверу можно прописывать правила на контроль доступа к внешней сети шлюза. Подходят все правила, которые работают на обычном межсетевом экране.

Рисунок — 12, схема работы по протоколу socks

Рисунок — 12, схема работы по протоколу socks

Протоколы защиты прикладного уровня

Протокол SSH

SSh — это протокол разрешающий реализовывать удаленное управление ОС и туннелирование ТСР-соединений. Протокол похож на работу Telnet, но в отличии от них, шифрует все, даже пароли. Протокол работает с разными алгоритмами шифрования. SSH-соединение может создаваться разными способами:

- реализация socks-прокси для приложений, которые не умеют работать с ssh-туннелями

- VPN-туннели также могут использовать протокол ssh

Обычно протокол работает с 22 портом. Также протокол использует алгоритмы электронно-цифровой подписи для реализации аутентификации. Также протокол подразумевает сжатия данных. Сжатие используется редко и по запросу клиента.

Советы по безопасности реализации SSH:

- запрещение подключение с пустым паролем

- выбор нестандартного порта для ssh-сервера

- использовать длинные ключи более 1024 бит

- настроить файервол

- установка IDS

Рисунок — 13, ssh

Рисунок — 13, ssh

Криптографический протокол который подразумевает более безопасную связь?

11. КРИПТОГРАФИЧЕСКИЕ ПРОТОКОЛЫ

В классической шенноновской модели системы секретной связи имеются два полностью доверяющих друг другу участника, которым необходимо передавать между собой информацию, не предназначенную для третьих лиц. Задача обеспечения конфиденциальности (т.е. защиты секретной информации от внешнего противника) исторически является первой задачей криптографии. Она традиционно решается с помощью криптосистем.

Кроме обеспечения конфиденциальности, криптография часто используется для решения следующих задач:

— проверка подлинности (аутентификация) – получатель сообщения должен иметь возможность установить его источник, а злоумышленник – не способен замаскироваться под кого-либо другого;

— обеспечение целостности – получатель сообщения может проверить, не было ли сообщение изменено в процессе доставки, а злоумышленник – не способен выдать ложное сообщение за подлинное;

— неотрицание авторства – отправитель сообщения впоследствии не должен иметь возможность отрицать посылку сообщения;

— обеспечение неотслеживаемости (анонимность) – отправитель сообщения может выполнять законные действия (например, оплату услуг через Интернет) не будучи опознанным (идентифицированным).

Если задача обеспечения конфиденциальности решается с помощью криптосистем, то для решения других задач разрабатываются криптографические протоколы. Имеются и другие отличия криптографических протоколов от классических криптосистем, из которых можно выделить следующие [9]:

— протоколы могут быть интерактивными, т.е. подразумевать многораундовый обмен сообщениями между участниками;

— в протоколе может быть задействовано более двух участников;

— участники протокола могут не доверять друг другу. Поэтому криптографические протоколы должны защищать их участников не только от внешнего противника, но и от нечестных действий партнеров.

Таким образом, протокол – совокупность правил, регламентирующих последовательность шагов, предпринимаемых двумя или большим количеством сторон для совместного решения некоторой задачи, а также регламентирующих форматы сообщений, пересылаемых между участниками обмена, и действия при возникновении сбоев.

Сбои при обмене сообщениями могут возникать в результате ошибочных, в т.ч. и преднамеренно ошибочных действий участников или изменении их последовательности, а также в результате пропадания или искажения передаваемых сообщений в передающей среде. На регламентацию действий в случае возникновения сбоев следует обратить особое внимание, поскольку ее часто упускают из виду, что может полностью разрушить безопасность участников даже в стойком криптографическом протоколе.

Описание протокола, исключающее неоднозначность восприятия, называют спецификацией протокола.

Криптографические протоколы — сравнительно молодая отрасль математической криптографии. Первые протоколы появились примерно в конце 70-х г. двадцатого века. С тех пор эта отрасль бурно развивалась, и за последние десятилетия превратилась в основной объект исследований в теоретической криптографии. В настоящий момент имеется уже не менее двух десятков различных типов криптографических протоколов. Все эти типы можно классифицировать следующим образом.

Рис.10.1. Классификация криптографических протоколов

В следующий таблице приведена краткая характеристика типов протоколов.

Таблица 10.1. Типы протоколов

| Тип протокола | Краткая характеристика |

| по практическому применению | |

| примитивные | Не имеют самостоятельного применения. Используются как своеобразные «строительные блоки» при разработке прикладных протоколов. |

| прикладные | Решает конкретную прикладную задачу, которая возникает (или может возникнуть) на практике. |

| по наличию третьей стороны | |

| с посредником | Посредник участвует в протоколе и помогает его исполнить двум сторонам. Стороны могут не доверять друг другу, но они полностью доверяют посреднику. |

| с арбитром | Посредник вступает в протокол только в исключительных случаях — когда между сторонами возникают разногласия. |

| самодостаточные | Посредник отсутствует — честность сторон гарантируется самим протоколом. |

Наиболее распространенными криптографическими протоколами являются:

1 Криптография была поставлена на научную основу во многом благодаря работам выдающегося американского ученого Клода Шеннона. Его доклад «Математическая теория криптографии» был подготовлен в секретном варианте в 1945 г., рассекречен и опубликован в 1948 г.