Provisions приложение андроид что это?

Удаление вируса com.google.provision (Простая инструкция по удалению) — обновлено Авг 2018

Руководство по удалению вируса com.google.provision

- com.google.provision вирус атакует пользователей Android

- Android угроза продолжает размножаться

- Кампания распространения

- Устранение com.google.provision инфекции

Что такое com.google.provision вирус

com.google.provision вирус атакует пользователей Android

Com.google.provisionвирус является вредоносным ПО, чаще всего обнаруживаемым на Android устройствах. Присутствие этой вредоносной программы не следует упускать из виду, поскольку она демонстрирует назойливое поведение после неудачного устранения.

Поскольку вредоносное ПО работает через скрипты, оно не раскрывается в виде программного обеспечения. К сожалению, эта особенность затрудняет обнаружение. Наблюдая за спецификацией инфекции, чаще всего она ведет себя как инструмент, который способен получить доступ к правам на устройстве Android и загружать дополнительные и, конечно же, ненужные приложения.

К сожалению, из-за большей уязвимости ОС Android, чем ОС Windows, такая зараза стала доминирующей версией вредоносных программ для Android . Более того, заражение com.google.provision также проявляет определенный иммунитет к функции сброса заводских настроек. Чтобы удалить вредоносное ПО com.google.provision, установите мобильную версию Malwarebytes. В случае, если он ничего не обнаружил, повторите действие в безопасной загрузке.

Android угроза продолжает размножаться

К сожалению, эта инфекция является лишь одним из вариантов этого типа вредоносного ПО. Существуют и другие образцы вредоносных программ, такие как com.android.gesture.builder. Кроме того, этот com.google.provision вирус также имеет свои варианты на ПК. Пользователи сообщили об обнаружении этого вредоносного ПО на ноутбуках и планшетах.

Помимо загрузки потенциально мошеннических приложений, вредоносная программа, скорее всего, соберет техническую информацию о ПК или устройствах пользователей или даже попытается узнать более конфиденциальные данные — личную информацию. В то время как некоторые киберпреступники сосредотачиваются на разработке вымогателя, другие злоумышленники наносят вредоносный удар по Android.

Было много случаев, когда они скрывали свои вирусы под кажущимися невинными приложениями для Android. Кроме того, в последнее время была обнаружена более коварная рекламная кампания. Загрузка приложения становится более рискованной, так как при нажатии “загрузить” вы можете активировать вредоносное ПО, даже если не видно никаких дополнительных вложений. Таким образом, учитывая потенциал этой модификации вредоносных программ, поспешите выполнить удаление com.google.provision.

Com.google.provision работает как административный инструмент а пытается загружать вредоносный контент на устройство

Com.google.provision работает как административный инструмент а пытается загружать вредоносный контент на устройство

Кампания распространения

К сожалению, разработчики Android по-прежнему имеют долгий путь улучшения своего продукта. Одним из ключевых недостатков является отсутствие настроек браузера, идентичных ПК. Поскольку вы можете только очистить историю, но не сбросить настройки браузера, некоторые пользователи попадают в ловушку вредоносных программ, которые размещаются на плохо защищенных веб-сайтах.

Кроме того, мобильные пользователи по-прежнему не воспринимают кибербезопасность всерьез. Они не защищают свои телефоны антивирусным программным обеспечением. Поэтому дадим вам несколько советов, как повысить безопасность вашего телефона:

- избегайте установку приложений с незнакомых и непроверенных сайтов

- проверьте перенаправлены ли вы на желаемый сайт без, не позволяя вредному ПО появиться у вас на компьютере

- установите ОС и обновленные приложения безопасности i

- проверьте какие приложения имеют доступ к правам администратора

Устранение com.google.provision инфекции

Из-за своей скрытой и гибкой формы вам не удастся выполнить удаление com.google.provision вручную. Так как вредоносное ПО может остаться даже после сброса заводских настроек, пусть средство для ликвидации вредоносных программ удалит паразита.

Вы также можете загрузить мобильное устройство или планшет в безопасной загрузке, запустить программное обеспечение и удалить com.google.provision вирус. Если вы обнаружили инфекцию в Windows или Mac OS, ознакомьтесь с инструкциями по сбросу настроек браузера. Обратите внимание, что не-родные английские пользователи, например, чехи, также под прицелом. Наконец, удалите все неизвестные приложения, которые были установлены этим вредоносным ПО.

Вы можете устранить повреждения вируса с помощью Reimage Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Самый сложный вредонос под Android

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets. В своей же статье я покажу, чем грозит заражение этим вредоносом. Но для нач.

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets . В своей же статье я покажу, чем грозит заражение этим вредоносом.

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets . В своей же статье я покажу, чем грозит заражение этим вредоносом.

Но для начала подобьем список особенностей и возможностей бэкдора:

- Все строки DEX файла зашифрованы, а код обфусцирован

- Создатели нашли ошибку в утилите dex2jar, которая обычно используется аналитиками для конвертирования APK-файла в JAR для анализа. Обнаруженная уязвимость нарушает процесс конвертации Dalvik байт-кода в Java байт-код, что в итоге затрудняет статический анализ

- Создатели нашли ошибку в Android, связанную с обработкой AndroidManifest.xml. Они модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен

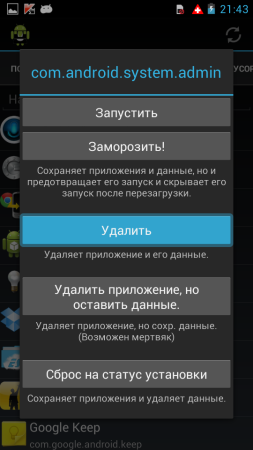

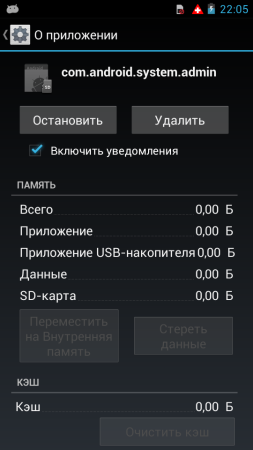

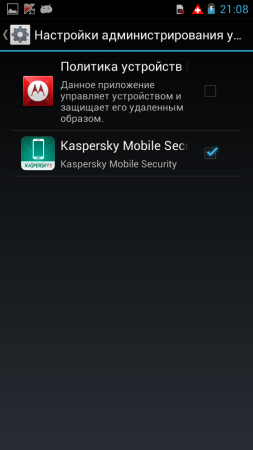

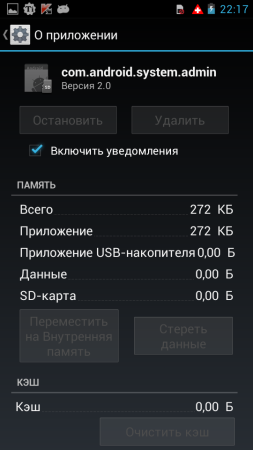

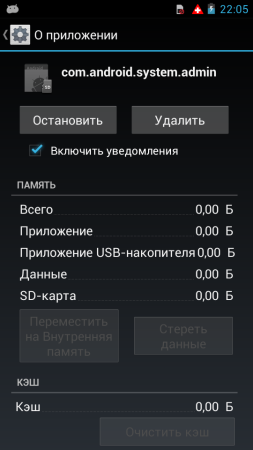

- Создатели нашли еще одну неизвестную ранее ошибку в Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В итоге удалить штатно приложение уже нельзя:

Впечатляет? Тогда под кат, где я продемонстрирую несколько скриншотов.

Для исследования я взял Backdoor.AndroidOS.Obad.a с md5 E1064BFD836E4C895B569B2DE4700284. Вредонос не работает на эмуляторе. Возможно его удалось бы запустить после модификции эмулятора через командную строку, но мне проще использовать реальное устройство. Внимание! Не повторяйте такого!

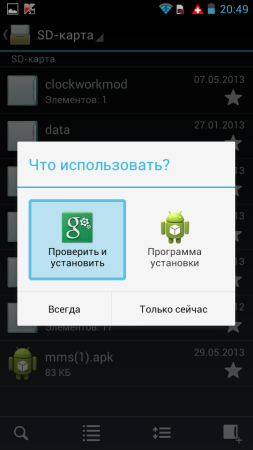

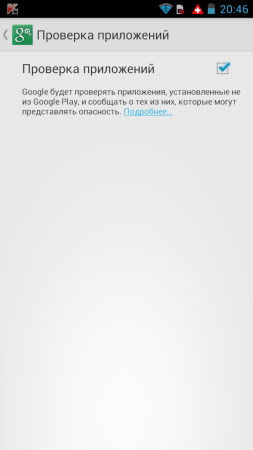

Приложение весит 83 килобайта. Установку я сделаю с принудительной проверкой приложения антивирусом от Google:

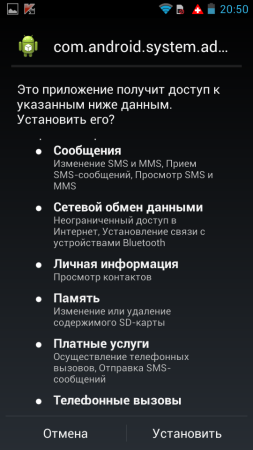

Я не думаю, что кто-то ждал, что вредонос будет обнаружен. Ну ладно. Т.к. установка происходит через штатный инсталлятор, то все запросы показаны. В том числе те, что стоят денег. Ах, если бы читали хотябы треть пользователей.

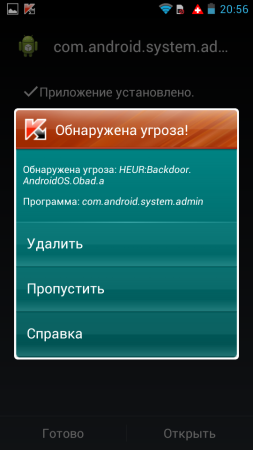

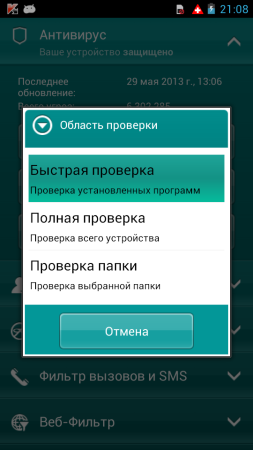

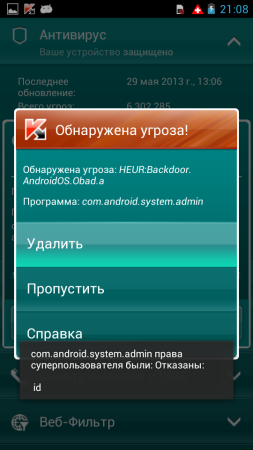

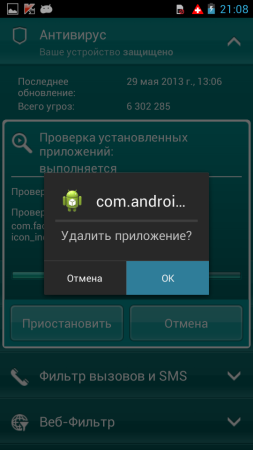

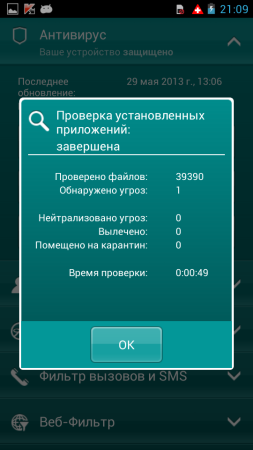

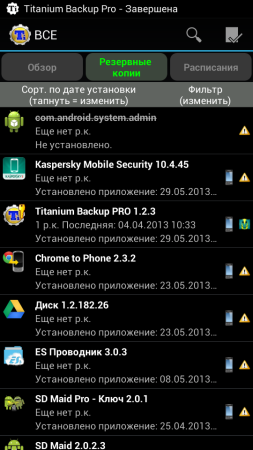

Для проверки, заражена система или нет я буду использовать Kaspersky Mobile Security. Не потому что это реклама или что-то подобное. Просто наш продукт заведомо видит и детектирует угрозу. Удалить он все равно ее не сможет после того, как я разрешу использование функций Device Administrator. Вот как детектируется вредонос:

Теперь самое опасное — запуск. Предварительно я удалю пароль для своей WiFi точки. SIM карта была извлечена еще раньше.

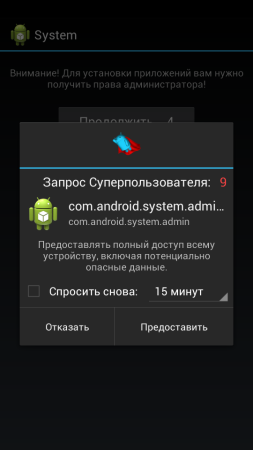

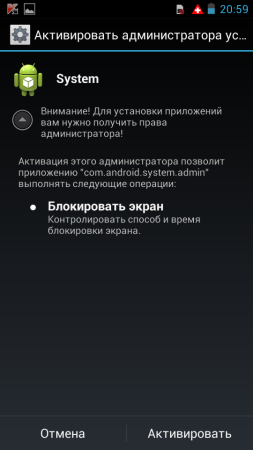

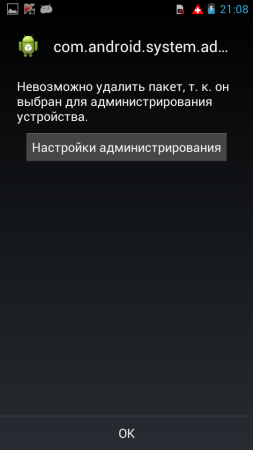

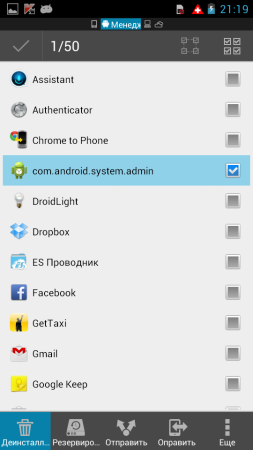

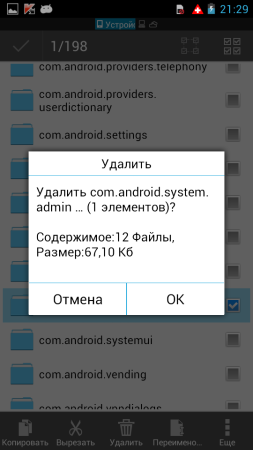

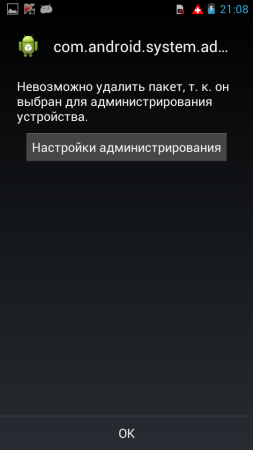

Я запретил использование root прав. Тут и без них достаточно «счастья» будет. На заднем плане идет обратный отсчет до появления экрана предоставление прав администратора устройства. Я предоставил эти права. Всё. Если ваш аппарт не рутован, то вы не сможете удалить это приложение. Вы уже видели, что кнопки удаления недоступны. Но даже если вызвать удаление иным образом, его нельзя завершить из-за уязвимости в Device Admin. Сейчас я попытаюсь вызвать удаление из Kaspersky Mobile Security.

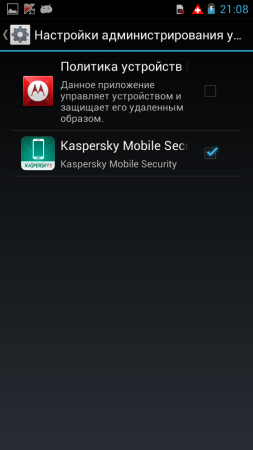

Как вы можете убедиться, в списке DA вредоноса действительно не видно. А значит права администратора системы забрать у него нельзя. Так что если вы не уверены в своих знаниях и опыте, лучше используйте проверенный антивирус. Любой. Главное, чтобы у него была заслуженная великолепная репутация. Как специалист, я бы рекомендовал антивирусы отечественных производителей, т.к. в России пока еще не забивают на реальные исследования и тестирования.

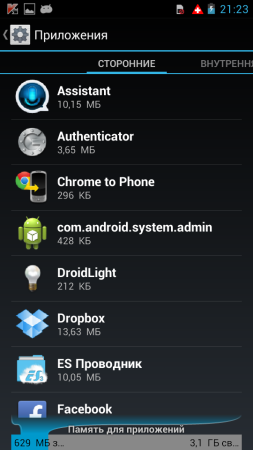

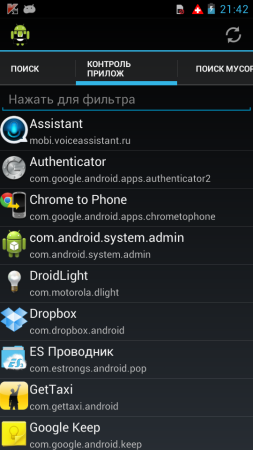

Но это было отступление. Давайже же удалять вредоноса! Благо прав root у него нет, а возможность предоставить их проверенным средствам — есть. Все, используемое мною для нейтрализации угрозы имеет права root. Я не буду показывать этого, но после каждой попытки я проверяю, что вредонос остался/удален сразу двумя способами. Сначала я нахожу его в списке приложений (кстати, скриншот этого списка в шапке статьи), затем проверяю нашим ативирусом. Вердикт антивируса приоритетнее; я знаю как работает он и знаю, как работает система.

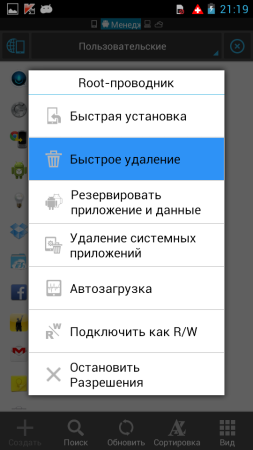

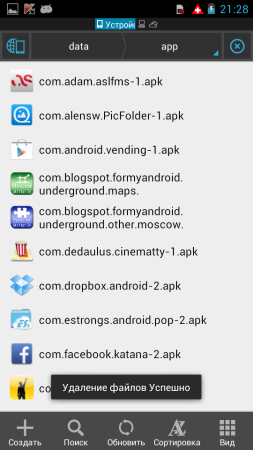

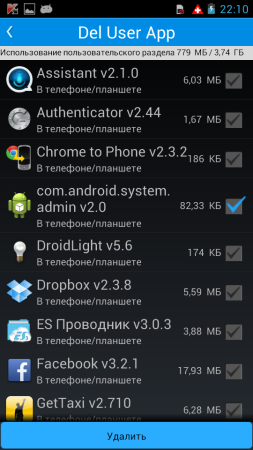

Начну с неспециализированного приложения — с популярного файлового менеджера ES Explorer.

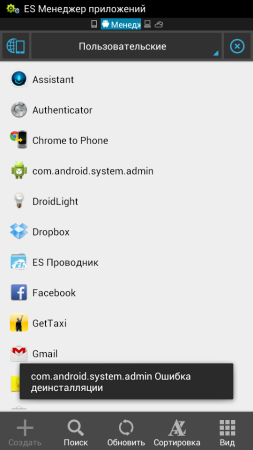

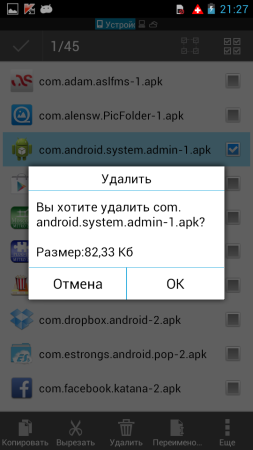

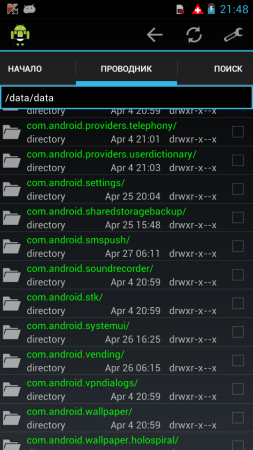

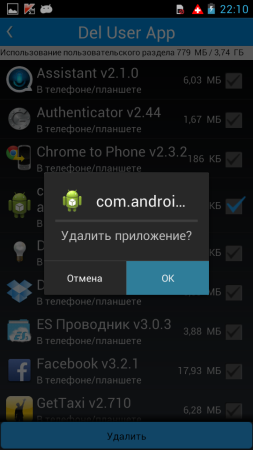

Как видим, он не справился. Тогда попытаемся просто удалить вредоноса руками. Благо знаем имя пакета.

Есть! Но получилось, что специальный инструмент в ES Explorer не справился, а «ручной режим» справился. Делаем вывод — автомат в нем бесполезен.

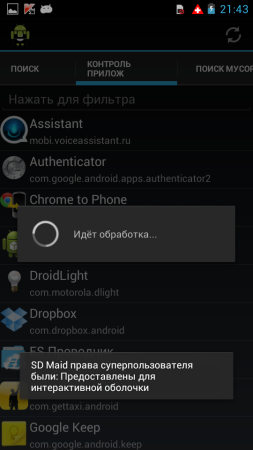

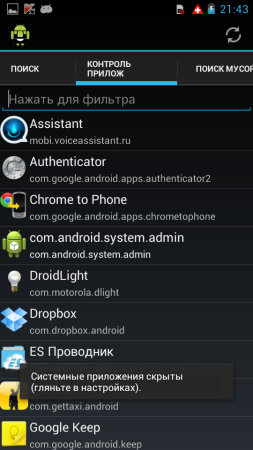

Второе приложение — специализированная утилита для удаления мусора, в том числе приложений — SD Maid.

Вполне ожидаемо приложение видит вредоноса, но удалить не сумело. При этом сделало какое-то невнятное заявление о скрытии системного приложения. Ну, раз и тут автомат не справился, переходим на ручник.

Но здесь нет папки вредоноса. Очевидно, что ручник не приспособлен вообще для серьезной работы, только для очистки мусора.

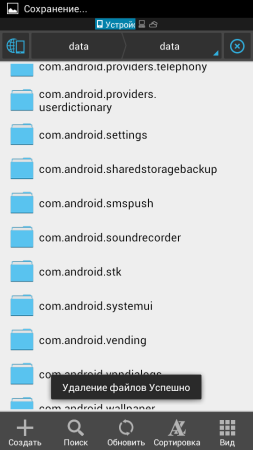

Хорошо, раз в режиме «руками» мы смогли снести заразу, попробуем сделать этот из adb shell, как меня попросили в Juick. Собственно, тут ждать проблем не приходится.

И вредоноса нет. Теперь остается просто подчистить хвосты. Можно даже штатно.

Следующим будет приложение RootAppDelete. Выбираем удаление пользовательского ПО и.

Эта утилита не использует прав root для удаления пользовательских приложений, а вызывает штатный анисталлер. В итоге удалить бекдора им нельзя.

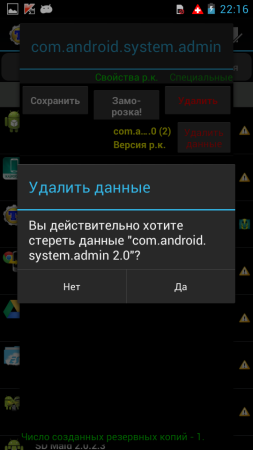

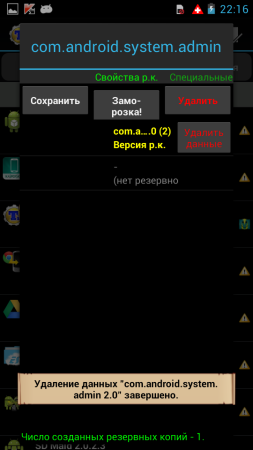

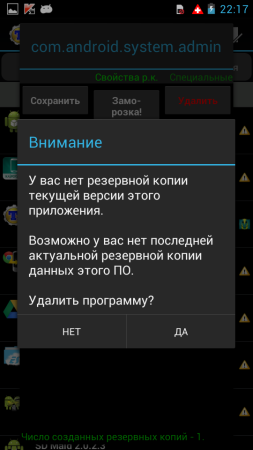

Ну и опробуем то, что не может вызывать сомнений — Titianium Backup.

Как видно на последнем скриншоте, хвосты штатно зачистить все еще нельзя. Ну это не проблема. Перезагружаем смартфон и.

Да, я использовал сделаный ранее скриншот, но сути не меняет 🙂

Итак, мы столкнулись с вредоносом, который хоть и можно обезвредить, но это просто не под силу подавляющему большинству пользователей. Более того, этот вредонос защищается от удаления только штатными возможностями Android и при наличии root не использует эти права для самозащиты. Но теперь, вооружившись знанием о подобных вредоносах, вы сможете вынести их руками. Если, конечно, ваш аппарат рутован. В противном случае вам придется сделать сброс.

P.S. После удаления вредоноса и вставки SIM я обнаружил, что отключен мобильный интернет. Не исключаю, что это поведение Android или даже прошивки от Motorola. Но может быть и подлянка вредоноса.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Какие приложения можно смело удалить со своего новенького смартфона?

Покупая новый смартфон на Android, пользователь зачастую сталкивается с огромным множеством непонятных ему приложений, предустановленных производителем. Зачем они нужны? Нужны ли они вообще? Можно ли их удалить и не повлияет ли это на работу смартфона?

Некоторые производители запрещают удалять приложения, идущие «в комплекте» со смартфоном. К примеру, на смартфонах Xiaomi этого сделать нельзя (необходимо получать root-доступ, что не так просто сделать рядовому пользователю). Другие производители (например, Samsung или Huawei) позволяют лишь отключить ненужные стандартные приложения, не удаляя их полностью.

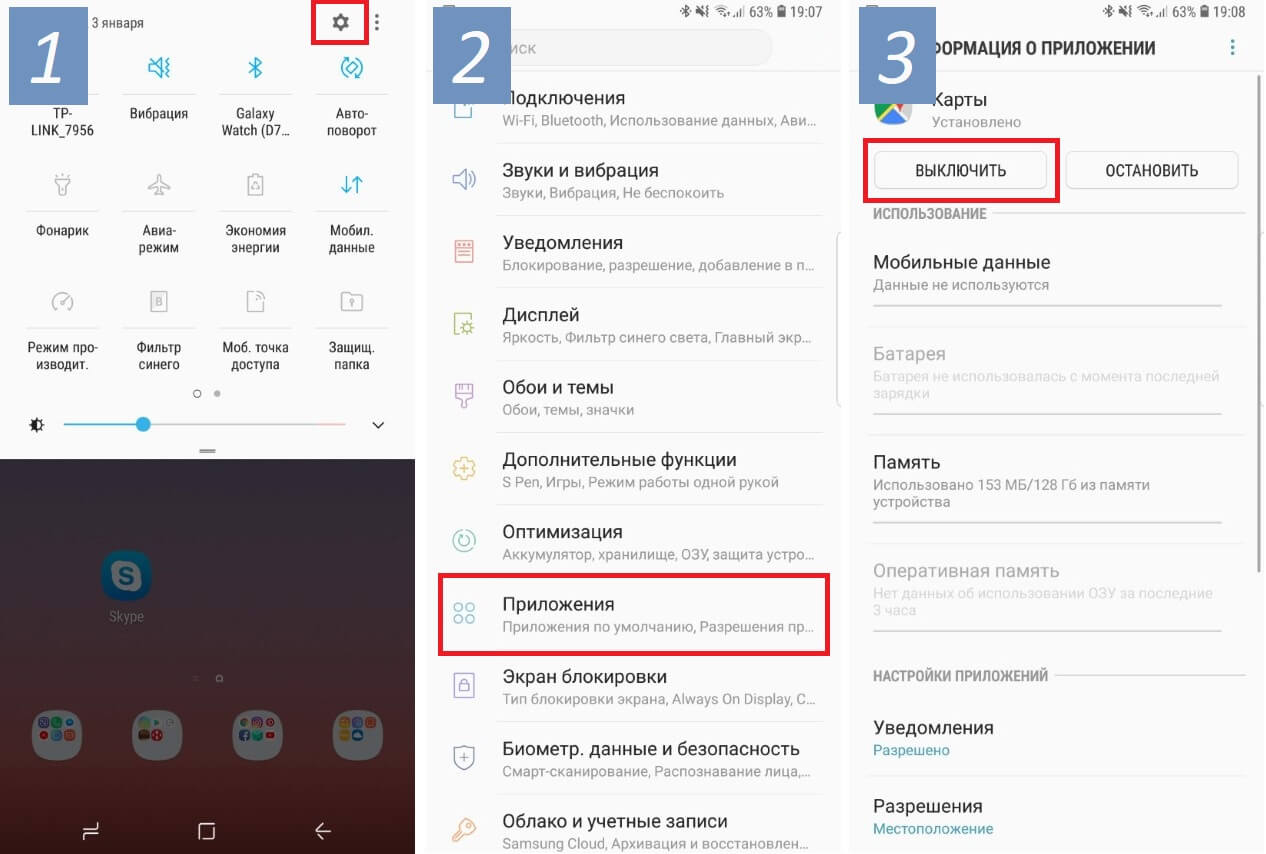

Как удалить приложение на Android?

Прежде чем мы перейдем к сути вопроса, вспомним, как удалять приложения на Android-смартфоне. На некоторых смартфонах достаточно нажать пальцем на иконку приложения и подержать пару секунд. В появившемся меню выбрать пункт Удалить или Отключить:

Но, в большинстве случаев, для удаления приложения необходимо зайти в Настройки смартфона, там выбрать пункт Приложения. После выбора нужного приложения, открываем его и нажимаем Удалить (или Выключить). В зависимости от марки смартфона, все может выглядеть немного по-другому, но, принцип тот же:

Список приложений, которые следует сразу удалить

Сегодня мы рассмотрим наиболее часто встречающиеся предустановленные приложения, которые можно смело удалять со своего новенького смартфона, не только освободив дополнительную память, но и увеличив тем самым время работы смартфона (так как лишние приложения могут работать в фоне и тратить заряд аккумулятора впустую).

Итак, проверьте, не встречаются ли у вас приложения из нашего списка:

Диск

Это облачное хранилище от Google. Приложение позволяет вам хранить некоторые файлыдокументы на сервере Google, чтобы получить доступ к этим данным с любого смартфона или даже через браузер компьютера. Если вы не пользуетесь облачным хранилищем — смело удаляйтеотключайте это приложение.

Защищенная папка

Приложение от Samsung, позволяющее скрывать различные файлы или даже приложения от посторонних людей. Достать что-либо из этой папки можно только по паролюотпечатку пальца. Если вы не работаете на спец.службы, с этим приложением можно расстаться.

Google Карты

Если вы не пользуетесь навигацией на своем смартфоне, тогда лучше это приложение сразу удалить. Помимо навигации данное приложение довольно активно разряжает аккумулятор смартфона, так как, во-первых, все время следит за вашим перемещением и сохраняет историю мест, где вы бывали ежедневно (довольно забавная функция, позволяющая «отмотать время назад» и узнать, где и в какой момент времени вы были определенного числа). А во-вторых, данное приложение постоянно следит за ситуацией на дорогах, чтобы предупреждать вас о пробках.

За лаконичным названием скрывается Google-ассистент (аналог Siri от Apple). Данный сервис обычно запускается на любом Android-смартфоне долгим нажатием кнопки Домой. Если вам не охота общаться с виртуальными ассистентами или попросту не интересна та информация, которую они предоставляют — удаляйте это приложение!

Словарь

Также встречается часто на смартфорнах Samsung. Данное приложение является, как не сложно догадаться по названию, словарем. Принцип работы следующий: вы скачиваете нужные вам словари, затем выделяя любой текст, помимо команд КопироватьВставитьВыделить, у вас появится команда Словарь, выбрав которую, выделенное словотекст будет переведено во всплывающем окошке. Если эта функция вам не нужна — удаляйте приложение.

Briefing

Довольно бесполезное для большинства людей приложение, которое, к тому же, расходует заряд аккумулятора. Это специальный новостной рабочий стол. Его можно открыть, сделав свайп вправо на основном экране с иконками (далеко не на всех смартфонах). Если вы не используете это приложение для чтения новостей — удаляйте! Тем более, есть гораздо более удобные приложения и способы получения новостей.

Duo

Этому приложению можно смело дать звание самого бесполезного приложения от Google. Конечно, сама идея (осуществление видео-звонков) отличная, вот только никто этим приложением не пользуется, так как есть гораздо более популярные аналоги: Skype, Viber, WhatsApp или Facebook Messanger. Смело удаляйте!

Wear

У вас есть смартчасы или фитнес-браслет от Samsung? Если нет — удаляйте это приложение, так как оно используется только для подключения к смартфону носимых устройств от Samsung.

Gmail

Это почтовый клиент от Google. И здесь не все так просто, как может показаться на первый взгляд. Дело в том, что практически каждый производитель смартфонов предоставляет свое собственное приложение для работы с почтой, а компания Google пытается всех удержать на своем клиенте. В результате, на подавляющем большинстве смартфонов установлены и работают две почтовые программы, каждая из которых отдельно расходует заряд аккумулятора, проверяя почту в фоновом режиме. Поэтому, оставьте одно приложение (от производителя смартфона, либо от Google), а второе обязательно удалите. Если почтой не пользуетесь — удаляйте сразу оба приложения.

Google Фото

Это приложение обязательно следует удалить только если оно вам действительно не нужно. Благодаря ему все фото и видео с вашего смартфона выгружаются в облако (на сервера) Google и хранятся там неограниченное количество времени. Удобство здесь очевидное. Сменилипотеряли смартфон или произошел какой-то сбой — всё это никак не повлияет на сохранность фото, они будут доступны всегда через интернет или с другого смартфона (по вашему паролю). Если вам действительно не нужна эта функция, тогда обязательно удалите приложение, так как оно относительно сильно расходует заряд аккумулятора.

Google Музыка

Очень удобное приложение для прослушивания музыки. Проблема состоит лишь в том, что нужно оплачивать его ежемесячную подписку. А если вы не слушаете музыку по подписке, смысла в этом приложении нет никакого, ведь для прослушивания своих mp3 есть множество более удобных и функциональных аналогов.

Google Фильмы

Если предыдущее приложение для музыки еще имеет смысл оставить (и очень многие, включая меня, им пользуются), тогда это приложение можно смело удалять. Если, конечно, вы не против платить за просмотр одного фильма по $10-$20 (или брать его напрокат за $1), да еще без перевода (многие фильмы идут только с оригинальной дорожкой).

Мягко говоря, не самая популярная соцсеть в русскоязычном мире во многом благодаря узкой «специализации» — поиска и установления деловых контактов. Если вы там не зарегистрированы, смело удаляйте это приложение.

OneDrive

Чуть выше мы рассматривали приложение Google Диск. OneDrive является его аналогом от Microsoft с одним преимуществом — это приложение уже установлено на каждом Windows-ноутбуке. Но, если вам не интересно хранить файлы на серверах Microsoft — удаляйте его (более того, подобные приложения постоянно работают в фоне, чтобы синхронизировать любые изменения).

PowerPoint

Когда в последний раз вы создавали или просматривали на своем смартфоне PowerPoint-презентацию? Смело удаляйте это приложение, если оно было установлено на вашем смартфоне из магазина.

Smart Switch

Приложение от Samsung, предназначенное для переноса всех данных со своего предыдущего смартфона на новый Samsung. Если в этом нет необходимости — удаляйте приложение. Более того, сейчас практически все важные данные (контакты, почта, приложения) хранятся в облаке Google и автоматически появятся на новом устройстве после добавления своей учетной записи в Google.

Что бы еще удалить?

Здесь мы не говорили о таких простых приложениях, как Блокнот или Музыкальный проигрыватель. По названию приложения уже понятно, что его можно удалить без каких-либо последствий, если оно вас не устраивает.

Вот еще краткий перечень приложений, встречающихся на смартфонах и заслуживающих удаления (многие из них — хорошие продукты, речь идет лишь о том, что их удаление никак не повлияет на работу смартфона):

- Блокнот

- Заметки

- Здоровье

- Зеркало

- Компас

- Погода

- Сканер

- Советы

- Центр игр

- Android Accessibility Suite (важно для людей с ограниченными возможностями)

- Facebook App Installer

- Facebook App Manager

- Facebook Services (эти 3 приложения можно удалить, если не используете Facebook)

- HiCare (техподдержка смартфонов Huawei)

- Huawei Device (приложение на Huawei, которое является просто ссылкой на сайт компании)

- Phone Clone (перенос всех данных со старого смартфона на новый, аналог Smart Switch от Samsung)

- Samsung Internet, Mi Браузер и другие браузеры (всё это аналоги Google Chrome, а потому есть смысл оставить только одно приложения для выхода в интернет)

Конечно, это далеко не полный список ненужных приложений, встречающихся на современных смартфонах. Каждый производитель пытается «подсадить» пользователя на свои продукты (либо на приложения от сторонних разработчиков, если это рекламное размещение).

Но даже если вы удалите только перечисленные выше приложения, сможете уже освободить достаточно много места на смартфоне, а также продлить время его работы от одной зарядки!

P.S. Мы открыли Telegram-канал и сейчас готовим для публикации очень интересные материалы! Подписывайтесь в Telegram на первый научно-популярный сайт о смартфонах и технологиях, чтобы ничего не пропустить!

Как бы вы оценили эту статью?

Нажмите на звездочку для оценки

Внизу страницы есть комментарии.

Напишите свое мнение там, чтобы его увидели все читатели!

Если Вы хотите только поставить оценку, укажите, что именно не так?

Как настроить приложение Provision PnV2 Surveillance App на вашем настольном ПК

Продажа и установка видеонаблюдения в Москве и МО.

Как настроить приложение Provision PnV2 Surveillance App на вашем настольном ПК

- by Александр

- в Приложение

- вкл 06.08.2020

PnV2 — это коммуникационное приложение, разработан-ное компанией Provision — ISR Limited.

Provision PnV2 позволяет быстро настроить и подключиться к любой части Provision-ISR plug и более эффективно просматривать камеры.

Последняя версия PnV2 — 4.7, была выпущена в марте 2020 года. Число пользователей, скачавших это приложение, составляет более 500 000.

Это приложение упаковано с тоннами невероятных функций, которые могут очаровать вас.

Что делает приложение Provision PnV2 превосходным

От основного просматривания до управления цифровым зумом и направленным звуком.

Некоторые из функций, которые могут вас взволновать, включают в себя:

√ Быстрая настройка Wi-Fi

С помощью этого приложения вы сможете быстро подключиться к своей сети Wi-Fi и управлять своими PnV-камерами.

√ Единый вход для всех устройств

Независимо от количества устройств, которые у вас есть, вам просто нужно будет войти в систему, после вы сможете получить доступ к камерам на устройстве.

√ Удаленный доступ к камерам

Другое преимущество этого приложения заключается в том, что вы сможете получить доступ ко всем камерам, из любого места, независимо где вы находитесь, основываясь на вашем имени пользователя.

Оно имеет большое значение для того, чтобы вы могли наслаждаться таким удобством.

√ Пароль

Для повышения безопасности, приложение поставляется с этой функцией. В результате все ваши данные, будут оставаться неприступными.

√ Push-уведомления

Здесь вы сможете узнать всё что происходит в режиме реального времени.

√ Удаленное обновление прошивки

Хотите обновить это приложение, можете сделать это удаленно.

Это может гарантировать вам, что вы сможете использовать это приложение более оптимально.

√ Локальная видеозапись и воспроизведение

С помощью этого приложения вы сможете воспроизводить видео, которые были записаны вашими камерами. Эти локальные видео и изображения сохраняются непосредственно на жёстком диске.

√ Конфигурация камеры

Здесь вы сможете персонализировать и настраивать свои камеры так, как вам заблагорассудится.

Кроме того, вы сможете настроить другие функции, такие как цвет и даже выполнить цифровой зум.

Как скачать и установить приложение PnV2 для ПК?

Посмотрев на невероятные возможности этого приложения, вы можете скачать его на свой компьютер.

Хорошая функция заключается в том, что у вас будет более широкий интерфейс для управления вашими PnV-камерами.

Однако для того, чтобы это приложение хорошо работало на вашем компьютере, вы должны сначала рассмотреть возможность загрузки эмулятора Android.

Здесь мы будем использовать Nox app player. Ниже приведены шаги, которые вы должны выполнить:

- 1. Загрузите и установите Nox app player на свой компьютер.

- 2. Запустите эмулятор на своем устройстве.

- 3. Вы увидите Google Play Store на главном экране этого эмулятора.

- 4. Войдите в свои кабинет Google в Google Play store, а затем найдите приложение PnV2.

- 5. Нажмите кнопку Загрузить и установить приложение PnV2 в эмуляторе Nox app player.

- 6. Откройте приложение и начните использовать его на своем компьютере.

Вопросы и ответы

1. Могу ли я загрузить приложение PnV2 Provision на свой компьютер?

Да, вы можете скачать, но сделать это только с помощью эмулятора. Это приложение для Android, которое означает, что вам понадобится эмулятор Android, чтобы загрузить приложение на свой компьютер.

Есть надежные эмуляторы , такие как Bluestacks , MEmu Player и Nox app player, которые вы можете использовать для загрузки приложения.

2. Является ли приложение Provision PnV2 бесплатным для использования?

В настоящее время приложение является бесплатным, но вы увидите некоторые покупки в приложении, которые добавят новые функции для дополнительного использования.

4. Как загрузить приложение PnV2 Provision для ПК?

Как уже упоминалось ранее, для загрузки вам необходимо использовать эмулятор.

Таким образом, вы скачаете эмулятор по своему выбору и используете его для загрузки приложения на свой компьютер.

Обычно очень легко загрузить приложение с помощью Android. Вам будет предложено только выполнить следующие действия при загрузке.

Вывод

С помощью этого приложения вы будете иметь полный контроль над своими PnV-камерами.

Установите программу сегодня, и вы не будете разочарованы. Скачайте это приложение для вашего ПК, и наслаждайтесь результатами.

Большая часть Android-устройств уязвима к фишинговым атакам через смс

Недавно мы «порадовали» пользователей iPhone проблемами безопасности BLEee, но вряд ли мы сторонники какого-либо из фронтов в извечном споре Apple vs. Android, и готовы рассказать «отличную» новость про Android, если, конечно, в вашей душе есть место для злорадства.

Исследователи из Check Point Software Technologies обнаружили уязвимость, предположительно, в более чем 50% устройств на базе ОС Android в реализации механизма автонастройки для подключения к мобильному оператору по протоколу OMA CP (Open Mobile Alliance Client Provisioning), что позволяет злоумышленнику подменить как минимум следующие параметры устройства, осуществив атаку Man-in-the-middle с применением фишинга:

- сервер сообщений MMS;

- адрес прокси-сервера;

- домашнюю страницу и закладки браузера;

- адрес почтового сервера;

- серверы синхронизации контактов и календаря.

Реализация OMA CP

OMA CP — это протокол управления устройством передачи данных спецификации OMA Device Management, разработанный в соответствии с мобильным стандартом Открытого Мобильного Альянса (Open Mobile Alliance), использующий XML-подобный SyncML (Synchronization Markup Language). Протокол OMA CP использует беспроводной протокол передачи данных WAP. Текущая версия OMA CP — 1.1 от 2009 года. При этом для обмена не требуется, чтобы в смартфоне присутствовала SIM-карта или было настроено подключение к Интернету.

Векторы атак используют процесс предоставления данных мобильному клиенту «по воздуху» (over-the-air (OTA) provisioning), с помощью которого мобильные операторы устанавливают необходимые настройки на устройства, подключающиеся к сотовой сети.

Стандарт предоставляет ряд мер по аутентификации CP-сообщений от оператора мобильных услуг, но не все вендоры их реализуют. При этом и сами меры не отличаются надежностью.

В рамках Android данный протокол реализуется omacp.apk.

Если верить исследованию, базовая ОС Android не использует защитные механизмы OMA CP, при этом большинство вендоров решают этот вопрос самостоятельно с помощью аутентификации OTA. Поэтому, если любишь перепрошивать свой девайс стоковым Android, то сейчас есть повод задуматься.

Условия и реализация атаки

Для отправки вредоносных OMA CP сообщений атакующему достаточно иметь GSM-модем и находиться в пределах досягаемости жертвы/жертв. При этом возможны как таргетированные атаки, так и широковещательная рассылка запросов на изменение настроек.

NETWPIN-аутентификация

За редким исключением (рассмотрено ниже про Samsung) сообщения от оператора аутентифицируются, предоставив девайсу его же IMSI (Mobile Subscriber Identity, уникальный 64-битный идентификатор устройства, аналогичный IP-адресу в «этих ваших интернетах»).

Насколько сложно «достать» IMSI — вопрос отдельный, но есть как минимум следующие способы:

- вредоносное приложение на устройстве (при этом достаточно разрешения в манифесте permission.READ_PHONE_STATE);

- посмотреть SIM-карту жертвы;

- использование ISMI-catcher, имитирующих мобильные вышки, что потребует определенных вложений, но вполне возможно.

При получении CP-сообщения пользователю не предоставляется какая-либо информация об отправителе, и решение о легитимности решается сугубо жертвой.

USERPIN-аутентификация

Даже если у злоумышленника отсутствует ISMI, то можно осуществить следующий вектор атаки:

- отправка сообщения от имени оператора с запросом о применении настроек;

- автоматический запрос у пользователя PIN-кода системой;

- отправка CP-сообщения с настройками, защищенного PIN-кодом, указанным пользователем.

Особо отличившийся

Если большинство уязвимых смартфонов использует слабые механизмы аутентификации OMA SMS, то в некоторых устройствах Samsung эта защита не была реализована в принципе на момент исследования (март 2019 г.). Злоумышленник мог просто отправить сообщение с запросом на настройку смартфона и при условии, что пользователь согласится с установкой, задаваемые в CP-сообщении параметры были бы применены. На данный момент Samsung выпустила обновление безопасности для исправления SVE-2019-14073. Так что, если ты не любитель обновлений от вендора или фанат кастомных Android-прошивок, то лучше озаботиться данной проблемой.

Что интересно, у Samsung это уже не первый случай подобного отношения к безопасности OMA CP:

В Samsung Galaxy S4-S7 приложение omacp игнорирует разграничения безопасности, что ведет к применению незапрашиваемых WAP Push SMS сообщений, в результате чего происходит неавторизованное изменение настроек в рамках набора уязвимостей SVE-2016-6542.

Противодействие

Как дела у Apple? и философский вопрос

К счастью для злорадного (нет, это не ты) Apple-пользователя, в данных устройствах используется механизм Apple iOS profiles с использованием сертификатов. Почему похожая система защиты не используется в Android-устройствах? Вопрос более чем интересный.