Сетевой экран в роутере что это?

Как настроить домашний роутер, чтобы сделать сеть безопасной

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств — их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

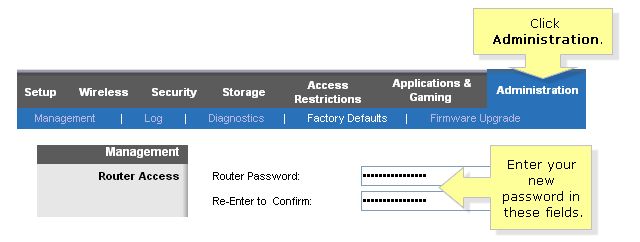

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 — он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети — возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

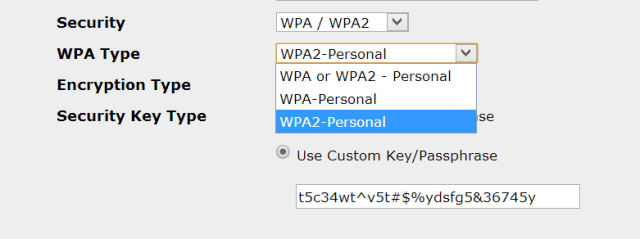

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

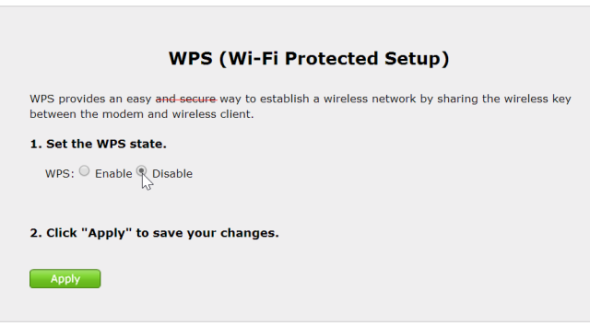

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

4. Измените наименование SSID

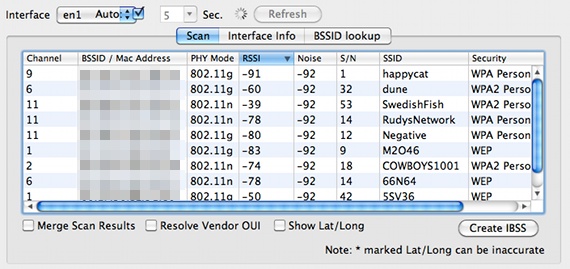

Идентификатор SSID (Service Set Identifier) — это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

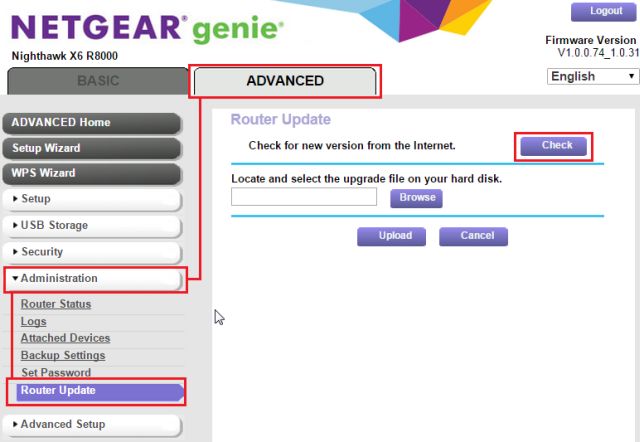

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

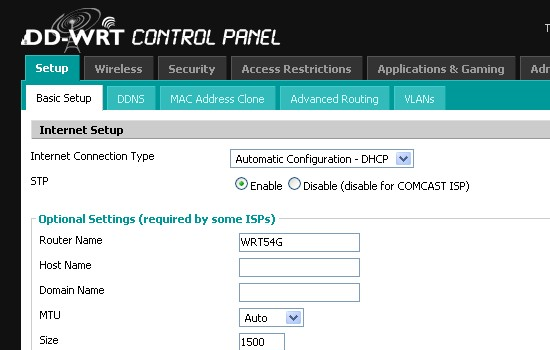

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

Как активировать и настроить брандмауэр вашего маршрутизатора

В настоящее время все операционные системы имеют предустановленный брандмауэр, но во многих случаях он не активирован или неправильно настроен. Маршрутизаторы, которые являются мозгом всей сети, также имеют предварительно установленный и активированный брандмауэр, основанный в основном на iptables, поскольку подавляющее большинство прошивок основано на Linux. Сегодня в этой статье мы покажем вам, какие параметры конфигурации мы можем найти в брандмауэре для маршрутизаторов, используя ASUS маршрутизаторы, а также AVM FRITZ! Box от двух производителей, прошивка которых действительно завершена и дает нам большие возможности настройки.

Очень важный аспект, который мы должны принять во внимание, заключается в том, что, когда у нас активирован брандмауэр маршрутизатора, настоятельно рекомендуется также иметь брандмауэр на ПК, хотя это не является абсолютно необходимым, поскольку мы находимся в среде NAT, поэтому из Интернет Они могут получить доступ к нашему оборудованию, предварительно не открыв порт для нашего ПК, или напрямую открыть DMZ для нашего ПК. В последнем случае настоятельно рекомендуется установить и настроить межсетевой экран на вашем ПК, поскольку он будет полностью доступен из Интернета.

Для чего нужен брандмауэр на роутере?

Благодаря брандмауэрам мы сможем разрешить или заблокировать входящий и исходящий трафик через различные интерфейсы маршрутизатора, как в глобальной сети, так и в локальной сети. Тем не менее, подавляющее большинство пользователей хотят иметь брандмауэр в глобальной сети Интернет для управления трафиком извне к самому маршрутизатору.

Брандмауэр в маршрутизаторе, позволит нам заблокировать любую попытку доступа к определенному порту на маршрутизаторе, то есть, если у нас открыт TCP-порт 22 SSH, мы можем ограничить количество одновременных подключений, количество подключений в определенное время, и мы можем даже разрешить только определенный IP-адрес для доступа к SSH-серверу нашего маршрутизатора.

Очень важным аспектом межсетевых экранов маршрутизатора является то, что по умолчанию все соединения, которые начинаются за границей (в Интернете), отклоняются (DROP), если они не были специально разрешены ранее, поэтому политика «отрицать все» является наиболее рекомендуемые.

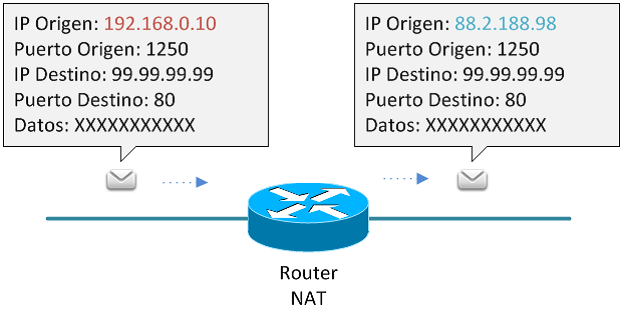

Компьютеры в локальной сети всегда позади NAT

В настоящее время в сетях IPv4 мы используем NAT / PAT, поэтому с одним и тем же общедоступным IP-адресом все компьютеры в локальной сети могут выходить в Интернет. Важной деталью является то, что все соединения, которые осуществляются с оборудования локальной сети в Интернет, разрешены, то есть на ПК открывается сокет, и он направляется к месту назначения, а в таблице NAT мы получим выполненный нами перевод. от частного IP к общему IP, чтобы при возврате пакета его можно было правильно перенаправить к месту назначения.

Если из Интернета мы пытаемся установить связь с компьютером локальной сети, мы не можем напрямую, если:

- Мы настроили переадресацию портов (открытых портов) на маршрутизаторе на этот ПК.

- Мы настроили DMZ для частного IP соответствующего ПК.

Поэтому любая связь из Интернета с локальной сетью по умолчанию блокируется. Кроме того, настоятельно рекомендуется всегда отключать протокол UPnP, чтобы устройства не могли сами открыть порт на NAT маршрутизатора и были более защищены. Существуют определенные устройства, которые постоянно открывают порт на маршрутизаторе, например, некоторые IP-камеры, и которые будут легко доступны через Интернет.

Параметры конфигурации межсетевого экрана на маршрутизаторах ASUS

Маршрутизаторы ASUS оснащены межсетевым экраном на базе iptables, поэтому мы можем использовать всю мощь этого межсетевого экрана через командную строку, через telnet или SSH. Тем не менее, у нас также есть определенные опции конфигурации, доступные на самом маршрутизаторе, так что пользователю с базовыми знаниями не нужно «прикасаться» к внутреннему брандмауэру.

В меню «Брандмауэр» мы можем активировать или деактивировать брандмауэр на основе iptables для сетей IPv4, а также сетей IPv6. Конфигурация по умолчанию состоит в том, что в обоих протоколах у нас активирован брандмауэр, как рекомендовано в целях безопасности. ASUS позволяет нам настроить систему защиты от атак DoS в сетях IPv4, заблокировав исходный IP-адрес, если вы сделаете несколько попыток подключения, чтобы смягчить этот тип атаки.

Еще одна интересная особенность — это возможность блокировки любого эхо-запроса (эхо-запроса ICMP), выполняемого через порт WAN в Интернете. Это позволит, если кто-то из Интернета выполняет эхо-запрос, он автоматически блокируется (DROP).

Брандмауэр для IPv6 находится в состоянии полной блокировки, в этом случае операция несколько отличается, поскольку это также повлияет на компьютеры в локальной сети. В сетях IPv6 у нас нет NAT, но у компьютеров есть адрес Global-Unicast IPv6, то есть общедоступный IP для каждого компьютера, но логически мы будем защищены межсетевым экраном маршрутизатора, где по умолчанию все входящие соединения (из Интернет на ПК с общедоступным IP-адресом) заблокирован, но он позволяет любой исходящей связи иметь возможность подключения без проблем.

Очень интересная опция для роутеров ASUS — «LAN to WAN Filter». Ранее мы указывали, что брандмауэры позволяют вам контролировать как трафик из Интернета на маршрутизатор и в локальную сеть, и наоборот, из локальной сети в Интернет. В этом случае мы сможем настроить брандмауэр для блокировки выхода пакетов в WAN из локальной сети, нам просто нужно будет ввести IP-адрес отправителя, пункта назначения и портов, чтобы добавить это правило в брандмауэр и заблокировать исходящие пакеты.

Хотя мы не видели этого, фильтрация URL и ключевых слов также использует брандмауэр, но с предыдущей работой по разрешению имен и проверке трафика.

Параметры конфигурации брандмауэра на AVM FRITZ! Коробочные маршрутизаторы

В случае маршрутизаторов AVM у нас также есть достаточно настраиваемый межсетевой экран. Чтобы получить доступ к брандмауэру, нужно перейти в меню с тремя вертикальными точками и выбрать «Расширенный вид». В главном меню мы идем в « Интернет / Фильтры «В этом разделе у нас будет все, что связано с брандмауэром и QoS.

На вкладке «Списки» мы можем активировать брандмауэр в скрытом режиме, чтобы не отвечать эхо-ответом на любой эхо-запрос, отправленный на порт WAN. Другими интересными вариантами конфигурации являются блокировка порта 25, который является типичным для отправки электронных писем без какого-либо шифрования. AVM позволяет нам напрямую блокировать его, чтобы защитить себя. Мы также можем активировать фильтрацию NetBIOS и даже Teredo, то есть, если мы не используем эти сервисы, лучше всего заблокировать их для безопасности.

Хотя это не сам брандмауэр, нахождение в среде NAT может привести к тому, что у нас будут открытые порты, которые мы на самом деле не используем. Всегда настоятельно рекомендуется закрывать любой тип порта, который не используется, поскольку он может быть шлюзом для киберпреступников.

То же самое и с FRITZ! Box Services, если мы не хотим «определять местонахождение» маршрутизатора и получать к нему удаленный доступ через его общедоступный IP-адрес, лучшее, что мы можем сделать, это отключить этот доступ, помните, что мы также можем получить доступ через VPN а затем получить доступ к частному IP шлюза по умолчанию.

Как вы можете видеть, мы можем создать несколько VPN-подключений, как VPN с удаленным доступом, так и VPN типа Site-to-Site с этими маршрутизаторами AVM, все из которых всегда используют протокол IPsec, в настоящее время он не поддерживает ни OpenVPN, ни Wireguard.

Поэтому настоятельно рекомендуется, чтобы, если у нашего маршрутизатора были службы, доступные для Интернета, мы «выставляли» только те, которые мы собираемся использовать, а не все, потому что для безопасности всегда необходимо закрывать и блокировать все порты. Кроме тех, которые не у нас нет другого выбора, кроме как открыть.

Нужно ли иметь брандмауэр на моем ПК?

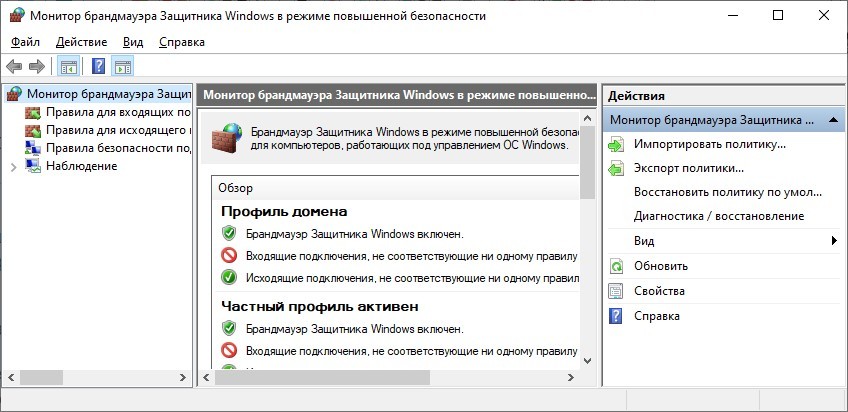

На всех компьютерах по умолчанию активирован брандмауэр с разными профилями, которые мы можем очень легко настроить. На случай, если Windows 10 у нас есть всего три профиля с разными разрешениями для разрешения / запрета трафика, в частности, у нас есть «Доменная сеть», «Частная сеть» и «Общедоступная сеть». Обычно мы всегда будем использовать последние два.

Конфигурация брандмауэра в «Частной сети» предназначена для приема входящих соединений, поскольку мы находимся в надежной среде, конфигурация брандмауэра в «Публичной сети» предназначена для отклонения входящих соединений, если мы ранее не осуществляли связь.

Нужно ли активировать брандмауэр на моем настольном компьютере? Мы должны помнить, что мы всегда (или почти всегда) работаем в среде NAT, поэтому по умолчанию на маршрутизаторе нет открытого порта. В случае открытия демилитаризованной зоны необходимо использовать межсетевой экран, а также в режиме «Общая сеть», чтобы заблокировать любое входящее соединение, которое мы ранее не устанавливали. В тех случаях, когда у нас нет открытого порта, брандмауэр Windows защищает нас только от подключений через локальную сеть, потому что они просто не могут связаться с нами из Интернета, потому что они не открыли ни один порт (хотя вы должны убедиться, что UPnP в роутер у тебя отключен).

Если мы хотим войти в расширенный брандмауэр Windows, нам просто нужно нажать «Расширенные настройки» в главном меню брандмауэра, и мы получим это меню, в которое мы можем добавить различные правила:

По умолчанию большое количество программ, которые мы используем каждый день, могут принимать подключения. Если мы хотим добавить новое правило, мы нажимаем «Новое правило» в правом верхнем меню. Мы также можем сделать ту же конфигурацию для правил выхода.

Как вы видели, очень важно, чтобы брандмауэр маршрутизатора был активирован и правильно настроен, еще один важный аспект, касающийся NAT / PAT, — это отсутствие открытого порта, если мы его не используем, а тем более активация DMZ на нашем ПК, потому что это несет в себе высокий риск, поскольку все порты открыты, кроме тех, которые специально открыты для других компьютеров.

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Зачем нужен Shodan, когда есть Google?

Типы шифрования в России и за рубежом

Что такое IPS, IDS, UTM?

Чем опасен DNS Tunneling?

Цифровая безопасность: вопросы и ответы

Информационная безопасность при удалённой работе

IoT: топ – 10 уязвимостей интернета вещей

Еженедельный дайджест

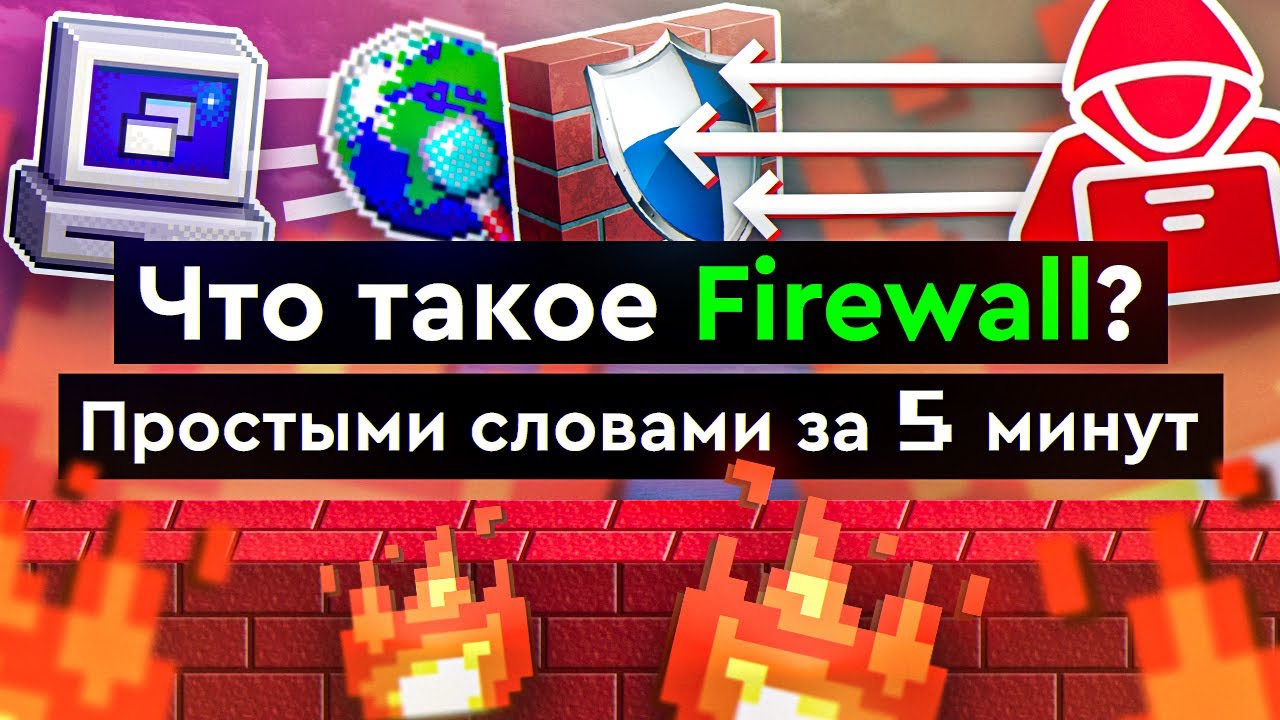

Что такое Firewall?

Очень простыми словами

Sup! Сейчас я объясню тебе, что такое фаэрволл, он же брандмауэр и межсетевой экран. Давай сразу учиться говорить правильно!

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Поэтому запомни — не брандмаузер, не браузер, не фаерболл и поверь мне — никто в профессиональной среде не говорит «огненная стена» или «стена огня». Гуд, мы стали чуточку грамотнее.

Видео: Что такое Firewall? | Простыми словами за 5 минут

Почему он так странно называется?

Всё дело в том, что это название пришло в мир сетевых технологий откуда бы вы, думали? Из пожарной безопасности, где фаэрволлом называется стена здания, из негорючих материалов, предназначенная для препятствования распространению огня на соседние части здания или другие строения. Фаэрволл, наряду с коммутаторами и роутерами является активным сетевым устройством и обеспечивает безопасность инфраструктуры.

Он работает на 3 уровне модели OSI и защищает локальную сеть от неавторизованного доступа из внешних недоверенных сетей, таких как например этот ваш Интернет.

В Интернете полно ужасов, там много хакеров, вредоносных файлов и ресурсов, там постоянно кто-то кого-то пытается взломать и происходят всякие кибератаки. Мы же не хотим, чтобы всё это беспрепятственно проникало в нашу сеть? В то же время, мы хотим, чтобы нормальный трафик мог свободно как входить в нашу сеть, так и покидать её.

Тут нам и помогает Firewall. Он блокирует нежелательный трафик (как на вход, так и на выход) и пропускает разрешенный трафик.

Делает он это с помощью специальных правил, которые называются списками контроля доступа или ACL.

В этих правилах определяется какой трафик может входить в сеть и покидать её, а какой — нет. Ну, ОК, а кто определяет, что можно, а что нельзя? Сетевой администратор.

Он настраивает списки контроля доступа для обеспечения прохождения нужного трафика и блокировки нежелательного. Так что, если ты не можешь смотреть ютубчик и сидеть в одноклассниках с рабочего компа — это сисадмин постарался!

Самое простое, что может сделать сисадмин чтобы запретить доступ к ресурсу — это настроить ACL на блокировку IP адреса этого ресурса.А что если у ресурса много IP адресов и они постоянно меняются?

Не беда — фаэрволл может решать что делать с трафиком не только на основе IP, но ещё портов, доменных имён, протоколов, и даже приложений[2].

Рассмотрим простенький пример

Допустим сисадмин не нашёл ответа на свой вопрос в нашей базе знаний wiki.merionet.ru и решил заблочить её на фаэрволле для всего IT отдела, который живет в подсети 10.15.15.0/24.

Для этого он создал примерно такой ACL:

Теперь инженер Фёдор с адресом 10.15.15.5 не может прочитать как настроить BGP на нашем ресурсе. В тоже время для отдела разработки, живущего в подсети 10.15.20.0/24 таких запретов нет, поэтому разработчик Илья спокойно может читать наши статьи дальше.

Ну или такой пример — сисадмин Василий узнал, что бухгалтер Ирина использует приложение TikTok и снимает видео в рабочее время, загружая свои танцы под Cardi B через офисную вай-фай сеть. Вернувшись на рабочее место, Василий настроил блокировку приложения TikTok для всех Wi-Fi сетей в офисе и получил премию.

Нужно сказать, что такое возможно только если фаэрволл Васи поддерживает определение приложений в трафике. Обычно такие фичи есть только у крутых Stateful фаэрволлов следующего поколения — NGFW (Next Generation Firewall)

Воу, воу — что за Stateful?

Есть два типа фаэрволов — Stateful и Stateless.

Stateful фаэрволлы более крутые. Они понимают весь контекст траффика и следят за состоянием соединения.

Если Stateful фаэрволл получает пакет, он также проверяет метаданные этого пакета, такие как порты и IP-адреса, принадлежащие источнику и получателю, длину пакета, информацию уровня 3, флаги и многое другое. Таким образом, Stateful фаэрволл анализирует пакет в потоке и может принимать решения основываясь на множестве параметров.

Stateless фаэрволлы более простые, они исследуют каждый пришедший пакет изолированно и принимают решение на основании того, что сказано ACL. А на содержимое пакета и что было до него им пофиг.

Кстати, мы немного слукавили, когда сказали, что фаэрволл — это устройство. На самом деле, они бывают разными. Это может быть:

- крутая железяка, которая стоит как машина,

- простенький девайс, у которого есть функции фаэрволла, как например — домашний роутер,

- программное обеспечение, которое устанавливается на компьюстер,

- виртуальная машина

- или вообще — облачное приложение.

Программное обеспечение с функциями фаэрволла для компа называется Host-Based firewall. Его задача — защита одного хоста, на которое оно установлено. Например, почти все антивирусы имеют функции хостовых фаэрволлов.

Почти во всех остальных случаях фаэрволл защищает всю сеть. Таким образом, обеспечивается двойной уровень защиты, на уровне сети и на уровне хоста.

Фаэрволл — это важнейший элемент любой сети, к его настройке следует относиться предельно внимательно, в противном случае можно поставить под угрозу безопасность всей инфраструктуры.

Кстати, если ты хочешь реально хочешь научиться общаться с сетевыми железками, освоить настройку сетевых протоколов и построить свою собственную сеть, то не пропусти наш большой курс по сетевым технологиям:

Кстати, еще, по промокоду PRIVET_YA_PODSYADU ты получишь скидку 10% на весь ассортимент нашего магазина shop.merionet.ru!

А теперь вопрос — чтобы заблокировать facebook.com достаточно ли будет stateless firewall или необходим stateful и почему? Ответ пиши в комент.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

- Firewall

- фаэрволл

- брандмауэр

- межсетевой экран

- 5000

- Поделиться

Кажется, Марион запутался в сетях, пока пытался в них разобраться!

Ему нужна твоя помощь! Помоги решить задачу, чтобы спасти принцессу

Маршрутизатор состоит из многих внутренних компонентов. Какой компонент хранит копию файла конфигурации?

Какая особенность поддерживает высокую пропускную способность в коммутируемых сетях, объединяя несколько каналов в один?

Какой уровень модели OSI требуется для конфигурирования соединения между устройствами в различных виртуальных локальных сетях?

Ты помог Мариону спасти принцессу!

За это он дарит тебе дополнительные 15% скидки на курс по сетям!

Упс, кажется промах. Попробуй в следующий раз!

Что такое межсетевой экран, и для чего он нужен в интернете и сети

Всем привет! Сегодня мы поговорим про межсетевые экраны – что это такое и для чего они нужны. 22 июля 1999 года компьютер Миннесотского университета неожиданно узнал, что такое сетевая атака. Его атаковали 114 компьютеров, зараженные вредоносным кодом «Trin00». Скрипт заставлял «инфицированные» машины пересылать пакеты данных в больших объемах на университетский ПК, и тот, в свою очередь вышел из строя на два дня. С тех пор прошло уже 20 лет, а такие ДДОС-атаки продолжаются повсеместно. Чтобы защититься от сетевых посягательств, одним из комплексных решений стал межсетевой экран.

- Определение

- Типы

- Proxy Server

- С контролем сеансов

- UTM

- Next Gen

Определение

Межсетевой экран (МСЭ) – это обеспечивающее безопасность сети программа, которая просматривает весь входящий и исходящий трафик сети. Делает это основываясь на регламентированный набор правил безопасности, и исходя из них решает, останавливать или допускать проходящий тип трафика.

Такого рода защита используется уже свыше двадцати пяти лет на передовой сети и постоянно совершенствуется. Межсетевые экраны устанавливают так называемую «стену» между защищенными сетями (например, домашняя локалка) и ненадежной внешней сетью (например, интернет).

Межсетевой экран бывает не только программным. Различают аппаратный, программный и смешанный.

Поскольку типы межсетевых экранов разнятся, следует вкратце познакомится с каждым из них.

Proxy Server

Первым видом МСЭ стал прокси-сервер. Его роль – некий шлюз между сетями для конкретного программного обеспечения. Дополнительными опциями прокси являются:

- Кэширование.

- Защита контента.

- Запрет на прямое подключение.

С контролем сеансов

Благодаря выполняемой опции такие межсетевые экраны считаются традиционными. В опционал входит пропуск или блок любого вида трафика, в котором учитывается:

- Состояние.

- Порт.

- Протокол.

Такого вида МСЭ мониторит сетевую активность от момента открытия канала до его полного завершения. Фильтрация применяется или не применяется, основываясь на своде правил, исключений, настраиваемых пользователем заранее. Также, МСЭ может анализировать ранее прошедшие через него пакеты, и принимать решения в случае, если в активном соединении были замечены эти же пакеты вновь.

В операционной системе Windows роль программного межсетевого экрана выполняет Брандмауэр, а точнее одна из его главных опций – Монитор брандмауэра защитника Windows.

Хотя, обычным МСЭ с контролем сеансов Защитник Виндовс не назовешь, поскольку он более за время существования преобразился в «Next Gen» МСЭ.

Это полноценное устройство, выполняющее несколько основных функций одновременно:

- Контролирует состояния текущих и прошедших сеансов;

- Блокирует сетевые вторжения (DDOS-атаки);

- Проводит антивирусный мониторинг;

- Управляет выделяемым облачным пространством.

По своей структуре гаджет напоминает обычный роутер. Однако начинка данного объекта несколько отличимая от привычных маршрутизаторов. Явным примером такого типа МСЭ является «Meraki Security Appliance» от компании CISCO.

Next Gen

Поскольку современные угрозы постоянно развиваются и совершенствуются, необходимо использовать Next Gen МСЭ для противостояния сложным «зловредам» и их атакам на уровне приложений (по модели OSI). Такие Next Gen МСЭ имеют:

- Контроль состояния всех мониторящих сеансов.

- Опцию учета, контроля, позволяющую детектировать и моментально блокировать программное обеспечение и его код, если тот предоставляет потенциальную угрозу.

- Систему, не дающую произойти сетевому вторжению внезапно.

- Схемы апдейтов, разрешающие вносить учеты за будущими каналами данных.

- Различные технологии, способные привнести дополнительную защиту от переменных и сложных угроз кибернетической безопасности.

Некоторые Next Gen МСЭ умеют наподобие антивирусов не только контролировать трафик, но и устранять сложные угрозы. Такого типа МСЭ используют по всему миру множества различных компаний.

Роутеры ZyXel. Что умеет межсетевой экран? Примеры.

Итак, в предыдущей статье мы разобрались с блокировками сайтов посредством Межсетевого экрана (в меню Безопасность), а теперь разберем подробнее, на что еще способен его функционал.

Примечание. Для прикрытия доступа к сети Интернет в правилах сетевого экрана мы использует протокол передачи данных TCP, ведь Интернет у нас настроен на базе стека протоколов TCP/IP. В большинстве примеров правила настраиваются для интерфейса Home Network (или просто Home), если не сказано ничего другого.

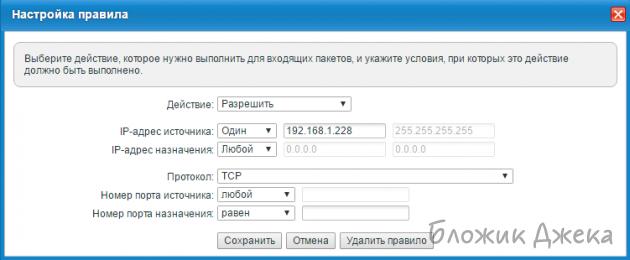

Пример 1. Разрешить доступ в Интернет только одному определенному компьютеру локальной сети, а для всех остальных заблокировать доступ.

В данном примере нужно создать два правила для интерфейса локальной сети Home network.

Сначала создаем разрешающее правило, в котором указываем IP-адрес источника (IP-адрес компьютера, которому будет разрешен доступ) и тип протокола TCP.

Стоит отметить, что общее запрещающее в данном случае правило должно быть ниже частного.

Предупреждение! Настройку данного правила следует выполнять с компьютера, IP-адрес которого разрешен для доступа в Интернет. В противном случае, после применения указанных выше правил, вы потеряете доступ к веб-конфигуратору интернет-центра. Если же такое произошло, назначьте вручную разрешенный IP-адрес в настройках сетевого адаптера и затем выполните подключение к веб-конфигуратору.

Пример 2. Заблокировать доступ в Интернет только для одного определенного компьютера локальной сети.

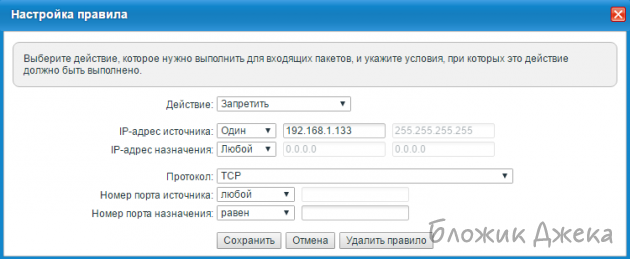

В данном примере нужно создать одно правило для интерфейса локальной сети Home network.

Создаем запрещающее правило, в котором указываем IP-адрес источника (IP-адрес компьютера, которому будет запрещен доступ) и тип протокола TCP.

Пример 3. Заблокировать доступ к определенному веб-сайту из локальной сети.

В данном примере заблокируем доступ всем компьютерам локальной сети к веб-сайту социальной сети vk.com

Внимание! В настройках правил межсетевого экрана интернет-центра серии Keenetic нельзя использовать доменные имена, а можно указать только IP-адреса.

В связи с чем, перед настройкой правил нужно выяснить IP-адрес(а) нужного вам веб-сайта. Один сайт может иметь несколько разных IP-адресов (обычно это касается крупных ресурсов, таких yandex.ru, google.com, vk.com и др.).

Первый способ узнать IP-адрес сайта — использовать специальную команду nslookup имя_веб-сайта

Например, в командной строке операционной системы выполним команду nslookup vk.com

В итоге имеем следующие IP.

Addresses: 87.240.165.82; 95.213.11.180

Результат выполнения указанной выше команды позволит увидеть IP-адреса, на которых размещается веб-сайт (в нашем примере сайт использует 4 IP-адреса).

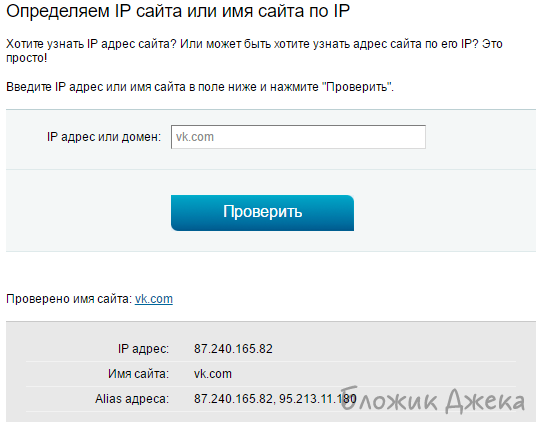

Второй способ узнать IP-адрес сайта — воспользоваться одним из специальных онлайн-сервисов (например, 2ip.ru).

В специальной строке нужно будет указать имя интересующего вас сайта и нажать кнопку Проверить. После этого вы увидите все IP-адреса, на которых работает сайт.

Теперь, выяснив IP-адреса веб-сайта, можно приступать к созданию правил межсетевого экрана.

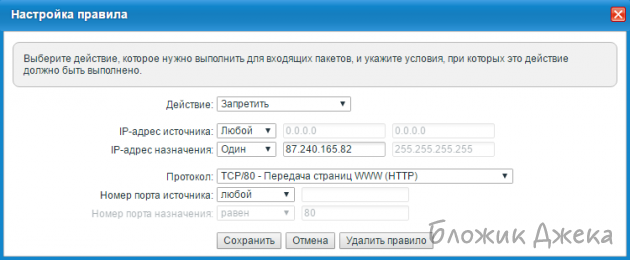

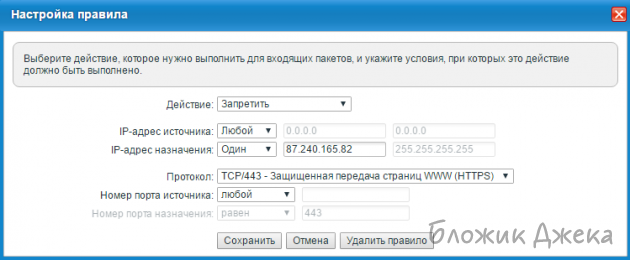

Внимание! Веб-сайты могут работать не только на протоколе HTTP, но и на протоколе HTTPS.

Так как в нашем примере сайт использует 2 IP-адреса, создадим для интерфейса локальной сети Home network 4 правила для блокировки трафика по протоколам: 2 для HTTP и 2 для HTTPS.

Создаем запрещающие правила, в котором указываем IP-адрес назначения (IP-адрес сайта, к которому будет запрещен доступ) и тип протокола (HTTP и HTTPS).

Пример 4. Разрешить определенному компьютеру локальной сети доступ только к одному указанному веб-сайту.

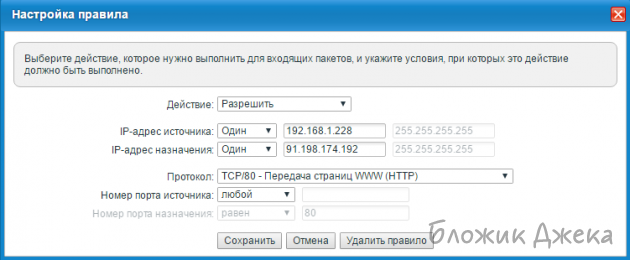

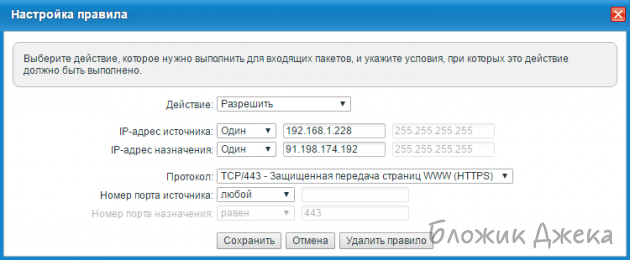

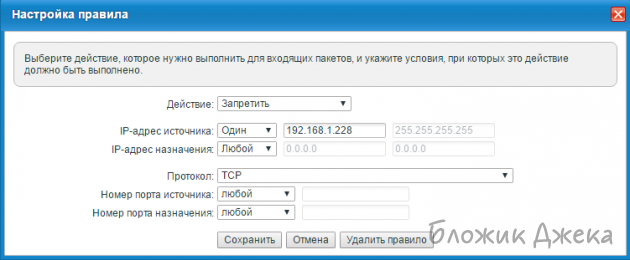

В данном примере разрешим компьютеру локальной сети с IP-адресом 192.168.1.228 доступ только к веб-сайту свободной энциклопедии Википедия. Доступ же к другим сайтам Интернета будет заблокирован для указанного компьютера.

Сначала определим IP-адрес нужного нам веб-сайта. В нашем примере это сайт ru.wikipedia.org и его IP-адрес 91.198.174.192. Подробную информацию о том как определить IP-адрес(а) сайта можно найти в Примере 3 данной статьи.

В данном примере нужно создать три правила для интерфейса локальной сети Home network.

Сначала создаем разрешающие правила, в которых указываем IP-адрес источника (IP-адрес компьютера, которому будет разрешен доступ), IP-адрес назначения (IP-адрес веб-сайта, к которому будет разрешен доступ) и тип протокола HTTP и HTTPS.

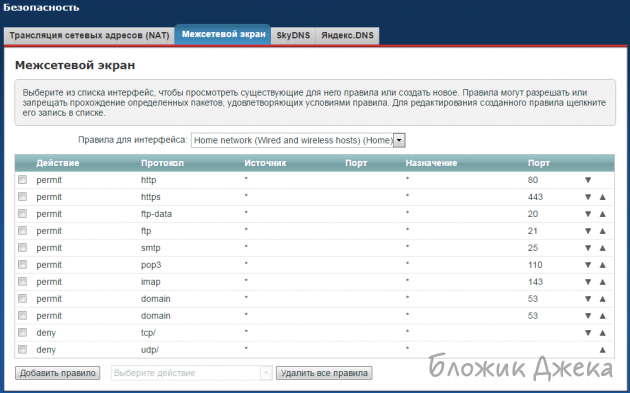

Пример 5. Разрешить доступ из локальной сети в Интернет только по определенным протоколам (сервисам, службам).

Разрешим доступ компьютерам локальной сети в Интернет только по протоколам HTTP, HTTPS, FTP, SMTP, POP3, IMAP, DNS, а весь остальной трафик заблокируем.

В данном примере нужно создать правила для интерфейса локальной сети Home network.

Сначала создаем разрешающие правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол выбираем из списка нужный тип протокола (сервиса или службы).

А затем создаем два запрещающих правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол значение TCP и UDP для блокирования доступа в Интернет.

Обращаем ваше внимание, что для корректной работы Интернета необходима работа службы доменных имен DNS (TCP/53, UDP/53), которая позволяет преобразовывать символьные имена сайтов/доменов в IP-адреса (и наоборот).

В нашем примере получился следующий набор правил сетевого экрана:

Пример 6. Разрешить удаленное управление интернет-центром.

Внимание! По умолчанию доступ к управлению интернет-центром (к его веб-конфигуратору) из внешней сети (из Интернета) заблокирован. Это реализовано с целью безопасности устройства и локальной сети.

Доступ к устройству из Интернета возможен только при наличии «белого» публичного IP-адреса на внешнем интерфейсе (WAN), через который роутер подключается к глобальной сети. Желательно, чтобы это был статический или постоянный IP-адрес. Если же IP-адрес для выхода в Интернет динамический (т.е. меняется каждый раз при новом соединении с провайдером), нужно воспользоваться сервисом динамического DNS.

В данном примере создадим правило межсетевого экрана для возможности удаленного управления роутером из Интернета (в частности для подключения к веб-конфигуратору устройства).

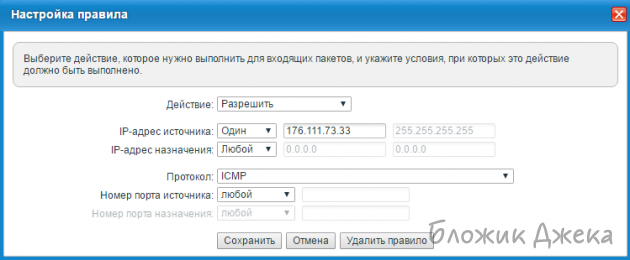

В дополнении к этому разрешим выполнение пинг-запросов ICMP на роутер из Интернета (это позволит проверять доступность устройства в сети).

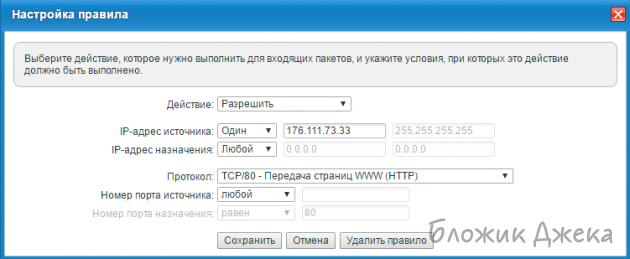

В целях повышения безопасности удаленное управление и пинг роутера со стороны внешней сети разрешим только с определенного публичного IP-адреса (в нашем примере с IP-адреса 176.111.73.33).

Внимание! Не открывайте доступ к веб-конфигуратору интернет-центра и не разрешайте выполнение пинг-запросов для всех пользователей со стороны публичной (глобальной) сети.

В нашем примере нужно создать правила для интерфейса внешней сети Broadband connection (ISP). Нужно создавать правила для интерфейса, через который осуществляется выход в Интернет (это может быть PPPoE, PPTP, USB LTE, Yota и др.).

Создаем разрешающее правило, в котором указываем в поле IP-адрес источника (публичный IP-адрес компьютера, с которого будет разрешен доступ из Интернета) и в поле Протокол выбираем TCP/80 (HTTP).

Таким образом пинг интернет-центра (по протоколу ICMP) и доступ к его веб-конфигуратору (по протоколу HTTP) будут возможны из Интернета, только с определенного IP-адреса.

Обращаем ваше внимание, что в веб-браузере для доступа к веб-конфигуратору интернет-центра нужно использовать публичный WAN IP-адрес роутера в глобальной сети (его можно посмотреть в веб-конфигураторе интернет-центра в окне Системный монитор на вкладке Система в поле Адрес IPv4). Адрес в браузере нужно начинать с http://, т.е. http://IP-адрес (например, http://176.111.73.33).

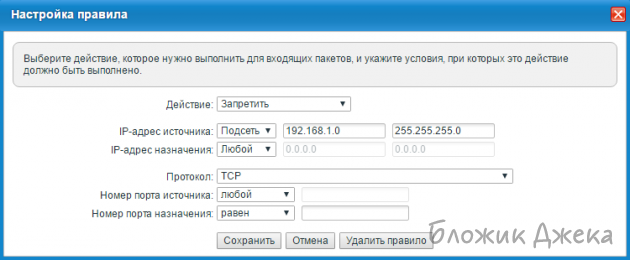

Пример 7. Заблокировать обращения к интернет-центру с IP-адресов определенной подсети со стороны Интернета или внешней сети.

Предположим, что вы обнаружили частые попытки обращений (атаки) из Интернета на WAN-порт роутера с неизвестных IP-адресов.

Например, попытки подключения идут с разных IP-адресов, но все они принадлежат одной подсети 115.230.121.x.

В данном случае на внешнем интерфейсе интернет-центра (через который осуществляется доступ в Интернет) нужно заблокировать доступ к WAN-порту для IP-адресов подсети 115.230.121.x.

Создайте запрещающие правила для трафика TCP/UDP/ICMP (пинг), где в качестве IP-адреса источника нужно установить значение Подсеть и указать номер подсети и маску.

Обращаем ваше внимание, что при использовании маски подсети с префиксом /24 (255.255.255.0) IP-адрес подсети должен заканчиваться на 0 (в нашем примере это 115.230.121.0).